APT28

Bota e krimit kibernetik nuk ka të bëjë vetëm me hakerat dhe aktorët e këqij, të cilët kërkojnë një para të shpejtë, duke u përhapur në emailet e padëshiruara të phishing. Ekziston një lloj tjetër i aktorëve të kërcënimit që shkojnë përtej ransomware-it fitimprurës ose viruseve të bezdisshëm. Këto grupe zakonisht quhen aktorë të përparuar të kërcënimit të vazhdueshëm, ose APT.

Bota e krimit kibernetik nuk ka të bëjë vetëm me hakerat dhe aktorët e këqij, të cilët kërkojnë një para të shpejtë, duke u përhapur në emailet e padëshiruara të phishing. Ekziston një lloj tjetër i aktorëve të kërcënimit që shkojnë përtej ransomware-it fitimprurës ose viruseve të bezdisshëm. Këto grupe zakonisht quhen aktorë të përparuar të kërcënimit të vazhdueshëm, ose APT.

Dallimi më i madh midis një APT dhe një grupi hakerësh që përhapin malware është se një APT është më së shpeshti një organizatë e sponsorizuar nga shteti, veprimet e së cilës zakonisht përdoren për të depërtuar në rrjete të profilit të lartë, shpeshherë qeveritar, dhe për të nxjerrë informacione të ndjeshme ose konfidenciale. Pjesa "këmbëngulëse" e përkufizimit nënkupton që aktorët në grup kanë objektiva të përcaktuara afatgjata dhe nuk janë vetëm në kërkim të fitimeve monetare, duke mbajtur një profil të ulët për aq kohë sa të jetë e mundur për të shmangur zbulimin.

Duke supozuar se një APT mbështetet nga një autoritet zyrtar shtetëror, burimet në dispozicion të grupit do të jenë gjithashtu shumë më të mëdha se sa mund të grumbullojnë shumica e organizatave kriminale kibernetike.

Këtë javë në Episodin 37 të Malware, Pjesa 2: Hakerat e sponsorizuar nga shteti (APT28 Fancy Bear) Synojnë krijuesit e vaksinave për COVID-19

Identifikuesi numerik i dhënë për APT-të e ndryshëm është thjesht një stenografi e përshtatshme për studiuesit e sigurisë që të flasin rreth tyre pa përmendur të gjithë pseudonimet e tyre, nga të cilat shpesh ka shumë.

APT28 (Kërcënimi i Përparuar i Përhershëm) është një grup hakerimi me origjinë nga Rusia. Aktiviteti i tyre daton qysh në mesin e viteve 2000. Studiuesit e malware besojnë se fushatat e grupit APT28 financohen nga Kremlini, pasi ato zakonisht synojnë aktorë të huaj politikë. Grupi i hakerëve APT28 njihet më së miri si Fancy Bear, por njihet edhe nën pseudonime të tjera të ndryshme - Sofacy Group, STRONTIUM, Sednit, Pawn Storm dhe Tsar Team.

Tabela e Përmbajtjes

Fushatat famëkeqe të hakerave të kryera nga Fancy Bear

Ekspertët besojnë se Fancy Bear kishte një dorë në hakimin e Komitetit Kombëtar Demokratik të vitit 2016, për të cilin disa besojnë se kishte njëfarë ndikimi në rezultatin e zgjedhjeve presidenciale që u zhvilluan në të njëjtin vit. Gjatë të njëjtit vit, grupi Fancy Bear synoi gjithashtu Agjencinë Botërore Anti-Doping për shkak të skandalit që përfshin atletët rusë. Të dhënat që mori Fancy Bear u publikuan më pas dhe u vunë në dispozicion publikisht. Të dhënat zbuluan se disa nga atletët që rezultuan pozitivë për doping u përjashtuan më vonë. Raporti i Agjencisë Botërore Anti-Doping thoshte se substancat e paligjshme ishin të destinuara për 'përdorim terapeutik'. Në periudhën 2014-2017, grupi Fancy Bear u përfshi në fushata të ndryshme që synonin personalitete mediatike në Shtetet e Bashkuara, Rusi, Ukrainë, shtetet baltike dhe Moldavi. Fancy Bear ndoqi individë që punonin në korporata mediatike, si dhe gazetarë të pavarur. Të gjitha objektivat ishin të përfshirë në raportimin e konfliktit Rusi-Ukrainë që ndodhi në Ukrainën Lindore. Në 2016 dhe 2017, Gjermania dhe Franca patën zgjedhje të mëdha, dhe ka të ngjarë që grupi Fancy Bear të zhytur gishtat në këto byrekë. Zyrtarët nga të dy vendet raportuan se u zhvillua një fushatë duke përdorur email-et e phishing-ut si vektorë infeksioni, por ata deklaruan se nuk kishte pasoja të sulmit haker.

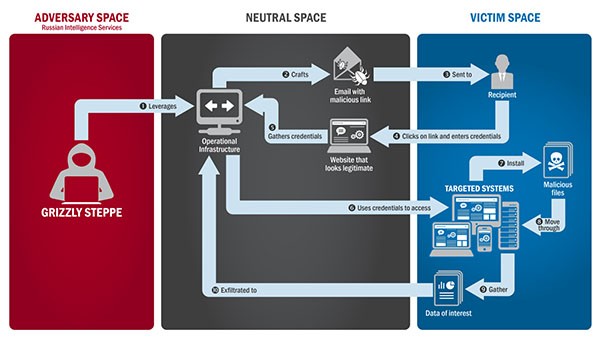

Imazhi më poshtë është një shteg demonstrimi që APT28/Fancy Bear përdor për të kryer ndërhyrjet e tij kibernetike kundër sistemeve të caktuara të synuara. Qeveria e SHBA ka konfirmuar veprime të tilla të ndërhyrjes në partinë politike nga grupi i parë i aktorëve, APT29 në 2015, dhe më pas i dyti, APT28, në 2016.

Diagrami që demonstron veprimet dhe proceset e teknikave dhe ndërhyrjeve të phishing të APT28/Fancy Bear kundër sistemeve të synuara - Burimi: US-Cert.gov

Veglat e ariut të zbukuruar

Për t'iu shmangur syve kureshtarë të studiuesve të sigurisë kibernetike, grupi i hakerëve Fancy Bear sigurohet që të ndryshojë rregullisht infrastrukturën e tyre C&C (Command and Control). Grupi ka një arsenal mbresëlënës mjetesh hakerimi , të cilat ata i kanë ndërtuar privatisht - X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange dhe CHOPSTICK. Shpesh, në vend të përhapjes së drejtpërdrejtë, Fancy Bear preferon të presë malware-in e tij në faqet e internetit të palëve të treta, të cilat ata i ndërtojnë për të imituar faqe legjitime për të mashtruar viktimat e tyre.

Fancy Bear përdor gjithashtu teknika të avancuara të turbullimit që i ndihmojnë ata të shmangin zbulimin për aq kohë sa të jetë e mundur. Grupi filloi të shtonte të dhëna të padëshiruara në vargjet e tyre të koduara, duke e bërë shumë të vështirë dekodimin e informacionit pa algoritmin specifik për të hequr pjesët e padëshiruara. Për të penguar më tej studiuesit e sigurisë, APT28 gjithashtu rivendos vulat kohore të skedarëve dhe pastron rregullisht regjistrat e ngjarjeve për ta bërë më të vështirë gjurmimin e aktivitetit me qëllim të keq.

Fancy Bear është një nga grupet më të famshme të hakerëve dhe nuk ka indikacione se ata do të ndalojnë fushatat e tyre së shpejti. Qeveria ruse dihet se përdor shërbimet e grupeve të hakerave dhe Fancy Bear është një nga grupet më të larta të hakerave.

Akuzat gjermane kundër anëtarëve të dyshuar të APT28

Në qershor 2020, Ministria e Jashtme gjermane informoi ambasadorin rus në vend se do të kërkojë “sanksione të BE-së” kundër shtetasit rus Dmitriy Badin. Autoritetet gjermane besojnë se ai është i lidhur me Fancy Bear / APT28 dhe pretendojnë se kanë prova se ai ishte i përfshirë në një sulm kibernetik të vitit 2015 në parlamentin gjerman.

Zëdhënësja e Ministrisë së Jashtme ruse znj. Zakharova i quajti akuzat "absurde" dhe i hodhi poshtë ato me vendosmëri, duke nënvizuar besimin e saj se informacioni që përdorën autoritetet gjermane vinin nga burime amerikane. Ajo u kërkoi gjithashtu autoriteteve gjermane të ofrojnë çdo provë për përfshirjen ruse në sulm.