APT28

Мир киберпреступности — это не только хакеры и злоумышленники, которые гонятся за быстрой наживой, распространяя фишинговые спам-письма. Существует другой тип злоумышленников, которые выходят за рамки коммерческих программ-вымогателей или надоедливых вирусов. Эти группы обычно называются действующими лицами Advanced Persistent Threat или APT.

Мир киберпреступности — это не только хакеры и злоумышленники, которые гонятся за быстрой наживой, распространяя фишинговые спам-письма. Существует другой тип злоумышленников, которые выходят за рамки коммерческих программ-вымогателей или надоедливых вирусов. Эти группы обычно называются действующими лицами Advanced Persistent Threat или APT.

Самая большая разница между APT и группой хакеров, распространяющих вредоносное ПО, заключается в том, что APT чаще всего является спонсируемой государством организацией, действия которой обычно используются для проникновения в известные, часто правительственные сети, и извлечения важной или конфиденциальной информации. «Постоянная» часть определения подразумевает, что субъекты в группе определили долгосрочные цели и не просто ищут мгновенную денежную выгоду, стараясь оставаться в тени как можно дольше, чтобы избежать обнаружения.

Если предположить, что APT поддерживается официальным государственным органом, ресурсы, доступные для группы, также будут намного больше, чем то, что может собрать большинство киберпреступных организаций.

Эпизод 37 вредоносных программ на этой неделе, часть 2: спонсируемые государством хакеры (APT28 Fancy Bear) нацелены на производителей вакцины против COVID-19

Числовой идентификатор, присвоенный разным APT, является просто удобным сокращением для исследователей безопасности, чтобы говорить о них, не упоминая их полные псевдонимы, которых часто бывает много.

APT28 (Advanced Persistent Threat) — хакерская группа из России. Их деятельность началась еще в середине 2000-х годов. Исследователи вредоносных программ считают, что кампании группы APT28 финансируются Кремлем, поскольку они обычно нацелены на иностранных политических деятелей. Хакерская группа APT28 наиболее известна как Fancy Bear, но она также известна под другими псевдонимами — Sofacy Group, STRONTIUM, Sednit, Pawn Storm и Tsar Team.

Оглавление

Печально известные хакерские кампании, проводимые Fancy Bear

Эксперты считают, что Fancy Bear приложил руку к взлому Национального комитета Демократической партии в 2016 году, что, по мнению некоторых, оказало некоторое влияние на исход президентских выборов, состоявшихся в том же году. В том же году группа Fancy Bear также преследовала Всемирное антидопинговое агентство из-за скандала с участием российских спортсменов. Данные, полученные Fancy Bear, затем были опубликованы и доступны для общественности. Данные показали, что некоторые из спортсменов, у которых был положительный результат теста на допинг, позже были освобождены. В отчете Всемирного антидопингового агентства говорится, что запрещенные вещества предназначались для «терапевтического использования». В период с 2014 по 2017 год группа Fancy Bear участвовала в различных кампаниях, нацеленных на представителей СМИ в США, России, Украине, странах Балтии и Молдове. Fancy Bear преследовала лиц, работающих в медиа-корпорациях, а также независимых журналистов. Все цели были задействованы в освещении российско-украинского конфликта, который произошел на востоке Украины. В 2016 и 2017 годах в Германии и Франции прошли важные выборы, и вполне вероятно, что группа Fancy Bear тоже окунула свои пальцы в эти пироги. Официальные лица обеих стран сообщили, что имела место кампания с использованием целевого фишинга в качестве векторов заражения, но заявили, что никаких последствий хакерской атаки не было.

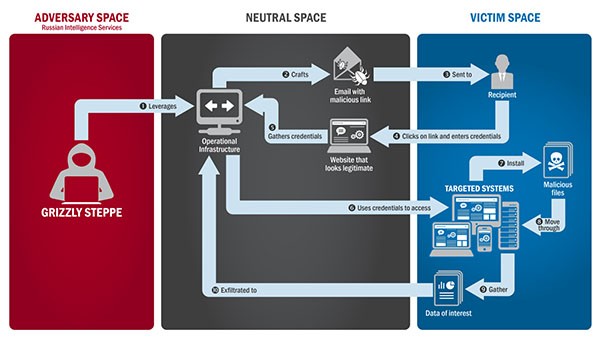

На изображении ниже показан демонстрационный путь, который APT28/Fancy Bear использует для кибератак на определенные целевые системы. Правительство США подтвердило такие действия по вторжению в политику со стороны первой группы акторов, APT29, в 2015 году, а затем второй, APT28, в 2016 году.

Диаграмма, демонстрирующая действия и процессы методов целевого фишинга APT28/Fancy Bear и вторжений в целевые системы — Источник: US-Cert.gov

Инструменты необычного медведя

Чтобы избежать любопытных глаз исследователей кибербезопасности, хакерская группа Fancy Bear регулярно изменяет свою инфраструктуру C&C (Command and Control). У группы есть впечатляющий арсенал хакерских инструментов , которые они создали в частном порядке — X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange и CHOPSTICK. Часто вместо прямого распространения Fancy Bear предпочитает размещать свое вредоносное ПО на сторонних веб-сайтах, которые они создают для имитации легитимных страниц, чтобы обмануть своих жертв.

Fancy Bear также использует передовые методы запутывания, которые помогают им как можно дольше избегать обнаружения. Группа начала добавлять ненужные данные в свои закодированные строки, что очень затруднило декодирование информации без специального алгоритма для удаления ненужных битов. Чтобы еще больше помешать исследователям безопасности, APT28 также сбрасывает временные метки файлов и регулярно очищает журналы событий, чтобы затруднить отслеживание вредоносной активности.

Fancy Bear — одна из самых печально известных хакерских групп, и нет никаких признаков того, что в ближайшее время они прекратят свои кампании. Известно, что российское правительство пользуется услугами хакерских групп, а Fancy Bear — одна из самых высокоуровневых хакерских групп.

Обвинения Германии против предполагаемых членов APT28

В июне 2020 года МИД Германии сообщил послу России в стране, что будет добиваться «санкций ЕС» против гражданина России Дмитрия Бадина. Власти Германии считают, что он связан с Fancy Bear/APT28, и утверждают, что у них есть доказательства его причастности к кибератаке на немецкий парламент в 2015 году.

Представитель МИД России г-жа Захарова назвала обвинения «абсурдными» и решительно отвергла их, подчеркнув, что, по ее убеждению, информация, которую использовали немецкие власти, исходила из американских источников. Она также призвала власти Германии предоставить любые доказательства причастности России к нападению.