APT28

En värld av cyberbrottslighet handlar inte bara om hackare och dåliga aktörer som är ute efter en snabb slant och sprider runt nätfiske-spam. Det finns en annan sorts hotaktörer som går utöver vinstdrivande ransomware eller irriterande virus. Dessa grupper brukar kallas Advanced Persistent Threat-aktörer, eller APTs.

En värld av cyberbrottslighet handlar inte bara om hackare och dåliga aktörer som är ute efter en snabb slant och sprider runt nätfiske-spam. Det finns en annan sorts hotaktörer som går utöver vinstdrivande ransomware eller irriterande virus. Dessa grupper brukar kallas Advanced Persistent Threat-aktörer, eller APTs.

Den största skillnaden mellan en APT och en grupp hackare som sprider skadlig programvara är att en APT oftast är en statligt sponsrad organisation, vars åtgärder vanligtvis används för att infiltrera högprofilerade, ofta statliga nätverk, och extrahera känslig eller konfidentiell information. Den "beständiga" delen av definitionen antyder att aktörerna i gruppen har definierade, långsiktiga mål och inte bara letar efter ekonomiska vinster, utan att hålla en låg profil så länge som möjligt för att undvika upptäckt.

Förutsatt att en APT stöds av en officiell statlig myndighet, kommer de resurser som är tillgängliga för gruppen också att vara mycket större än vad de flesta cyberkriminella organisationer kan uppbåda.

Denna vecka i skadlig programvara, avsnitt 37, del 2: Statssponsrade hackare (APT28 Fancy Bear) riktar sig mot covid-19-vaccintillverkare

Den numeriska identifieraren som ges till olika APT:er är bara en praktisk stenografi för säkerhetsforskare att prata om dem utan att nämna hela deras alias, som det ofta finns många av.

APT28 (Advanced Persistent Threat) är en hackargrupp som kommer från Ryssland. Deras verksamhet går så långt tillbaka som i mitten av 2000-talet. Malwareforskare tror att APT28-gruppens kampanjer finansieras av Kreml, eftersom de vanligtvis riktar sig till utländska politiska aktörer. APT28-hackargruppen är mest känd som Fancy Bear, men den är också erkänd under olika andra alias – Sofacy Group, STRONTIUM, Sednit, Pawn Storm och Tsar Team.

Innehållsförteckning

De ökända hackingkampanjerna utförda av Fancy Bear

Experter tror att Fancy Bear hade en hand i 2016 års Demokratiska National Committee-hack, som vissa tror hade ett visst inflytande på resultatet av presidentvalet som ägde rum samma år. Under samma år riktade sig Fancy Bear-gruppen också mot World Anti-Doping Agency på grund av skandalen som involverade ryska idrottare. Datan som Fancy Bear erhöll publicerades sedan och tillgänglig offentligt. Uppgifterna avslöjade att några av de idrottare som testade positivt för dopning senare blev undantagna. I rapporten från World Anti-doping Agency stod det att de olagliga substanserna var avsedda för "terapeutiskt bruk". Under perioden 2014 till 2017 var Fancy Bear-gruppen involverad i olika kampanjer riktade mot mediapersonligheter i USA, Ryssland, Ukraina, de baltiska staterna och Moldavien. Fancy Bear gick efter individer som arbetade i medieföretag, såväl som oberoende journalister. Alla mål var inblandade i rapporteringen av konflikten mellan Ryssland och Ukraina som ägde rum i östra Ukraina. Under 2016 och 2017 hade Tyskland och Frankrike stora val, och det är troligt att Fancy Bear-gruppen också doppade fingrarna i dessa pajer. Tjänstemän från båda länderna rapporterade att en kampanj med spjutfiske-e-postmeddelanden som infektionsvektorer ägde rum, men de uppgav att det inte fanns några konsekvenser av hackingattacken.

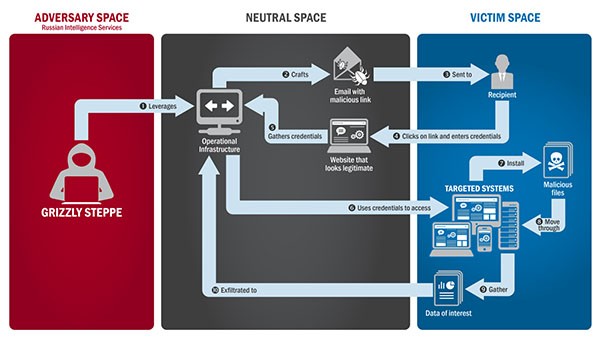

Bilden nedan är en demonstrationsväg som APT28/Fancy Bear använder för att utföra sina cyberintrång mot vissa riktade system. Den amerikanska regeringen har bekräftat sådana intrångshandlingar i det politiska partiet från den första skådespelargruppen, APT29 2015, och sedan den andra, APT28, in i 2016.

Diagram som visar handlingar och processer för APT28/Fancy Bears spjutfisketekniker och intrång mot riktade system - Källa: US-Cert.gov

Fancy Bear's Tools

För att undvika cybersäkerhetsforskares nyfikna ögon ser hackergruppen Fancy Bear till att ändra sin C&C (Command and Control)-infrastruktur regelbundet. Gruppen har en imponerande arsenal av hackningsverktyg , som de har byggt privat – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange och CHOPSTICK. Ofta, istället för direkt spridning, föredrar Fancy Bear att hosta sin skadliga programvara på tredjepartswebbplatser, som de bygger för att imitera legitima sidor för att lura sina offer.

Fancy Bear använder också avancerade obfuskeringstekniker som hjälper dem att undvika upptäckt så länge som möjligt. Gruppen började lägga till skräpdata i sina kodade strängar, vilket gjorde det mycket svårt att avkoda informationen utan den specifika algoritmen för att ta bort skräpbitarna. För att ytterligare hindra säkerhetsforskare, återställer APT28 också tidsstämplarna för filer och rensar regelbundet händelseloggar för att göra det svårare att spåra skadlig aktivitet.

Fancy Bear är en av de mest illa berömda hackningsgrupperna, och det finns inga indikationer på att de kommer att stoppa sina kampanjer inom kort. Den ryska regeringen är känd för att använda hackningsgruppers tjänster, och Fancy Bear är en av de högsta hackgrupperna där ute.

Tyska anklagelser mot påstådda medlemmar av APT28

I juni 2020 informerade det tyska utrikesministeriet den ryske ambassadören i landet att man kommer att söka "EU-sanktioner" mot den ryske medborgaren Dmitriy Badin. Tyska myndigheter tror att han är kopplad till Fancy Bear / APT28 och påstår sig ha bevis för att han var inblandad i en cyberattack 2015 mot det tyska parlamentet.

Det ryska utrikesministeriets talesperson Zakharova kallade anklagelserna "absurda" och avfärdade dem bestämt, vilket underströk hennes övertygelse att den information som tyska myndigheter använde kom från amerikanska källor. Hon uppmanade också de tyska myndigheterna att tillhandahålla alla bevis på rysk inblandning i attacken.