APT28

Nettkriminalitetens verden handler ikke bare om hackere og dårlige skuespillere som er ute etter en rask penge, som sprer seg rundt phishing-spam-e-poster. Det er en annen type trusselaktører som går utover for-profit løsepengevare eller irriterende virus. Disse gruppene kalles vanligvis Advanced Persistent Threat-aktører, eller APT-er.

Nettkriminalitetens verden handler ikke bare om hackere og dårlige skuespillere som er ute etter en rask penge, som sprer seg rundt phishing-spam-e-poster. Det er en annen type trusselaktører som går utover for-profit løsepengevare eller irriterende virus. Disse gruppene kalles vanligvis Advanced Persistent Threat-aktører, eller APT-er.

Den største forskjellen mellom en APT og en gruppe hackere som sprer skadelig programvare er at en APT oftest er en statsstøttet organisasjon, hvis handlinger vanligvis brukes til å infiltrere høyprofilerte, ofte offentlige nettverk, og trekke ut sensitiv eller konfidensiell informasjon. Den «vedvarende» delen av definisjonen innebærer at aktørene i gruppen har definerte, langsiktige mål og ikke bare leter etter økonomiske gevinster, og holder en lav profil så lenge som mulig for å unngå oppdagelse.

Forutsatt at en APT støttes av en offisiell statlig myndighet, vil ressursene som er tilgjengelige for gruppen også være mye større enn hva de fleste nettkriminelle organisasjoner kan mønstre.

Denne uken i skadelig programvare, episode 37, del 2: Statssponsede hackere (APT28 Fancy Bear) målretter mot covid-19-vaksineprodusenter

Den numeriske identifikatoren som gis til forskjellige APT-er, er bare en praktisk forkortelse for sikkerhetsforskere til å snakke om dem uten å nevne hele aliasene deres, som det ofte er mange av.

APT28 (Advanced Persistent Threat) er en hackergruppe som kommer fra Russland. Aktiviteten deres daterer seg så langt tilbake som midten av 2000-tallet. Malware-forskere mener at APT28-gruppens kampanjer er finansiert av Kreml, da de vanligvis retter seg mot utenlandske politiske aktører. APT28-hackinggruppen er best kjent som Fancy Bear, men den er også anerkjent under forskjellige andre aliaser - Sofacy Group, STRONTIUM, Sednit, Pawn Storm og Tsar Team.

Innholdsfortegnelse

De beryktede hacking-kampanjene utført av Fancy Bear

Eksperter mener at Fancy Bear hadde en hånd i 2016 Democratic National Committee hack, som noen mener hadde en viss innflytelse på utfallet av presidentvalget som fant sted samme år. I løpet av samme år målrettet Fancy Bear-gruppen også World Anti-Doping Agency på grunn av skandalen som involverte russiske idrettsutøvere. Dataene som Fancy Bear innhentet ble deretter publisert og tilgjengelig offentlig. Dataene avslørte at noen av utøverne som testet positivt for doping senere ble fritatt. Rapporten fra World Anti-doping Agency uttalte at de ulovlige stoffene var ment for "terapeutisk bruk." I perioden 2014 til 2017 var Fancy Bear-gruppen involvert i ulike kampanjer rettet mot mediepersonligheter i USA, Russland, Ukraina, de baltiske statene og Moldova. Fancy Bear gikk etter enkeltpersoner som jobbet i medieselskaper, så vel som uavhengige journalister. Alle målene var involvert i rapporteringen om Russland-Ukraina-konflikten som fant sted i Øst-Ukraina. I 2016 og 2017 hadde Tyskland og Frankrike store valg, og det er sannsynlig at Fancy Bear-gruppen dyppet fingrene i disse paiene også. Tjenestemenn fra begge land rapporterte at det fant sted en kampanje som brukte spear-phishing-e-poster som infeksjonsvektorer, men de uttalte at det ikke var noen konsekvenser av hackingangrepet.

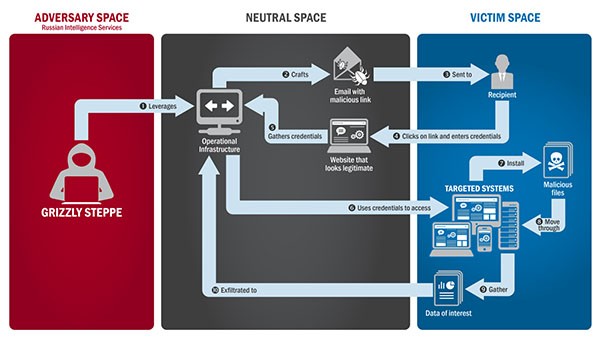

Bildet nedenfor er en demonstrasjonsbane som APT28/Fancy Bear bruker for å utføre sine cyberinntrengninger mot visse målrettede systemer. Den amerikanske regjeringen har bekreftet slike handlinger for inntrenging i det politiske partiet fra den første aktørgruppen, APT29 i 2015, og deretter den andre, APT28, inn i 2016.

Diagram som viser handlingene og prosessene til APT28/Fancy Bears spyd-phishing-teknikker og inntrenging mot målrettede systemer - Kilde: US-Cert.gov

Fancy Bear's Tools

For å unngå de nysgjerrige øynene til cybersikkerhetsforskere sørger hackergruppen Fancy Bear for å endre C&C-infrastrukturen (Command and Control) regelmessig. Gruppen har et imponerende arsenal av hackingverktøy , som de har bygget privat – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange og CHOPSTICK. Ofte, i stedet for direkte spredning, foretrekker Fancy Bear å være vert for skadelig programvare på tredjeparts nettsteder, som de bygger for å etterligne legitime sider for å lure ofrene sine.

Fancy Bear bruker også avanserte tilsløringsteknikker som hjelper dem å unngå oppdagelse så lenge som mulig. Gruppen begynte å legge til søppeldata i sine kodede strenger, noe som gjorde det svært vanskelig å dekode informasjonen uten den spesifikke algoritmen for å fjerne søppelbitene. For ytterligere å hindre sikkerhetsforskere, tilbakestiller APT28 også tidsstemplene til filene og renser regelmessig hendelseslogger for å gjøre sporing av ondsinnet aktivitet vanskeligere.

Fancy Bear er en av de mest kjente hackergruppene, og det er ingen indikasjoner på at de vil stoppe kampanjene sine med det første. Den russiske regjeringen er kjent for å bruke tjenestene til hackergrupper, og Fancy Bear er en av de høyeste hackinggruppene der ute.

Tyske anklager mot påståtte medlemmer av APT28

I juni 2020 informerte det tyske utenriksdepartementet den russiske ambassadøren i landet om at de vil søke «EU-sanksjoner» mot den russiske statsborgeren Dmitriy Badin. Tyske myndigheter mener at han er knyttet til Fancy Bear / APT28 og hevder å ha bevis for at han var involvert i et cyberangrep mot det tyske parlamentet i 2015.

Det russiske utenriksdepartementets talsperson Zakharova kalte påstandene "absurde" og avviste dem bestemt, og understreket hennes tro på at informasjonen tyske myndigheter brukte kom fra amerikanske kilder. Hun oppfordret også tyske myndigheter til å fremlegge bevis på russisk involvering i angrepet.