APT28

Светът на киберпрестъпността не е само за хакери и лоши актьори, които търсят бързи пари, разпространявайки из фишинг спам имейли. Има различен вид заплахи, които надхвърлят откупния софтуер с цел печалба или досадните вируси. Тези групи обикновено се наричат участници в напреднали постоянни заплахи или APT.

Светът на киберпрестъпността не е само за хакери и лоши актьори, които търсят бързи пари, разпространявайки из фишинг спам имейли. Има различен вид заплахи, които надхвърлят откупния софтуер с цел печалба или досадните вируси. Тези групи обикновено се наричат участници в напреднали постоянни заплахи или APT.

Най-голямата разлика между APT и група хакери, разпространяващи зловреден софтуер, е, че APT най-често е спонсорирана от държавата организация, чиито действия обикновено се използват за проникване в високопрофилни, често правителствени мрежи и извличане на чувствителна или поверителна информация. „Постоянната“ част на дефиницията предполага, че участниците в групата са дефинирали дългосрочни цели и не търсят просто бързи парични печалби, като поддържат нисък профил възможно най-дълго, за да избегнат разкриването.

Ако приемем, че APT е подкрепен от официален държавен орган, ресурсите, с които разполага групата, също ще бъдат много по-големи от това, което повечето киберпрестъпни организации могат да съберат.

Тази седмица в злонамерен софтуер, епизод 37, част 2: Държавно спонсорирани хакери (APT28 Fancy Bear) се насочват към производителите на ваксини срещу COVID-19

Цифровият идентификатор, даден на различни APT, е просто удобна стенография за изследователите по сигурността, за да говорят за тях, без да споменават целите им псевдоними, от които често има много.

APT28 (Advanced Persistent Threat) е хакерска група, която произхожда от Русия. Тяхната дейност датира от средата на 2000-те години. Изследователите на злонамерен софтуер смятат, че кампаниите на групата APT28 се финансират от Кремъл, тъй като обикновено са насочени към чуждестранни политически участници. Хакерската група APT28 е най-известна като Fancy Bear, но също така е разпозната под различни други псевдоними – Sofacy Group, STRONTIUM, Sednit, Pawn Storm и Tsar Team.

Съдържание

Позорните хакерски кампании, извършени от Fancy Bear

Експертите смятат, че Fancy Bear е участвал в хакването на Националния комитет на Демократическата партия през 2016 г., което според някои е оказало известно влияние върху резултата от президентските избори, които се проведоха същата година. През същата година групата Fancy Bear се насочи и към Световната антидопингова агенция заради скандала с руски спортисти. След това данните, които Fancy Bear получи, бяха публикувани и публично достъпни. Данните разкриха, че някои от спортистите, които са дали положителна проба за допинг, по-късно са били освободени. В доклада на Световната антидопингова агенция се посочва, че забранените вещества са предназначени за „терапевтична употреба“. В периода от 2014 до 2017 г. групата Fancy Bear участва в различни кампании, насочени към медийни личности в САЩ, Русия, Украйна, балтийските държави и Молдова. Fancy Bear преследва хора, работещи в медийни корпорации, както и независими журналисти. Всички цели бяха замесени в докладването на конфликта между Русия и Украйна, който се разигра в Източна Украйна. През 2016 и 2017 г. в Германия и Франция имаха големи избори и е вероятно групата Fancy Bear също да е потопила пръстите си в тези пайове. Длъжностни лица от двете страни съобщиха, че е проведена кампания, използваща фишинг имейли като вектори на инфекция, но те заявиха, че няма последствия от хакерската атака.

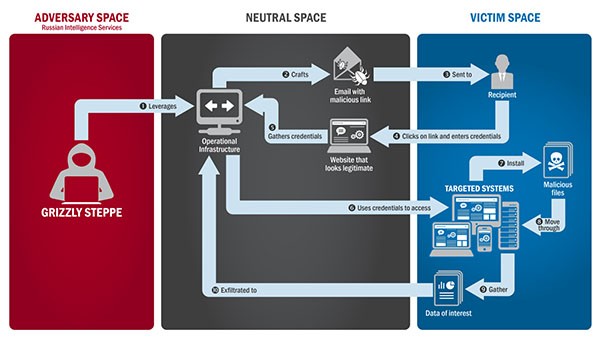

Изображението по-долу е демонстрационен път, който APT28/Fancy Bear използва, за да извършва своите кибер прониквания срещу определени целеви системи. Правителството на САЩ потвърди подобни действия за нахлуване в политическата партия от първата група актьори, APT29 през 2015 г., а след това втората, APT28, през 2016 г.

Диаграма, демонстрираща действията и процесите на техниките за фишинг на APT28/Fancy Bear и прониквания срещу целеви системи - Източник: US-Cert.gov

Инструментите на Fancy Bear

За да избегне любопитните очи на изследователите на киберсигурността, хакерската група Fancy Bear се погрижи редовно да променя своята C&C (Командване и контрол) инфраструктура. Групата разполага с впечатляващ арсенал от хакерски инструменти , които са изградили частно – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange и CHOPSTICK. Често, вместо директно разпространение, Fancy Bear предпочита да хоства своя зловреден софтуер на уебсайтове на трети страни, които те изграждат, за да имитират легитимни страници, за да измамят жертвите си.

Fancy Bear също използва усъвършенствани техники за обфускиране, които им помагат да избягват откриването възможно най-дълго. Групата започна да добавя нежелани данни в своите кодирани низове, което прави много трудно декодирането на информацията без специфичния алгоритъм за премахване на нежеланите битове. За да попречи допълнително на изследователите по сигурността, APT28 също така нулира времевите клеймъци на файловете и редовно почиства регистрационните файлове на събития, за да направи проследяването на злонамерена дейност по-трудно.

Fancy Bear е една от най-зле известните хакерски групи и няма индикации, че скоро ще спрат кампаниите си. Известно е, че руското правителство използва услугите на хакерски групи, а Fancy Bear е една от най-високо ниво хакерски групи там.

Германски обвинения срещу предполагаеми членове на APT28

През юни 2020 г. германското външно министерство информира руския посланик в страната, че ще търси „санкции на ЕС“ срещу руския гражданин Дмитрий Бадин. Германските власти смятат, че той е свързан с Fancy Bear / APT28 и твърдят, че разполагат с доказателства, че е участвал в кибератака срещу германския парламент през 2015 г.

Говорителят на руското външно министерство г-жа Захарова нарече обвиненията "абсурдни" и категорично ги отхвърли, подчертавайки убеждението си, че информацията, използвана от германските власти, идва от американски източници. Тя също така призова германските власти да предоставят всякакви доказателства за руско участие в атаката.