APT28

Svet počítačovej kriminality nie je len o hackeroch a zlých hercoch, ktorí chcú rýchlo zarobiť a šíria phishingové spamové e-maily. Existuje iný druh aktérov hrozieb, ktorí idú nad rámec ziskového ransomvéru alebo otravných vírusov. Tieto skupiny sa zvyčajne nazývajú aktéri pokročilých perzistentných hrozieb alebo APT.

Svet počítačovej kriminality nie je len o hackeroch a zlých hercoch, ktorí chcú rýchlo zarobiť a šíria phishingové spamové e-maily. Existuje iný druh aktérov hrozieb, ktorí idú nad rámec ziskového ransomvéru alebo otravných vírusov. Tieto skupiny sa zvyčajne nazývajú aktéri pokročilých perzistentných hrozieb alebo APT.

Najväčší rozdiel medzi APT a skupinou hackerov šíriacich malvér je v tom, že APT je najčastejšie štátom sponzorovaná organizácia, ktorej akcie sa zvyčajne používajú na infiltráciu vysokoprofilových, často vládnych sietí, a získavanie citlivých alebo dôverných informácií. Z „pretrvávajúcej“ časti definície vyplýva, že aktéri v skupine majú definované dlhodobé ciele a nehľadajú len peňažné zisky, ktoré sa dajú dosiahnuť, a držia sa v úzadí tak dlho, ako je to možné, aby sa vyhli odhaleniu.

Za predpokladu, že APT je podporovaný oficiálnym štátnym orgánom, zdroje, ktoré má skupina k dispozícii, budú tiež oveľa väčšie, než aké môže zhromaždiť väčšina kyberzločineckých organizácií.

Tento týždeň v Malvérovej epizóde 37, časť 2: Štátom sponzorovaní hackeri (APT28 Fancy Bear) sa zameriavajú na výrobcov vakcín proti COVID-19

Číselný identifikátor pridelený rôznym APT je len pohodlnou skratkou pre bezpečnostných výskumníkov, aby o nich hovorili bez uvedenia ich celých prezývok, ktorých je často veľa.

APT28 (Advanced Persistent Threat) je hackerská skupina pochádzajúca z Ruska. Ich činnosť sa datuje už od polovice 21. storočia. Výskumníci malvéru sa domnievajú, že kampane skupiny APT28 financuje Kremeľ, keďže sa zvyčajne zameriavajú na zahraničných politických aktérov. Hackerská skupina APT28 je najlepšie známa ako Fancy Bear, ale je známa aj pod rôznymi inými prezývkami – Sofacy Group, STRONTIUM, Sednit, Pawn Storm a Tsar Team.

Obsah

Neslávne hackerské kampane realizované Fancy Bear

Odborníci sa domnievajú, že Fancy Bear sa podieľal na hacknutí Demokratického národného výboru v roku 2016, o ktorom sa niektorí domnievajú, že mal určitý vplyv na výsledok prezidentských volieb, ktoré sa konali v tom istom roku. V tom istom roku sa skupina Fancy Bear zamerala aj na Svetovú antidopingovú agentúru pre škandál ruských športovcov. Údaje, ktoré Fancy Bear získala, boli následne zverejnené a verejne dostupné. Údaje odhalili, že niektorí športovci, ktorí mali pozitívny dopingový test, boli neskôr oslobodení. V správe Svetovej antidopingovej agentúry sa uvádza, že nezákonné látky boli určené na „terapeutické použitie“. V období rokov 2014 až 2017 sa skupina Fancy Bear zapájala do rôznych kampaní zameraných na mediálne osobnosti v USA, Rusku, na Ukrajine, v pobaltských štátoch a v Moldavsku. Fancy Bear išla po jednotlivcoch pracujúcich v mediálnych korporáciách, ako aj po nezávislých novinároch. Všetky ciele boli zapojené do podávania správ o rusko-ukrajinskom konflikte, ktorý sa odohral na východnej Ukrajine. V rokoch 2016 a 2017 mali Nemecko a Francúzsko veľké voľby a je pravdepodobné, že si do týchto koláčov namočila prsty aj skupina Fancy Bear. Predstavitelia oboch krajín informovali, že prebehla kampaň využívajúca spear-phishingové e-maily ako vektory infekcie, uviedli však, že hackerský útok nemal žiadne následky.

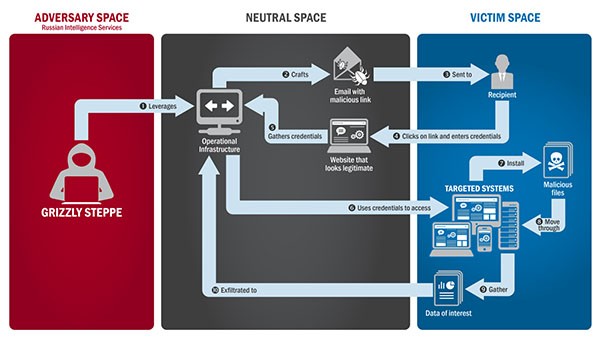

Obrázok nižšie je demonštračná cesta, ktorú APT28/Fancy Bear využíva na uskutočnenie svojich kybernetických prienikov proti určitým cieleným systémom. Vláda USA potvrdila takéto činy zasahovania do politickej strany od prvej skupiny aktérov, APT29 v roku 2015, a potom druhej, APT28, v roku 2016.

Diagram znázorňujúci akcie a procesy spear-phishingových techník APT28/Fancy Bear a prienikov do cieľových systémov – Zdroj: US-Cert.gov

Fancy Bear's Tools

Aby sa vyhla zvedavým pohľadom výskumníkov v oblasti kybernetickej bezpečnosti, hackerská skupina Fancy Bear pravidelne mení svoju C&C (Command and Control) infraštruktúru. Skupina má pôsobivý arzenál hackerských nástrojov , ktoré si súkromne vybudovala – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange a CHOPSTICK. Fancy Bear často namiesto priameho šírenia uprednostňuje hosťovanie svojho malvéru na webových stránkach tretích strán, ktoré vytvárajú tak, aby napodobňovali legitímne stránky, aby oklamali svoje obete.

Fancy Bear tiež používa pokročilé techniky zahmlievania, ktoré im pomáhajú vyhnúť sa odhaleniu tak dlho, ako je to možné. Skupina začala pridávať nevyžiadané údaje do svojich zakódovaných reťazcov, čím bolo veľmi ťažké dekódovať informácie bez špecifického algoritmu na odstránenie nevyžiadaných bitov. Aby APT28 ešte viac bránil bezpečnostným výskumníkom, resetuje aj časové pečiatky súborov a pravidelne čistí protokoly udalostí, aby bolo sledovanie zákernej aktivity zložitejšie.

Fancy Bear je jednou z najznámejších hackerských skupín a nič nenasvedčuje tomu, že by čoskoro zastavili svoje kampane. O ruskej vláde je známe, že využíva služby hackerských skupín a Fancy Bear je jednou z najvyšších hackerských skupín.

Nemecké obvinenia proti údajným členom APT28

V júni 2020 nemecké ministerstvo zahraničných vecí informovalo ruského veľvyslanca v krajine, že bude žiadať o „sankcie EÚ“ proti ruskému občanovi Dmitrijovi Badinovi. Nemecké úrady sa domnievajú, že je napojený na Fancy Bear / APT28 a tvrdia, že majú dôkazy, že bol zapojený do kybernetického útoku na nemecký parlament v roku 2015.

Hovorkyňa ruského ministerstva zahraničných vecí pani Zacharová označila obvinenia za "absurdné" a rozhodne ich odmietla, pričom zdôraznila svoje presvedčenie, že informácie, ktoré nemecké úrady použili, pochádzajú z amerických zdrojov. Vyzvala tiež nemecké úrady, aby poskytli akýkoľvek dôkaz o ruskej účasti na útoku.