APT28

Svět kybernetické kriminality není jen o hackerech a špatných hercích, kteří hledají rychlý prachy a šíří kolem phishingových spamových e-mailů. Existuje jiný druh aktérů hrozeb, kteří přesahují ziskový ransomware nebo otravné viry. Tyto skupiny se obvykle nazývají aktéři pokročilé perzistentní hrozby nebo APT.

Svět kybernetické kriminality není jen o hackerech a špatných hercích, kteří hledají rychlý prachy a šíří kolem phishingových spamových e-mailů. Existuje jiný druh aktérů hrozeb, kteří přesahují ziskový ransomware nebo otravné viry. Tyto skupiny se obvykle nazývají aktéři pokročilé perzistentní hrozby nebo APT.

Největší rozdíl mezi APT a skupinou hackerů šířících malware je v tom, že APT je nejčastěji státem sponzorovaná organizace, jejíž akce se obvykle používají k infiltraci vysoce profilovaných, často vládních sítí, ak získávání citlivých nebo důvěrných informací. „Trvalá“ část definice implikuje, že aktéři ve skupině mají definované dlouhodobé cíle a nehledají pouze peněžní zisky, které se dají dosáhnout, a držet se v nízkém profilu tak dlouho, jak je to možné, aby se vyhnuli odhalení.

Za předpokladu, že APT je podporován oficiálním státním orgánem, zdroje, které má skupina k dispozici, budou také mnohem větší, než jaké může většina kyberzločineckých organizací shromáždit.

Tento týden v malwaru, epizoda 37, část 2: Státem sponzorovaní hackeři (APT28 Fancy Bear) cílí na výrobce vakcín proti COVID-19

Číselný identifikátor přidělovaný různým APT je jen pohodlnou zkratkou pro bezpečnostní výzkumníky, aby o nich hovořili, aniž by uváděli celé jejich aliasy, kterých je často mnoho.

APT28 (Advanced Persistent Threat) je hackerská skupina pocházející z Ruska. Jejich činnost sahá až do poloviny roku 2000. Výzkumníci malwaru se domnívají, že kampaně skupiny APT28 financuje Kreml, protože se obvykle zaměřují na zahraniční politické aktéry. Hackerská skupina APT28 je nejlépe známá jako Fancy Bear, ale je známá také pod různými jinými přezdívkami – Sofacy Group, STRONTIUM, Sednit, Pawn Storm a Tsar Team.

Obsah

Neslavné hackerské kampaně prováděné Fancy Bear

Odborníci se domnívají, že Fancy Bear se podílel na hacku Demokratického národního výboru v roce 2016, o kterém se někteří domnívají, že měl určitý vliv na výsledek prezidentských voleb, které se konaly téhož roku. Ve stejném roce se skupina Fancy Bear zaměřila také na Světovou antidopingovou agenturu kvůli skandálu ruských sportovců. Data, která Fancy Bear získala, byla poté zveřejněna a veřejně dostupná. Údaje odhalily, že někteří sportovci, kteří měli pozitivní dopingový test, byli později osvobozeni. Zpráva Světové antidopingové agentury uvedla, že nelegální látky byly určeny k „terapeutickému použití“. V období 2014 až 2017 se skupina Fancy Bear podílela na různých kampaních zaměřených na mediální osobnosti ve Spojených státech, Rusku, na Ukrajině, v pobaltských státech a v Moldavsku. Fancy Bear šla po jednotlivcích pracujících v mediálních korporacích i po nezávislých novinářích. Všechny cíle byly zapojeny do hlášení rusko-ukrajinského konfliktu, který se odehrál na východní Ukrajině. V letech 2016 a 2017 měly Německo a Francie velké volby a je pravděpodobné, že si do těchto koláčů namočila prsty i skupina Fancy Bear. Úředníci z obou zemí uvedli, že proběhla kampaň využívající e-maily typu spear-phishing jako vektory infekce, ale uvedli, že hackerský útok neměl žádné následky.

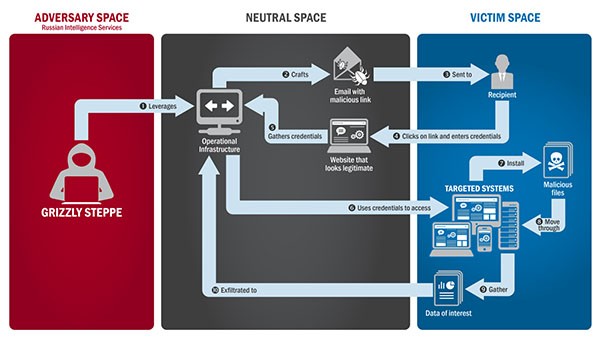

Obrázek níže je demonstrační cesta, kterou APT28/Fancy Bear využívá k provádění svých kybernetických průniků proti určitým cíleným systémům. Vláda USA potvrdila takové zásahy do politické strany od první skupiny aktérů, APT29 v roce 2015, a poté druhé, APT28, v roce 2016.

Diagram demonstrující akce a procesy spear-phishingových technik APT28/Fancy Bear a průniků proti cíleným systémům – Zdroj: US-Cert.gov

Efektní medvědí nástroje

Aby se hackerská skupina Fancy Bear vyhnula zvědavým očím výzkumníků v oblasti kybernetické bezpečnosti, pravidelně mění svou infrastrukturu C&C (Command and Control). Skupina má působivý arzenál hackerských nástrojů , které si vybudovala soukromě – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange a CHOPSTICK. Fancy Bear často místo přímé propagace upřednostňuje hostování svého malwaru na webech třetích stran, které vytvářejí tak, aby napodobovaly legitimní stránky, aby oklamaly své oběti.

Fancy Bear také využívá pokročilé techniky zmatku, které jim pomáhají vyhnout se odhalení tak dlouho, jak je to možné. Skupina začala přidávat nevyžádaná data do svých zakódovaných řetězců, takže bylo velmi obtížné dekódovat informace bez specifického algoritmu k odstranění nevyžádaných bitů. Aby dále bránila bezpečnostním výzkumníkům, APT28 také resetuje časová razítka souborů a pravidelně čistí protokoly událostí, aby bylo sledování škodlivé aktivity obtížnější.

Fancy Bear je jednou z nejznámějších hackerských skupin a nic nenasvědčuje tomu, že by své kampaně v dohledné době zastavili. O ruské vládě je známo, že využívá služeb hackerských skupin, a Fancy Bear je jednou z nejvyšších hackerských skupin.

Německá obvinění proti údajným členům APT28

V červnu 2020 německé ministerstvo zahraničí informovalo ruského velvyslance v zemi, že bude usilovat o „sankce EU“ proti ruskému občanovi Dmitriji Badinovi. Německé úřady se domnívají, že je napojený na Fancy Bear / APT28, a tvrdí, že mají důkazy, že se v roce 2015 podílel na kybernetickém útoku na německý parlament.

Mluvčí ruského ministerstva zahraničí paní Zakharová označila obvinění za "absurdní" a rozhodně je odmítla, přičemž zdůraznila své přesvědčení, že informace použité německými úřady pocházejí z amerických zdrojů. Vyzvala také německé úřady, aby poskytly jakýkoli důkaz o ruské účasti na útoku.