APT28

Thế giới tội phạm mạng không chỉ có tin tặc và những kẻ xấu, những người nhanh chóng ra tay, phát tán các email spam lừa đảo. Có một loại tác nhân đe dọa khác ngoài ransomware vì lợi nhuận hoặc vi rút gây phiền nhiễu. Các nhóm đó thường được gọi là các tác nhân Đe dọa liên tục nâng cao hoặc APT.

Thế giới tội phạm mạng không chỉ có tin tặc và những kẻ xấu, những người nhanh chóng ra tay, phát tán các email spam lừa đảo. Có một loại tác nhân đe dọa khác ngoài ransomware vì lợi nhuận hoặc vi rút gây phiền nhiễu. Các nhóm đó thường được gọi là các tác nhân Đe dọa liên tục nâng cao hoặc APT.

Sự khác biệt lớn nhất giữa APT và một nhóm tin tặc phát tán phần mềm độc hại là APT thường là một tổ chức được nhà nước bảo trợ, mà các hành động của họ thường được sử dụng để xâm nhập vào các mạng cao cấp, thường là của chính phủ và trích xuất thông tin nhạy cảm hoặc bí mật. Phần "bền bỉ" của định nghĩa ngụ ý rằng các tác nhân trong nhóm đã xác định, mục tiêu dài hạn và không chỉ tìm kiếm lợi nhuận tiền tệ đạt được, giữ một cấu hình thấp càng lâu càng tốt để tránh bị phát hiện.

Giả sử APT được hỗ trợ bởi cơ quan nhà nước chính thức, thì nguồn lực có sẵn cho nhóm cũng sẽ lớn hơn nhiều so với những gì mà hầu hết các tổ chức tội phạm mạng có thể thu thập được.

Tuần này với phần mềm độc hại Tập 37 Phần 2: Tin tặc được Nhà nước tài trợ (APT28 Fancy Bear) Nhắm mục tiêu Nhà sản xuất vắc xin COVID-19

Định danh số được cung cấp cho các APT khác nhau chỉ là cách viết tắt thuận tiện để các nhà nghiên cứu bảo mật nói về chúng mà không đề cập đến toàn bộ bí danh của chúng, trong số đó thường có rất nhiều bí danh.

APT28 (Mối đe dọa liên tục nâng cao) là một nhóm hack có nguồn gốc từ Nga. Hoạt động của họ bắt đầu từ giữa những năm 2000. Các nhà nghiên cứu phần mềm độc hại tin rằng các chiến dịch của nhóm APT28 được tài trợ bởi Điện Kremlin, vì chúng thường nhắm vào các tổ chức chính trị nước ngoài. Nhóm hack APT28 được biết đến nhiều nhất với cái tên Fancy Bear, nhưng nó cũng được công nhận dưới nhiều bí danh khác - Sofacy Group, STRONTIUM, Sednit, Pawn Storm và Tsar Team.

Mục lục

Các chiến dịch tấn công khét tiếng do Fancy Bear thực hiện

Các chuyên gia tin rằng Fancy Bear đã nhúng tay vào vụ hack của Ủy ban Quốc gia Đảng Dân chủ năm 2016, mà một số người tin rằng có một số ảnh hưởng đến kết quả của Cuộc bầu cử Tổng thống diễn ra cùng năm. Cùng năm, nhóm Fancy Bear cũng nhắm vào Cơ quan Chống doping Thế giới vì vụ bê bối liên quan đến các vận động viên Nga. Dữ liệu mà Fancy Bear thu được sau đó đã được xuất bản và công bố rộng rãi. Dữ liệu tiết lộ rằng một số vận động viên có kết quả xét nghiệm dương tính với doping sau đó đã được miễn trừ. Báo cáo của Cơ quan Chống doping Thế giới nói rằng các chất bất hợp pháp được dùng để 'điều trị.' Trong giai đoạn 2014 đến 2017, nhóm Fancy Bear đã tham gia vào các chiến dịch khác nhau nhắm vào các nhân vật truyền thông ở Hoa Kỳ, Nga, Ukraine, các nước Baltic và Moldova. Fancy Bear đã theo đuổi các cá nhân làm việc trong các tập đoàn truyền thông, cũng như các nhà báo độc lập. Tất cả các mục tiêu đều liên quan đến việc đưa tin về cuộc xung đột Nga-Ukraine diễn ra ở miền Đông Ukraine. Năm 2016 và 2017, Đức và Pháp đã có các cuộc bầu cử lớn, và nhiều khả năng nhóm Fancy Bear cũng nhúng ngón tay vào những chiếc bánh nướng này. Các quan chức của cả hai quốc gia báo cáo rằng một chiến dịch sử dụng email lừa đảo trực tuyến làm vật trung gian lây nhiễm đã diễn ra, nhưng họ tuyên bố rằng không có hậu quả của cuộc tấn công hack.

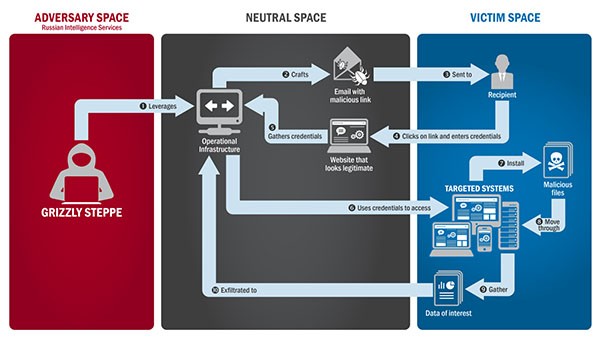

Hình ảnh bên dưới là một con đường trình diễn mà APT28 / Fancy Bear sử dụng để thực hiện các cuộc xâm nhập mạng của mình chống lại một số hệ thống được nhắm mục tiêu. Chính phủ Hoa Kỳ đã xác nhận những hành động xâm nhập như vậy vào đảng chính thể từ nhóm tác nhân đầu tiên, APT29 vào năm 2015 và sau đó là nhóm thứ hai, APT28, vào năm 2016.

Sơ đồ thể hiện các hành động và quy trình của các kỹ thuật lừa đảo và xâm nhập bằng giáo của APT28 / Fancy Bear chống lại các hệ thống được nhắm mục tiêu - Nguồn: US-Cert.gov

Công cụ của Fancy Bear

Để tránh con mắt tò mò của các nhà nghiên cứu an ninh mạng, nhóm hack Fancy Bear đảm bảo thường xuyên thay đổi cơ sở hạ tầng C&C (Command and Control) của họ. Nhóm có một kho công cụ hack ấn tượng mà họ đã xây dựng riêng - X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange và CHOPSTICK. Thông thường, thay vì tuyên truyền trực tiếp, Fancy Bear thích lưu trữ phần mềm độc hại của mình trên các trang web của bên thứ ba, mà họ xây dựng để bắt chước các trang hợp pháp để lừa nạn nhân của họ.

Fancy Bear cũng sử dụng các kỹ thuật giải mã tiên tiến để giúp chúng tránh bị phát hiện càng lâu càng tốt. Nhóm bắt đầu thêm dữ liệu rác trong các chuỗi mã hóa của họ, khiến việc giải mã thông tin rất khó khăn nếu không có thuật toán cụ thể để loại bỏ các bit rác. Để cản trở các nhà nghiên cứu bảo mật hơn nữa, APT28 cũng đặt lại dấu thời gian của tệp và thường xuyên làm sạch nhật ký sự kiện để làm cho việc theo dõi hoạt động độc hại trở nên khó khăn hơn.

Fancy Bear là một trong những nhóm hack nổi tiếng nhất và không có dấu hiệu nào cho thấy họ sẽ sớm tạm dừng chiến dịch của mình. Chính phủ Nga được biết là sử dụng dịch vụ của các nhóm hack, và Fancy Bear là một trong những nhóm hack cấp cao nhất hiện có.

Các cáo buộc của Đức chống lại các thành viên bị cáo buộc của APT28

Vào tháng 6 năm 2020, Bộ Ngoại giao Đức thông báo với Đại sứ Nga tại nước này rằng họ sẽ tìm kiếm "các biện pháp trừng phạt của EU" đối với công dân Nga Dmitriy Badin. Các nhà chức trách Đức tin rằng anh ta có liên hệ với Fancy Bear / APT28 và tuyên bố có bằng chứng cho thấy anh ta có liên quan đến một cuộc tấn công mạng năm 2015 vào quốc hội Đức.

Người phát ngôn Bộ Ngoại giao Nga, bà Zakharova gọi các cáo buộc là "vô lý" và kiên quyết bác bỏ chúng, nhấn mạnh bà tin rằng thông tin mà chính quyền Đức sử dụng đến từ các nguồn của Mỹ. Bà cũng kêu gọi các nhà chức trách Đức cung cấp bất kỳ bằng chứng nào về sự tham gia của Nga trong vụ tấn công.