APT28

ពិភពនៃឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិត មិនមែនគ្រាន់តែអំពីពួក Hacker និងអ្នកប្រព្រឹត្តអាក្រក់នោះទេ ដែលចេញដើម្បីចំណេញរហ័ស ដោយរីករាលដាលជុំវិញការលួចបន្លំអ៊ីម៉ែល។ មានប្រភេទតួអង្គគម្រាមកំហែងផ្សេងៗដែលហួសពី ransomware រកប្រាក់ចំណេញ ឬមេរោគរំខាន។ ក្រុមទាំងនោះជាធម្មតាត្រូវបានគេហៅថា Advanced Persistent Threat actors ឬ APTs ។

ពិភពនៃឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិត មិនមែនគ្រាន់តែអំពីពួក Hacker និងអ្នកប្រព្រឹត្តអាក្រក់នោះទេ ដែលចេញដើម្បីចំណេញរហ័ស ដោយរីករាលដាលជុំវិញការលួចបន្លំអ៊ីម៉ែល។ មានប្រភេទតួអង្គគម្រាមកំហែងផ្សេងៗដែលហួសពី ransomware រកប្រាក់ចំណេញ ឬមេរោគរំខាន។ ក្រុមទាំងនោះជាធម្មតាត្រូវបានគេហៅថា Advanced Persistent Threat actors ឬ APTs ។

ភាពខុសគ្នាដ៏ធំបំផុតរវាង APT និងក្រុមហេកឃឺដែលរីករាលដាលមេរោគគឺថា APT ជាទូទៅជាអង្គការដែលឧបត្ថម្ភដោយរដ្ឋ ដែលសកម្មភាពរបស់ពួកគេជាធម្មតាត្រូវបានប្រើដើម្បីជ្រៀតចូលបណ្តាញរដ្ឋាភិបាលដែលមានទម្រង់ខ្ពស់ ជាញឹកញាប់ និងទាញយកព័ត៌មានរសើប ឬសម្ងាត់។ ផ្នែក "ជាប់លាប់" នៃនិយមន័យបង្កប់ន័យថា តួអង្គនៅក្នុងក្រុមបានកំណត់ គោលបំណងរយៈពេលវែង ហើយមិនគ្រាន់តែស្វែងរកប្រាក់ចំណេញរូបិយវត្ថុប៉ុណ្ណោះទេ ដោយរក្សាទម្រង់ទាបឱ្យបានយូរតាមដែលអាចធ្វើទៅបាន ដើម្បីជៀសវាងការរកឃើញ។

ដោយសន្មត់ថា APT ត្រូវបានគាំទ្រដោយអាជ្ញាធររដ្ឋផ្លូវការ ធនធានដែលមានសម្រាប់ក្រុមនេះក៏នឹងមានទំហំធំជាងអ្វីដែលអង្គការឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិតភាគច្រើនអាចប្រមូលបាន។

សប្តាហ៍នេះនៅក្នុង Malware វគ្គទី 37 ផ្នែកទី 2៖ ពួក Hacker ដែលឧបត្ថម្ភដោយរដ្ឋ (APT28 Fancy Bear) កំណត់គោលដៅអ្នកបង្កើតវ៉ាក់សាំង COVID-19

លេខសម្គាល់ដែលបានផ្តល់ឱ្យ APTs ផ្សេងៗគ្នាគឺគ្រាន់តែជាពាក្យខ្លីដ៏ងាយស្រួលសម្រាប់អ្នកស្រាវជ្រាវសន្តិសុខដើម្បីនិយាយអំពីពួកគេដោយមិននិយាយអំពីឈ្មោះក្លែងក្លាយទាំងមូលរបស់ពួកគេ ដែលជារឿយៗមានច្រើន។

APT28 (Advanced Persistent Threat) គឺជាក្រុម hacking ដែលមានប្រភពមកពីប្រទេសរុស្ស៊ី។ សកម្មភាពរបស់ពួកគេមានតាំងពីពាក់កណ្តាលទសវត្សរ៍ឆ្នាំ 2000 ។ អ្នកស្រាវជ្រាវ Malware ជឿថា យុទ្ធនាការរបស់ក្រុម APT28 ត្រូវបានផ្តល់មូលនិធិដោយវិមានក្រឹមឡាំង ព្រោះជាធម្មតាពួកគេផ្តោតទៅលើតួអង្គនយោបាយបរទេស។ ក្រុម hacking APT28 ត្រូវបានគេស្គាល់ថាជា Fancy Bear ប៉ុន្តែវាក៏ត្រូវបានទទួលស្គាល់ក្រោមឈ្មោះក្លែងក្លាយផ្សេងទៀតផងដែរ - Sofacy Group, STRONTIUM, Sednit, Pawn Storm និង Tsar Team ។

តារាងមាតិកា

យុទ្ធនាការ Hack ដ៏អាក្រក់ដែលធ្វើឡើងដោយ Fancy Bear

អ្នកជំនាញជឿថា ខ្លាឃ្មុំ Fancy Bear មានដៃក្នុងការ hack គណៈកម្មាធិការជាតិប្រជាធិបតេយ្យឆ្នាំ 2016 ដែលអ្នកខ្លះជឿថាមានឥទ្ធិពលខ្លះលើលទ្ធផលនៃការបោះឆ្នោតប្រធានាធិបតីដែលធ្វើឡើងក្នុងឆ្នាំដូចគ្នា។ ក្នុងអំឡុងឆ្នាំដដែល ក្រុមខ្លាឃ្មុំ Fancy Bear ក៏បានកំណត់គោលដៅលើទីភ្នាក់ងារប្រឆាំងសារធាតុញៀនពិភពលោកផងដែរ ដោយសារតែរឿងអាស្រូវពាក់ព័ន្ធនឹងអត្តពលិករុស្ស៊ី។ ទិន្នន័យដែល Fancy Bear ទទួលបាននៅពេលនោះត្រូវបានបោះពុម្ព និងបង្ហាញជាសាធារណៈ។ ទិន្នន័យបានបង្ហាញថាអត្តពលិកមួយចំនួនដែលបានធ្វើតេស្តវិជ្ជមានចំពោះសារធាតុញៀនត្រូវបានលើកលែងនៅពេលក្រោយ។ របាយការណ៍របស់ទីភ្នាក់ងារប្រឆាំងនឹងសារធាតុញៀនពិភពលោកបានបញ្ជាក់ថាសារធាតុខុសច្បាប់ត្រូវបានប្រើសម្រាប់ការប្រើប្រាស់ព្យាបាល។ ក្នុងកំឡុងឆ្នាំ 2014 ដល់ 2017 ក្រុម Fancy Bear បានចូលរួមក្នុងយុទ្ធនាការផ្សេងៗដែលផ្តោតលើបុគ្គលិកលក្ខណៈប្រព័ន្ធផ្សព្វផ្សាយនៅក្នុងសហរដ្ឋអាមេរិក រុស្ស៊ី អ៊ុយក្រែន រដ្ឋបាល់ទិក និងម៉ុលដាវី។ Fancy Bear បានដើរតាមបុគ្គលដែលធ្វើការក្នុងសាជីវកម្មប្រព័ន្ធផ្សព្វផ្សាយ ក៏ដូចជាអ្នកសារព័ត៌មានឯករាជ្យ។ គោលដៅទាំងអស់គឺពាក់ព័ន្ធនឹងការរាយការណ៍អំពីជម្លោះរុស្ស៊ី-អ៊ុយក្រែនដែលបានកើតឡើងនៅភាគខាងកើតអ៊ុយក្រែន។ ក្នុងឆ្នាំ 2016 និង 2017 អាល្លឺម៉ង់ និងបារាំងមានការបោះឆ្នោតធំៗ ហើយវាទំនងជាថាក្រុម Fancy Bear ជ្រលក់ម្រាមដៃរបស់ពួកគេនៅក្នុងនំទាំងនេះផងដែរ។ មន្ត្រីនៃប្រទេសទាំងពីរបានរាយការណ៍ថា យុទ្ធនាការមួយដោយប្រើប្រាស់ spear-phishing emails ខណៈដែលមេរោគឆ្លងបានកើតឡើង ប៉ុន្តែពួកគេបានបញ្ជាក់ថា មិនមានផលវិបាកនៃការវាយប្រហារដោយការលួចចូលនោះទេ។

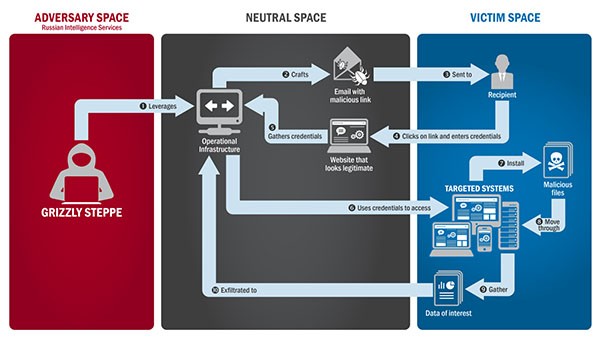

រូបភាពខាងក្រោមគឺជាផ្លូវបង្ហាញមួយដែល APT28/Fancy Bear ប្រើប្រាស់ដើម្បីអនុវត្តការឈ្លានពានតាមអ៊ីនធឺណិតរបស់ខ្លួនប្រឆាំងនឹងប្រព័ន្ធគោលដៅជាក់លាក់។ រដ្ឋាភិបាលសហរដ្ឋអាមេរិកបានបញ្ជាក់ពីសកម្មភាពបែបនេះនៃការឈ្លានពានចូលទៅក្នុងគណបក្សនយោបាយពីក្រុមតារាសម្តែងទីមួយ APT29 ក្នុងឆ្នាំ 2015 ហើយបន្ទាប់មកទីពីរ APT28 ក្នុងឆ្នាំ 2016 ។

ដ្យាក្រាមបង្ហាញពីសកម្មភាព និងដំណើរការនៃបច្ចេកទេស spear-phishing របស់ APT28/Fancy Bear និងការឈ្លានពានប្រឆាំងនឹងប្រព័ន្ធគោលដៅ - ប្រភព៖ US-Cert.gov

ឧបករណ៍របស់ខ្លាឃ្មុំ Fancy

ដើម្បីគេចពីក្រសែភ្នែកដ៏ឃោឃៅរបស់អ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិត ក្រុមលួចចូល Fancy Bear ធ្វើឱ្យប្រាកដថានឹងផ្លាស់ប្តូរហេដ្ឋារចនាសម្ព័ន្ធ C&C (Command and Control) របស់ពួកគេជាប្រចាំ។ ក្រុមនេះមានឃ្លាំងអាវុធដ៏គួរឱ្យចាប់អារម្មណ៍មួយ សម្រាប់ឧបករណ៍លួចចូល ដែលពួកគេបានបង្កើតជាឯកជន - X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange និង CHOPSTICK ។ ជារឿយៗ ជំនួសឱ្យការផ្សព្វផ្សាយដោយផ្ទាល់ Fancy Bear ចូលចិត្តបង្ហោះមេរោគរបស់វានៅលើគេហទំព័រភាគីទីបី ដែលពួកគេបង្កើតដើម្បីយកតម្រាប់តាមទំព័រស្របច្បាប់ដើម្បីបញ្ឆោតជនរងគ្រោះរបស់ពួកគេ។

ខ្លាឃ្មុំ Fancy ក៏ប្រើបច្ចេកទេសលាក់បាំងកម្រិតខ្ពស់ដែលជួយពួកគេឱ្យជៀសវាងការរកឃើញឱ្យបានយូរតាមដែលអាចធ្វើទៅបាន។ ក្រុមបានចាប់ផ្តើមបន្ថែមទិន្នន័យឥតបានការនៅក្នុងខ្សែអក្សរដែលបានអ៊ិនកូដរបស់ពួកគេ ដែលធ្វើឱ្យវាមានការលំបាកខ្លាំងណាស់ក្នុងការឌិកូដព័ត៌មានដោយគ្មានក្បួនដោះស្រាយជាក់លាក់ដើម្បីលុបប៊ីតឥតបានការ។ ដើម្បីរារាំងអ្នកស្រាវជ្រាវផ្នែកសុវត្ថិភាពបន្ថែមទៀត APT28 ក៏កំណត់ពេលវេលានៃឯកសារឡើងវិញ និងសម្អាតកំណត់ហេតុព្រឹត្តិការណ៍ជាទៀងទាត់ ដើម្បីធ្វើឱ្យការតាមដានសកម្មភាពព្យាបាទកាន់តែពិបាក។

Fancy Bear គឺជាក្រុមមួយក្នុងចំនោមក្រុម hacking ដែលមិនល្បីល្បាញបំផុត ហើយមិនមានការចង្អុលបង្ហាញថាពួកគេនឹងបញ្ឈប់យុទ្ធនាការរបស់ពួកគេនៅពេលណាក៏បានក្នុងពេលឆាប់ៗនេះ។ រដ្ឋាភិបាលរុស្សីត្រូវបានគេស្គាល់ថាប្រើប្រាស់សេវាកម្មរបស់ក្រុមលួចចូល ហើយ Fancy Bear គឺជាក្រុមមួយក្នុងចំនោមក្រុម hacking លំដាប់ខ្ពស់បំផុតនៅទីនោះ។

ការចោទប្រកាន់របស់អាល្លឺម៉ង់ប្រឆាំងនឹងសមាជិកដែលត្រូវបានចោទប្រកាន់នៃ APT28

កាលពីខែមិថុនា ឆ្នាំ 2020 ក្រសួងការបរទេសអាឡឺម៉ង់បានជូនដំណឹងទៅឯកអគ្គរដ្ឋទូតរុស្ស៊ីប្រចាំប្រទេសថា ខ្លួននឹងស្វែងរក "ការដាក់ទណ្ឌកម្មរបស់សហភាពអឺរ៉ុប" ប្រឆាំងនឹងពលរដ្ឋរុស្ស៊ី Dmitriy Badin ។ អាជ្ញាធរអាឡឺម៉ង់ជឿថាគាត់មានទំនាក់ទំនងជាមួយ Fancy Bear / APT28 ហើយអះអាងថាគាត់មានភស្តុតាងដែលថាគាត់ជាប់ពាក់ព័ន្ធក្នុងការវាយប្រហារតាមអ៊ីនធឺណិតឆ្នាំ 2015 លើសភាអាល្លឺម៉ង់។

អ្នកនាំពាក្យក្រសួងការបរទេសរុស្ស៊ី លោកស្រី Zakharova បានហៅការចោទប្រកាន់នេះថា "មិនសមហេតុផល" ហើយបានច្រានចោលយ៉ាងម៉ឺងម៉ាត់ ដោយបានគូសបញ្ជាក់ពីជំនឿរបស់នាងថា ព័ត៌មានដែលអាជ្ញាធរអាល្លឺម៉ង់បានប្រើប្រាស់គឺបានមកពីប្រភពសហរដ្ឋអាមេរិក។ លោកស្រីក៏បានជំរុញអាជ្ញាធរអាល្លឺម៉ង់ឱ្យផ្តល់ភស្តុតាងណាមួយនៃការជាប់ពាក់ព័ន្ធរបស់រុស្ស៊ីក្នុងការវាយប្រហារនេះ។