APT28

El món dels delictes cibernètics no es tracta només de pirates informàtics i actors dolents que busquen diners ràpid, estenent-se pels correus electrònics de correu brossa de phishing. Hi ha un tipus diferent d'actors d'amenaça que van més enllà del ransomware amb ànim de lucre o dels virus molests. Aquests grups solen anomenar-se actors d'amenaça persistent avançada o APT.

El món dels delictes cibernètics no es tracta només de pirates informàtics i actors dolents que busquen diners ràpid, estenent-se pels correus electrònics de correu brossa de phishing. Hi ha un tipus diferent d'actors d'amenaça que van més enllà del ransomware amb ànim de lucre o dels virus molests. Aquests grups solen anomenar-se actors d'amenaça persistent avançada o APT.

La diferència més gran entre un APT i un grup de pirates informàtics que difonen programari maliciós és que un APT és més habitualment una organització patrocinada per l'estat, les accions de la qual normalment s'utilitzen per infiltrar-se en xarxes d'alt perfil, sovint governamentals, i extreure informació sensible o confidencial. La part "persistent" de la definició implica que els actors del grup tenen objectius definits a llarg termini i no només busquen guanys monetaris d'impacte i fuga, mantenint un perfil baix durant el major temps possible per evitar la detecció.

Suposant que un APT està recolzat per una autoritat estatal oficial, els recursos disponibles per al grup també seran molt més grans que els que poden reunir la majoria de les organitzacions cibercriminals.

Aquesta setmana a programari maliciós, episodi 37, part 2: els pirates informàtics patrocinats per l'estat (APT28 Fancy Bear) es dirigeixen als fabricants de vacunes contra la COVID-19

L'identificador numèric donat a diferents APT és només una abreviatura convenient perquè els investigadors de seguretat parlin d'ells sense esmentar els seus àlies complets, dels quals sovint n'hi ha molts.

L'APT28 (Advanced Persistent Threat) és un grup de pirates informàtics originari de Rússia. La seva activitat es remunta a mitjans dels anys 2000. Els investigadors de programari maliciós creuen que les campanyes del grup APT28 estan finançades pel Kremlin, ja que solen dirigir-se a actors polítics estrangers. El grup de pirateria APT28 és més conegut com Fancy Bear, però també es reconeix amb altres àlies: Sofacy Group, STRONTIUM, Sednit, Pawn Storm i Tsar Team.

Taula de continguts

Les infames campanyes de pirateria realitzades per Fancy Bear

Els experts creuen que Fancy Bear va participar en el pirateig del Comitè Nacional Demòcrata del 2016, que alguns creuen que va influir en el resultat de les eleccions presidencials que van tenir lloc el mateix any. Durant el mateix any, el grup Fancy Bear també va atacar l'Agència Mundial Antidopatge a causa de l'escàndol que implicava atletes russos. Les dades que va obtenir Fancy Bear van ser publicades i disponibles públicament. Les dades van revelar que alguns dels atletes que van donar positiu per dopatge van ser posteriorment exempts. L'informe de l'Agència Mundial Antidopatge afirmava que les substàncies il·lícites estaven destinades a "ús terapèutic". Durant el període 2014-2017, el grup Fancy Bear va participar en diverses campanyes dirigides a personalitats dels mitjans dels Estats Units, Rússia, Ucraïna, els Estats Bàltics i Moldàvia. Fancy Bear va perseguir persones que treballaven en corporacions de mitjans de comunicació, així com periodistes independents. Tots els objectius estaven implicats en la denúncia del conflicte Rússia-Ucraïna que va tenir lloc a l'est d'Ucraïna. El 2016 i el 2017, Alemanya i França van tenir eleccions importants, i és probable que el grup de Fancy Bear també hagi submergit els dits en aquests pastissos. Funcionaris d'ambdós països van informar que es va dur a terme una campanya que utilitzava correus electrònics de pesca lança com a vectors d'infecció, però van afirmar que no hi havia conseqüències de l'atac de pirateria.

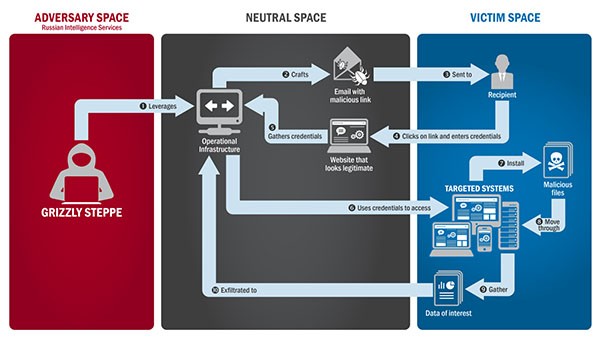

La imatge següent és un camí de demostració que utilitza APT28/Fancy Bear per dur a terme les seves intrusions cibernètiques contra determinats sistemes dirigits. El govern dels EUA ha confirmat aquestes accions d'intrusió al partit polític des del primer grup d'actors, APT29 el 2015, i després el segon, APT28, el 2016.

Diagrama que demostra les accions i els processos de les tècniques de pesca de pesca d'APT28/Fancy Bear i les intrusions contra els sistemes dirigits - Font: US-Cert.gov

Eines de Fancy Bear's

Per evadir les mirades indiscretes dels investigadors de ciberseguretat, el grup de pirateria Fancy Bear s'assegura d'alterar la seva infraestructura C&C (comandament i control) amb regularitat. El grup té un impressionant arsenal d'eines de pirateria , que han creat de manera privada: X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange i CHOPSTICK. Sovint, en lloc de la propagació directa, Fancy Bear prefereix allotjar el seu programari maliciós en llocs web de tercers, que creen per imitar pàgines legítimes per enganyar les seves víctimes.

Fancy Bear també empra tècniques d'ofuscació avançades que els ajuden a evitar la detecció durant el major temps possible. El grup va començar a afegir dades brossa a les seves cadenes codificades, cosa que dificultava molt la descodificació de la informació sense l'algoritme específic per eliminar els bits brossa. Per dificultar encara més els investigadors de seguretat, APT28 també restableix les marques de temps dels fitxers i neteja regularment els registres d'esdeveniments per dificultar el seguiment de l'activitat maliciosa.

Fancy Bear és un dels grups de pirateria informàtica més malfames i no hi ha indicis que aturaran les seves campanyes aviat. Se sap que el govern rus utilitza els serveis de grups de pirateria, i Fancy Bear és un dels grups de pirateria de més alt nivell.

Acusació alemanya contra presumptes membres de l'APT28

El juny de 2020, el Ministeri d'Afers Exteriors alemany va informar a l'ambaixador rus al país que demanarà "sancions de la UE" contra el ciutadà rus Dmitriy Badin. Les autoritats alemanyes creuen que està connectat amb Fancy Bear / APT28 i afirmen tenir proves que va estar involucrat en un ciberatac el 2015 al parlament alemany.

La portaveu del Ministeri d'Afers Exteriors de Rússia, Zakharova, va qualificar les acusacions d'"absurdes" i les va desestimar amb fermesa, subratllant la seva creença que la informació que utilitzaven les autoritats alemanyes provenia de fonts nord-americanes. També va instar les autoritats alemanyes a proporcionar qualsevol prova de la participació russa en l'atac.