APT28

A kiberbűnözés világa nem csak a hackerekről és a rossz színészekről szól, akik egy gyors pénzért, és terjednek az adathalász spam e-mailek körül. Vannak másfajta fenyegető szereplők, amelyek túlmutatnak a profitorientált ransomware-eken vagy a bosszantó vírusokon. Ezeket a csoportokat általában Advanced Persistent Threat szereplőknek vagy APT-knek nevezik.

A kiberbűnözés világa nem csak a hackerekről és a rossz színészekről szól, akik egy gyors pénzért, és terjednek az adathalász spam e-mailek körül. Vannak másfajta fenyegető szereplők, amelyek túlmutatnak a profitorientált ransomware-eken vagy a bosszantó vírusokon. Ezeket a csoportokat általában Advanced Persistent Threat szereplőknek vagy APT-knek nevezik.

A legnagyobb különbség az APT és a rosszindulatú programokat terjesztő hackerek csoportja között az, hogy az APT leggyakrabban államilag támogatott szervezet, amelynek tevékenységei általában nagy horderejű, gyakran kormányzati hálózatokba való beszivárgásra, valamint érzékeny vagy bizalmas információk kinyerésére szolgálnak. A definíció „tartós” része azt sugallja, hogy a csoport szereplői meghatározott, hosszú távú célokat tűztek ki maguk elé, és nem csak az azonnali pénznyereségre törekednek, ameddig csak lehetséges, alacsony profilt tartva a felderítés elkerülése érdekében.

Feltéve, hogy egy APT-t hivatalos állami hatóság támogat, a csoport rendelkezésére álló erőforrások is sokkal nagyobbak lesznek, mint amennyit a legtöbb kiberbűnöző szervezet össze tud gyűjteni.

Ezen a héten a rosszindulatú programok 37. epizódjában, 2. rész: Államilag szponzorált hackerek (APT28 Fancy Bear) COVID-19 vakcinagyártók célpontja

A különböző APT-knek adott numerikus azonosító csak kényelmes rövidítés a biztonsági kutatók számára, hogy anélkül beszéljenek róluk, hogy megemlítenék a teljes álnevüket, amelyekből gyakran sok van.

Az APT28 (Advanced Persistent Threat) egy Oroszországból származó hackercsoport. Tevékenységük egészen a 2000-es évek közepéig nyúlik vissza. A rosszindulatú programok kutatói úgy vélik, hogy az APT28 csoport kampányait a Kreml finanszírozza, mivel általában külföldi politikai szereplőket céloznak meg. Az APT28 hackercsoport leginkább Fancy Bear néven ismert, de számos más álnéven is ismerik – Sofacy Group, STRONTIUM, Sednit, Pawn Storm és Tsar Team.

Tartalomjegyzék

A Fancy Bear által végrehajtott hírhedt hackerkampányok

A szakértők úgy vélik, hogy a Fancy Bear szerepet játszott a Demokrata Nemzeti Bizottság 2016-os feltörésében, amely egyesek szerint bizonyos hatást gyakorolt az ugyanabban az évben lezajló elnökválasztás kimenetelére. Ugyanebben az évben a Fancy Bear csoport a Nemzetközi Doppingellenes Ügynökséget is célba vette az orosz sportolókat érintő botrány miatt. A Fancy Bear által megszerzett adatokat ezt követően közzétették és nyilvánosan hozzáférhetővé tették. Az adatokból kiderült, hogy a pozitív doppingtesztet mutató sportolók egy része később felmentést kapott. A Nemzetközi Doppingellenes Ügynökség jelentése szerint a tiltott szereket „terápiás felhasználásra” szánják. A 2014 és 2017 közötti időszakban a Fancy Bear csoport különböző kampányokban vett részt az Egyesült Államokban, Oroszországban, Ukrajnában, a balti államokban és Moldovában. Fancy Bear médiavállalatoknál dolgozó egyéneket, valamint független újságírókat keresett. Valamennyi célpont részt vett a Kelet-Ukrajnában lezajlott orosz-ukrán konfliktus híradásában. 2016-ban és 2017-ben nagy választásokat tartottak Németországban és Franciaországban, és valószínűleg a Fancy Bear csoport is belemártotta az ujjait ezekbe a tortákba. Mindkét ország tisztviselői arról számoltak be, hogy egy kampány zajlott, amely lándzsás adathalász e-maileket használt fertőzéshordozóként, de kijelentették, hogy a hackertámadásnak nincs következménye.

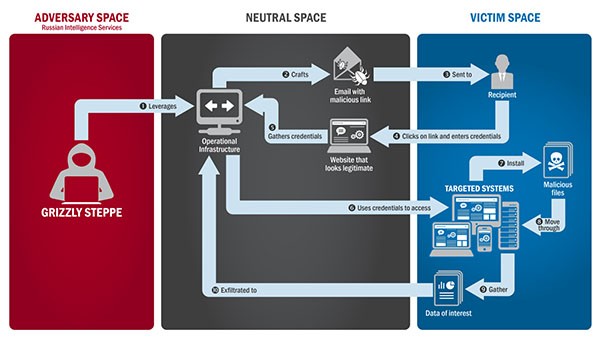

Az alábbi kép egy demonstrációs útvonal, amelyet az APT28/Fancy Bear használ bizonyos célrendszerek elleni kiberbehatolások végrehajtására. Az Egyesült Államok kormánya megerősítette, hogy 2015-ben az első szereplőcsoport, az APT29, majd a második, az APT28, 2016-ban behatoltak a politikai pártba.

Az APT28/Fancy Bear lándzsás adathalász technikáinak akcióit és folyamatait bemutató diagram, valamint a célrendszerek elleni behatolás - Forrás: US-Cert.gov

Fancy Bear's Tools

A kiberbiztonsági kutatók kíváncsi tekintetének elkerülése érdekében a Fancy Bear hackercsoport gondoskodik arról, hogy rendszeresen módosítsa C&C (Command and Control) infrastruktúráját. A csoport lenyűgöző arzenálja van a hackereszközöknek, amelyeket magántulajdonban építettek – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange és CHOPSTICK. A Fancy Bear gyakran a közvetlen terjesztés helyett inkább harmadik felek webhelyein helyezi el rosszindulatú programjait, amelyeket azért hoznak létre, hogy legitim oldalakat utánozzanak áldozataik becsapása érdekében.

A Fancy Bear fejlett homályosítási technikákat is alkalmaz, amelyek segítenek elkerülni az észlelést, ameddig csak lehetséges. A csoport elkezdte hozzáadni a kéretlen adatokat a kódolt karakterláncaihoz, ami nagyon megnehezítette az információ dekódolását a kéretlen bitek eltávolítására szolgáló speciális algoritmus nélkül. A biztonsági kutatók további akadályozása érdekében az APT28 alaphelyzetbe állítja a fájlok időbélyegeit, és rendszeresen tisztítja az eseménynaplókat, hogy megnehezítse a rosszindulatú tevékenységek nyomon követését.

A Fancy Bear az egyik legrosszabb hírű hackercsoport, és semmi sem utal arra, hogy hamarosan leállítanák kampányaikat. Az orosz kormányról ismert, hogy hackercsoportok szolgáltatásait veszi igénybe, és a Fancy Bear az egyik legmagasabb szintű hackercsoport.

Német vádak az APT28 állítólagos tagjai ellen

2020 júniusában a német külügyminisztérium arról tájékoztatta az országban tartózkodó orosz nagykövetet, hogy "EU-szankciókat" fog kérni Dmitrij Badin orosz állampolgár ellen. A német hatóságok úgy vélik, hogy kapcsolatban áll a Fancy Bear / APT28-cal, és azt állítják, hogy bizonyítékaik vannak arra vonatkozóan, hogy részt vett egy 2015-ös kibertámadásban a német parlament ellen.

Az orosz külügyminisztérium szóvivője, Zakharova asszony "abszurdnak" nevezte a vádakat, és határozottan elutasította azokat, hangsúlyozva meggyőződését, hogy a német hatóságok által használt információk amerikai forrásokból származnak. Arra is sürgette a német hatóságokat, hogy nyújtsanak be bizonyítékot a támadásban való orosz részvételre.