APT28

Świat cyberprzestępczości to nie tylko hakerzy i źli aktorzy, którzy chcą szybko zarobić, rozprzestrzeniając się w wiadomościach spamowych typu phishing. Istnieje inny rodzaj cyberprzestępców, którzy wykraczają poza komercyjne oprogramowanie ransomware lub irytujące wirusy. Grupy te są zwykle nazywane aktorami zaawansowanego trwałego zagrożenia (ang. Advanced Persistent Threat) lub APT.

Świat cyberprzestępczości to nie tylko hakerzy i źli aktorzy, którzy chcą szybko zarobić, rozprzestrzeniając się w wiadomościach spamowych typu phishing. Istnieje inny rodzaj cyberprzestępców, którzy wykraczają poza komercyjne oprogramowanie ransomware lub irytujące wirusy. Grupy te są zwykle nazywane aktorami zaawansowanego trwałego zagrożenia (ang. Advanced Persistent Threat) lub APT.

Największą różnicą między APT a grupą hakerów rozpowszechniających złośliwe oprogramowanie jest to, że APT jest najczęściej organizacją sponsorowaną przez państwo, której działania są zwykle wykorzystywane do infiltracji głośnych, często rządowych sieci i wydobywania poufnych lub poufnych informacji. „Trwała” część definicji sugeruje, że aktorzy w grupie mają określone długoterminowe cele i nie szukają tylko zysków pieniężnych, które można osiągnąć, zachowując niski profil tak długo, jak to możliwe, aby uniknąć wykrycia.

Zakładając, że APT jest wspierany przez oficjalny organ państwowy, zasoby dostępne dla grupy będą również znacznie większe niż to, co może zgromadzić większość organizacji cyberprzestępczych.

W tym tygodniu złośliwe oprogramowanie, odcinek 37, część 2: Hakerzy sponsorowani przez państwo (APT28 Fancy Bear) biorą na cel producentów szczepionek COVID-19

Numeryczny identyfikator nadawany różnym APT jest po prostu wygodnym skrótem dla badaczy bezpieczeństwa, aby mówić o nich bez wymieniania ich całych aliasów, których często jest wiele.

APT28 (Advanced Persistent Threat) to grupa hakerska wywodząca się z Rosji. Ich działalność sięga połowy 2000 roku. Badacze szkodliwego oprogramowania uważają, że kampanie grupy APT28 są finansowane przez Kreml, ponieważ zwykle są wymierzone w zagranicznych aktorów politycznych. Grupa hakerska APT28 jest najbardziej znana jako Fancy Bear, ale jest również rozpoznawana pod różnymi innymi pseudonimami – Sofacy Group, STRONTIUM, Sednit, Pawn Storm i Tsar Team.

Spis treści

Niesławne kampanie hakerskie prowadzone przez Fancy Bear

Eksperci uważają, że fantazyjny niedźwiedź przyczynił się do ataku Komitetu Narodowego Demokratów w 2016 r., który zdaniem niektórych miał pewien wpływ na wynik wyborów prezydenckich, które odbyły się w tym samym roku. W tym samym roku grupa Fancy Bear zaatakowała także Światową Agencję Antydopingową z powodu skandalu z udziałem rosyjskich sportowców. Dane, które uzyskał Fancy Bear, zostały następnie opublikowane i udostępnione publicznie. Dane ujawniły, że niektórzy sportowcy, którzy uzyskali pozytywny wynik testu na obecność dopingu, zostali później zwolnieni. W raporcie Światowej Agencji Antydopingowej stwierdzono, że nielegalne substancje są przeznaczone do „zastosowania terapeutycznego”. W latach 2014-2017 grupa Fancy Bear była zaangażowana w różne kampanie skierowane do osobowości mediów w Stanach Zjednoczonych, Rosji, Ukrainie, krajach bałtyckich i Mołdawii. Fancy Bear poszła w ślady osób pracujących w korporacjach medialnych, a także niezależnych dziennikarzy. Wszystkie cele były zaangażowane w raportowanie konfliktu rosyjsko-ukraińskiego, który miał miejsce we wschodniej Ukrainie. W 2016 i 2017 roku Niemcy i Francja miały ważne wybory i prawdopodobnie grupa Fancy Bear również maczała palce w tych ciastach. Urzędnicy z obu krajów poinformowali, że miała miejsce kampania wykorzystująca wiadomości e-mail typu spear-phishing jako wektory infekcji, ale stwierdzili, że nie ma żadnych konsekwencji ataku hakerskiego.

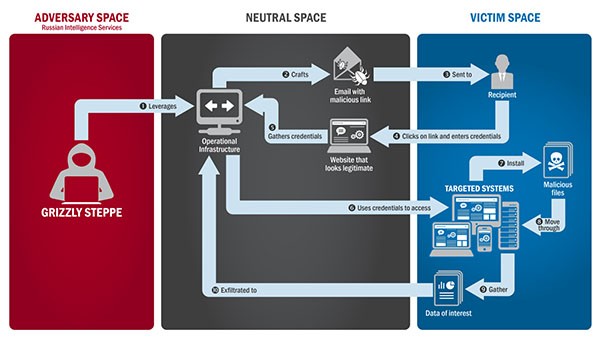

Poniższy obraz jest ścieżką demonstracyjną, którą APT28/Fancy Bear wykorzystuje do przeprowadzania cyber włamań na określone systemy docelowe. Rząd USA potwierdził takie działania polegające na wtargnięciu do partii politycznej pierwszej grupy aktorskiej APT29 w 2015 r., a następnie drugiej, APT28, w 2016 r.

Schemat przedstawiający działania i procesy technik spear-phishingu APT28/Fancy Bear oraz włamań na systemy docelowe — źródło: US-Cert.gov

Narzędzia fantazyjnego niedźwiedzia

Aby uniknąć wścibskich oczu badaczy cyberbezpieczeństwa, grupa hakerska Fancy Bear regularnie zmienia swoją infrastrukturę C&C (Command and Control). Grupa ma imponujący arsenał narzędzi hakerskich , które zbudowała prywatnie – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange i CHOPSTICK. Często zamiast bezpośredniego rozprzestrzeniania się, Fancy Bear woli umieszczać swoje złośliwe oprogramowanie w witrynach stron trzecich, które tworzą w celu imitowania legalnych stron, aby oszukać swoje ofiary.

Fancy Bear wykorzystuje również zaawansowane techniki zaciemniania, które pomagają im jak najdłużej unikać wykrycia. Grupa zaczęła dodawać niepotrzebne dane w swoich zakodowanych ciągach, co bardzo utrudnia dekodowanie informacji bez specjalnego algorytmu do usuwania niepotrzebnych bitów. Aby jeszcze bardziej utrudnić badaczom bezpieczeństwa, APT28 resetuje również znaczniki czasu plików i regularnie czyści dzienniki zdarzeń, aby utrudnić śledzenie złośliwej aktywności.

Fancy Bear to jedna z najbardziej niesławnych grup hakerskich i nic nie wskazuje na to, by w najbliższym czasie wstrzymali swoje kampanie. Wiadomo, że rosyjski rząd korzysta z usług grup hakerskich, a Fancy Bear jest jedną z najwyższych grup hakerskich.

Niemieckie oskarżenia przeciwko domniemanym członkom APT28

W czerwcu 2020 r. niemieckie MSZ poinformowało ambasadora Rosji w tym kraju, że będzie domagać się „unijnych sankcji” wobec obywatela Rosji Dmitrija Badina. Niemieckie władze uważają go za powiązanego z Fancy Bear / APT28 i twierdzą, że mają dowody na to, że brał udział w cyberataku w 2015 roku na niemiecki parlament.

Rzeczniczka rosyjskiego MSZ, pani Zacharowa, nazwała te zarzuty „absurdalnymi” i stanowczo je odrzuciła, podkreślając, że jest przekonana, że informacje wykorzystane przez niemieckie władze pochodziły ze źródeł amerykańskich. Zaapelowała również do władz niemieckich o przedstawienie wszelkich dowodów udziału Rosji w ataku.