APT28

Kibernetinių nusikaltimų pasaulis – tai ne tik įsilaužėliai ir blogi veikėjai, kurie nori greitai uždirbti pinigų ir plinta apie sukčiavimo el. laiškus. Yra ir kitokių grėsmių veikėjų, kurie neapsiriboja pelno siekiančiomis išpirkos programomis ar erzinančiais virusais. Šios grupės paprastai vadinamos pažengusiais nuolatinės grėsmės veikėjais arba APT.

Kibernetinių nusikaltimų pasaulis – tai ne tik įsilaužėliai ir blogi veikėjai, kurie nori greitai uždirbti pinigų ir plinta apie sukčiavimo el. laiškus. Yra ir kitokių grėsmių veikėjų, kurie neapsiriboja pelno siekiančiomis išpirkos programomis ar erzinančiais virusais. Šios grupės paprastai vadinamos pažengusiais nuolatinės grėsmės veikėjais arba APT.

Didžiausias skirtumas tarp APT ir kenkėjiškas programas platinančių įsilaužėlių grupės yra tas, kad APT dažniausiai yra valstybės remiama organizacija, kurios veiksmai dažniausiai naudojami siekiant įsiskverbti į aukšto lygio, dažnai vyriausybinius, tinklus ir išgauti jautrią ar konfidencialią informaciją. „Nuolatinė“ apibrėžimo dalis reiškia, kad grupės veikėjai turi apibrėžtus ilgalaikius tikslus ir ne tik ieško tiesioginės piniginės naudos, kuo ilgiau išlaiko žemą profilį, kad išvengtų aptikimo.

Darant prielaidą, kad APT remia oficiali valstybės institucija, grupės turimi ištekliai taip pat bus daug didesni, nei gali sukaupti dauguma kibernetinių nusikaltėlių organizacijų.

Šią savaitę kenkėjiškų programų 37 serija, 2 dalis: valstybės remiami įsilaužėliai (APT28 Fancy Bear), taikiniai COVID-19 vakcinų kūrėjai

Skaitmeninis identifikatorius, suteiktas skirtingiems APT, yra tik patogus trumpinys, kad saugumo tyrinėtojai galėtų apie juos kalbėti neminint visų jų slapyvardžių, kurių dažnai yra daug.

APT28 (Advanced Persistent Threat) yra įsilaužimo grupė, kilusi iš Rusijos. Jų veikla prasidėjo dar 2000-ųjų viduryje. Kenkėjiškų programų tyrinėtojai mano, kad APT28 grupės kampanijas finansuoja Kremlius, nes dažniausiai jos nukreiptos į užsienio politikos veikėjus. APT28 įsilaužimo grupė geriausiai žinoma kaip Fancy Bear, tačiau ji taip pat atpažįstama įvairiais kitais slapyvardžiais – Sofacy Group, STRONTIUM, Sednit, Pawn Storm ir Tsar Team.

Turinys

Liūdnai pagarsėjusios įsilaužimo kampanijos, kurias vykdė Fancy Bear

Ekspertai mano, kad „Fancy Bear“ prisidėjo prie 2016 m. Demokratų nacionalinio komiteto įsilaužimo, o tai, kai kurių nuomone, turėjo įtakos tais pačiais metais vykusių prezidento rinkimų rezultatams. Tais pačiais metais „Fancy Bear“ grupė taip pat nusitaikė į Pasaulio antidopingo agentūrą dėl skandalo, kuriame dalyvavo Rusijos sportininkai. Duomenys, kuriuos gavo „Fancy Bear“, buvo paskelbti ir prieinami viešai. Duomenys atskleidė, kad kai kurie sportininkai, kurių dopingo testas buvo teigiamas, vėliau buvo atleisti. Pasaulio antidopingo agentūros ataskaitoje teigiama, kad nelegalios medžiagos buvo skirtos „terapiniam naudojimui“. 2014–2017 m. „Fancy Bear“ grupė dalyvavo įvairiose kampanijose, skirtose žiniasklaidos veikėjams JAV, Rusijoje, Ukrainoje, Baltijos šalyse ir Moldovoje. „Fancy Bear“ ieškojo žiniasklaidos korporacijose dirbančių asmenų ir nepriklausomų žurnalistų. Visi taikiniai buvo įtraukti į pranešimus apie Rusijos ir Ukrainos konfliktą, įvykusį Rytų Ukrainoje. 2016 ir 2017 metais Vokietijoje ir Prancūzijoje vyko dideli rinkimai, ir tikėtina, kad į šiuos pyragus pirštus panardino ir Fancy Bear grupė. Abiejų šalių pareigūnai pranešė, kad buvo vykdoma kampanija, kurioje kaip infekcijos pernešėjai buvo naudojami sukčiavimo elektroniniai laiškai, tačiau jie pareiškė, kad įsilaužimo ataka neturėjo pasekmių.

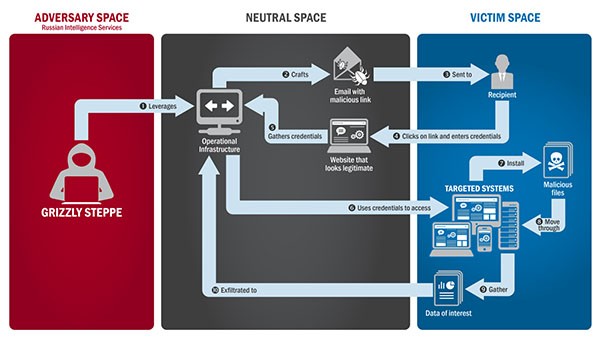

Žemiau esančiame paveikslėlyje parodytas demonstravimo kelias, kurį APT28/Fancy Bear naudoja kibernetiniam įsibrovimui į tam tikras tikslines sistemas. JAV vyriausybė patvirtino tokius įsiveržimo į politinę partiją veiksmus iš pirmosios veikėjų grupės APT29 2015 m., o paskui antrosios, APT28, į 2016 m.

Diagrama, demonstruojanti APT28/Fancy Bear sukčiavimo skepe technikų veiksmus ir procesus bei įsibrovimą į tikslines sistemas – Šaltinis: US-Cert.gov

Išgalvoti lokio įrankiai

Kad išvengtų smalsių kibernetinio saugumo tyrinėtojų akių, „Fancy Bear“ įsilaužimo grupė reguliariai keičia savo C&C (komandų ir valdymo) infrastruktūrą. Grupė turi įspūdingą įsilaužimo įrankių arsenalą , kurį sukūrė privačiai – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange ir CHOPSTICK. Dažnai, užuot platinęs tiesioginį, „Fancy Bear“ nori priglobti savo kenkėjiškas programas trečiųjų šalių svetainėse, kurias sukuria, kad imituotų teisėtus puslapius, kad apgautų savo aukas.

„Fancy Bear“ taip pat naudoja pažangius užmaskavimo būdus, padedančius kuo ilgiau išvengti aptikimo. Grupė pradėjo įtraukti nepageidaujamus duomenis į savo užkoduotas eilutes, todėl labai sunku iššifruoti informaciją be konkretaus algoritmo, pašalinančio nepageidaujamus bitus. Kad dar labiau trukdytų saugos tyrinėtojams, APT28 taip pat iš naujo nustato failų laiko žymes ir reguliariai valo įvykių žurnalus, kad būtų sunkiau atsekti kenkėjišką veiklą.

„Fancy Bear“ yra viena iš labiausiai išgarsėjusių įsilaužimo grupių ir nėra jokių požymių, kad jie greitai sustabdys savo kampanijas. Žinoma, kad Rusijos vyriausybė naudojasi įsilaužimo grupių paslaugomis, o „Fancy Bear“ yra viena aukščiausio lygio įsilaužimo grupių.

Vokietijos kaltinimai tariamiems APT28 nariams

2020 metų birželį Vokietijos užsienio reikalų ministerija informavo Rusijos ambasadorių šalyje, kad sieks „ES sankcijų“ Rusijos piliečiui Dmitrijui Badinui. Vokietijos valdžios institucijos mano, kad jis yra susijęs su Fancy Bear / APT28, ir teigia turį įrodymų, kad jis dalyvavo 2015 m. kibernetinėje atakoje prieš Vokietijos parlamentą.

Rusijos užsienio reikalų ministerijos atstovė spaudai M. Zacharova kaltinimus pavadino „absurdiškais“ ir griežtai juos atmetė, pabrėždama, kad informacija, kuria naudojosi Vokietijos valdžia, yra iš JAV šaltinių. Ji taip pat paragino Vokietijos valdžios institucijas pateikti bet kokius Rusijos dalyvavimo atakoje įrodymus.