APT28

사이버 범죄의 세계는 피싱 스팸 이메일을 유포하는 해커와 악의적인 행위자만이 아닙니다. 영리 목적의 랜섬웨어나 성가신 바이러스를 넘어서는 다양한 종류의 위협 행위자가 있습니다. 이러한 그룹을 일반적으로 APT(Advanced Persistent Threat Actor)라고 합니다.

사이버 범죄의 세계는 피싱 스팸 이메일을 유포하는 해커와 악의적인 행위자만이 아닙니다. 영리 목적의 랜섬웨어나 성가신 바이러스를 넘어서는 다양한 종류의 위협 행위자가 있습니다. 이러한 그룹을 일반적으로 APT(Advanced Persistent Threat Actor)라고 합니다.

APT와 맬웨어를 유포하는 해커 그룹의 가장 큰 차이점은 APT가 가장 일반적으로 국가 후원 조직이라는 점입니다. APT의 활동은 대개 정부 네트워크에 침투하여 민감한 정보나 기밀 정보를 추출하는 데 주로 사용됩니다. 정의의 "지속적인" 부분은 그룹의 행위자가 정의된 장기적인 목표를 가지고 있으며 단지 뺑소니 금전적 이득을 추구하는 것이 아니라 탐지를 피하기 위해 가능한 한 오랫동안 낮은 프로필을 유지한다는 것을 의미합니다.

APT가 공식 국가 기관의 지원을 받는다고 가정하면 그룹이 사용할 수 있는 리소스는 대부분의 사이버 범죄 조직이 소집할 수 있는 것보다 훨씬 더 많습니다.

이번 주 In Malware 에피소드 37 2부: 국가 후원 해커(APT28 Fancy Bear)는 COVID-19 백신 제조업체를 목표로 합니다.

다른 APT에 부여된 숫자 식별자는 보안 연구원이 전체 별칭을 언급하지 않고 APT에 대해 이야기할 수 있는 편리한 축약형일 뿐입니다.

APT28(Advanced Persistent Threat)은 러시아에서 시작된 해킹 그룹입니다. 그들의 활동은 2000년대 중반으로 거슬러 올라갑니다. 멀웨어 연구원은 APT28 그룹의 캠페인이 일반적으로 외국 정치 행위자를 대상으로 하기 때문에 크렘린궁에서 자금을 지원한다고 믿습니다. APT28 해킹 그룹은 Fancy Bear로 가장 잘 알려져 있지만 Sofacy Group, STRONTIUM, Sednit, Pawn Storm 및 Tsar Team과 같은 다양한 별칭으로도 알려져 있습니다.

목차

Fancy Bear가 수행한 악명 높은 해킹 캠페인

전문가들은 팬시 베어가 2016년 민주당 전국위원회 해킹에 손을 댔다고 믿고 있으며, 일부는 이 해킹이 같은 해에 열리는 대통령 선거 결과에 어느 정도 영향을 미쳤다고 생각합니다. 같은 해에 팬시 베어 그룹은 러시아 선수들이 연루된 스캔들로 인해 세계반도핑기구를 표적으로 삼기도 했습니다. Fancy Bear가 얻은 데이터는 공개되어 공개되었습니다. 데이터에 따르면 도핑 양성 반응을 보인 일부 운동 선수는 나중에 면제되었습니다. 세계반도핑기구(World Anti-doping Agency)의 보고서에 따르면 불법 약물은 '치료적 사용'을 위한 것이었습니다. 2014년부터 2017년까지 Fancy Bear 그룹은 미국, 러시아, 우크라이나, 발트해 연안 국가 및 몰도바에서 미디어 인물을 대상으로 하는 다양한 캠페인에 참여했습니다. Fancy Bear는 미디어 기업에서 일하는 개인과 독립 저널리스트를 추적했습니다. 모든 목표물은 동부 우크라이나에서 발생한 러시아-우크라이나 분쟁의 보고에 포함되었습니다. 2016년과 2017년에 독일과 프랑스는 주요 선거를 치렀고 팬시 베어 그룹도 이 파이에 손가락을 담그었을 가능성이 큽니다. 양국 관계자는 스피어피싱 이메일을 감염 경로로 사용한 캠페인이 발생했다고 보고했지만 해킹 공격의 결과는 없다고 밝혔습니다.

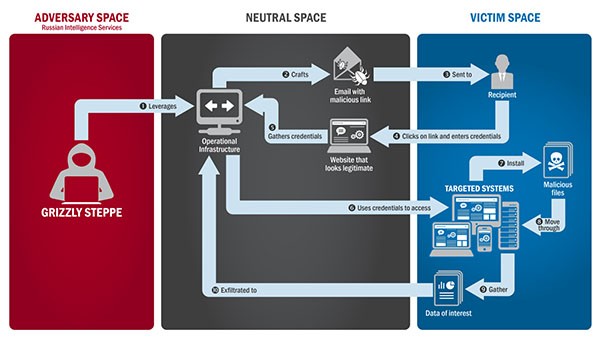

아래 이미지는 APT28/Fancy Bear가 특정 표적 시스템에 대한 사이버 침입을 수행하는 데 사용하는 데모 경로입니다. 미국 정부는 2015년 첫 번째 행위자 그룹인 APT29, 2016년에 두 번째 행위자 그룹인 APT28부터 정당에 대한 이러한 침입 행위를 확인했다.

APT28/Fancy Bear의 스피어 피싱 기술 및 대상 시스템에 대한 침입의 작업 및 프로세스를 보여주는 다이어그램 - 출처: US-Cert.gov

팬시 베어의 도구

사이버 보안 연구원의 엿보는 눈을 피하기 위해 Fancy Bear 해킹 그룹은 정기적으로 C&C(명령 및 제어) 인프라를 변경합니다. 이 그룹은 X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange 및 CHOPSTICK과 같이 개인적으로 구축 한 인상적인 해킹 도구를 보유하고 있습니다. 종종 Fancy Bear는 직접 전파하는 대신 타사 웹 사이트에 악성 코드를 호스팅하는 것을 선호합니다.

Fancy Bear는 또한 가능한 오랫동안 탐지를 피하는 데 도움이 되는 고급 난독화 기술을 사용합니다. 이 그룹은 인코딩된 문자열에 정크 데이터를 추가하기 시작하여 정크 비트를 제거하는 특정 알고리즘 없이는 정보를 디코딩하기가 매우 어려웠습니다. 보안 연구원을 더욱 방해하기 위해 APT28은 파일의 타임스탬프를 재설정하고 정기적으로 이벤트 로그를 정리하여 악의적인 활동을 추적하기 더 어렵게 만듭니다.

Fancy Bear는 가장 악명 높은 해킹 그룹 중 하나이며 곧 캠페인을 중단할 조짐은 없습니다. 러시아 정부는 해킹 그룹의 서비스를 사용하는 것으로 알려져 있으며 Fancy Bear는 가장 높은 계층의 해킹 그룹 중 하나입니다.

APT28의 의심되는 회원에 대한 독일의 비난

2020년 6월 독일 외무부는 주재 러시아 대사에게 러시아 시민 드미트리 바딘에 대해 "EU 제재"를 요청할 것이라고 알렸다. 독일 당국은 그가 Fancy Bear/APT28과 관련이 있는 것으로 보고 그가 2015년 독일 의회에 대한 사이버 공격에 연루되었다는 증거가 있다고 주장합니다.

러시아 외무부 대변인 Zakharova는 이러한 주장이 "터무니없다"고 단호하게 일축하면서 독일 당국이 사용하는 정보가 미국 출처에서 나온 것이라는 자신의 믿음을 강조했습니다. 그녀는 또한 독일 당국에 공격에 러시아가 개입했다는 증거를 제공할 것을 촉구했습니다.