APT28

En verden af cyberkriminalitet handler ikke kun om hackere og dårlige aktører, der er ude for en hurtig penge, der spreder sig omkring phishing-spam-e-mails. Der er en anden slags trusselsaktører, der går ud over for-profit ransomware eller irriterende vira. Disse grupper kaldes normalt Advanced Persistent Threat-aktører eller APT'er.

En verden af cyberkriminalitet handler ikke kun om hackere og dårlige aktører, der er ude for en hurtig penge, der spreder sig omkring phishing-spam-e-mails. Der er en anden slags trusselsaktører, der går ud over for-profit ransomware eller irriterende vira. Disse grupper kaldes normalt Advanced Persistent Threat-aktører eller APT'er.

Den største forskel mellem en APT og en gruppe hackere, der spreder malware, er, at en APT oftest er en statssponsoreret organisation, hvis handlinger normalt bruges til at infiltrere højprofilerede, ofte offentlige netværk, og udtrække følsomme eller fortrolige oplysninger. Den "vedvarende" del af definitionen indebærer, at aktørerne i gruppen har definerede, langsigtede mål og ikke kun leder efter hit-and-run monetære gevinster, idet de holder en lav profil så længe som muligt for at undgå opdagelse.

Forudsat at en APT er bakket op af en officiel statslig myndighed, vil de tilgængelige ressourcer for gruppen også være meget større, end hvad de fleste cyberkriminelle organisationer kan mønstre.

Denne uge i Malware Episode 37 Del 2: Statssponsorerede hackere (APT28 Fancy Bear) retter sig mod COVID-19-vaccineproducenter

Den numeriske identifikator, der gives til forskellige APT'er, er bare en praktisk stenografi for sikkerhedsforskere til at tale om dem uden at nævne hele deres aliaser, som der ofte er mange af.

APT28 (Advanced Persistent Threat) er en hackergruppe, der stammer fra Rusland. Deres aktivitet går så langt tilbage som midten af 2000'erne. Malware-forskere mener, at APT28-gruppens kampagner er finansieret af Kreml, da de normalt retter sig mod udenlandske politiske aktører. APT28-hackinggruppen er bedst kendt som Fancy Bear, men den er også anerkendt under forskellige andre aliaser - Sofacy Group, STRONTIUM, Sednit, Pawn Storm og Tsar Team.

Indholdsfortegnelse

De berygtede hacking-kampagner udført af Fancy Bear

Eksperter mener, at Fancy Bear havde en finger med i hacket fra 2016 Demokratiske Nationale Komité, som nogle mener havde en vis indflydelse på resultatet af præsidentvalget, der fandt sted samme år. I løbet af samme år målrettede Fancy Bear-gruppen også World Anti-Doping Agency på grund af skandalen, der involverede russiske atleter. De data, som Fancy Bear opnåede, blev derefter offentliggjort og offentligt tilgængelige. Dataene afslørede, at nogle af de atleter, der blev testet positive for doping, senere blev fritaget. Rapporten fra World Anti-doping Agency anførte, at de ulovlige stoffer var beregnet til 'terapeutisk brug'. I perioden 2014 til 2017 var Fancy Bear-gruppen involveret i forskellige kampagner rettet mod mediepersonligheder i USA, Rusland, Ukraine, de baltiske stater og Moldova. Fancy Bear gik efter personer, der arbejdede i medieselskaber, såvel som uafhængige journalister. Alle målene var involveret i rapporteringen om konflikten mellem Rusland og Ukraine, der fandt sted i det østlige Ukraine. I 2016 og 2017 havde Tyskland og Frankrig store valg, og det er sandsynligt, at Fancy Bear-gruppen også dyppede fingrene i disse tærter. Embedsmænd fra begge lande rapporterede, at en kampagne, der brugte spear-phishing-e-mails som infektionsvektorer, fandt sted, men de sagde, at der ikke var nogen konsekvenser af hackingangrebet.

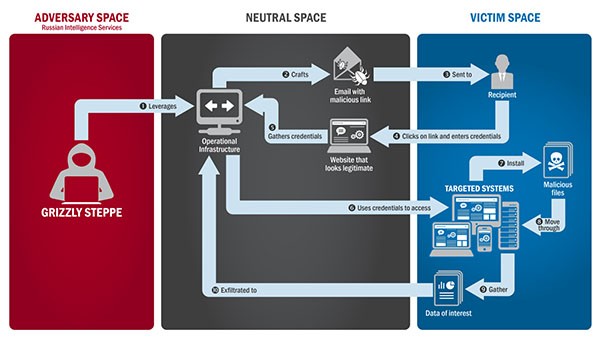

Billedet nedenfor er en demonstrationssti, som APT28/Fancy Bear bruger til at udføre sine cyberindtrængen mod bestemte målrettede systemer. Den amerikanske regering har bekræftet sådanne handlinger af indtrængen i det politiske parti fra den første aktørgruppe, APT29 i 2015, og derefter den anden, APT28, ind i 2016.

Diagram, der viser handlingerne og processerne af APT28/Fancy Bears spyd-phishing-teknikker og indtrængen mod målrettede systemer - Kilde: US-Cert.gov

Fancy Bear's Tools

For at undgå cybersikkerhedsforskernes nysgerrige øjne sørger Fancy Bear-hackinggruppen for at ændre deres C&C (Command and Control)-infrastruktur regelmæssigt. Gruppen har et imponerende arsenal af hacking-værktøjer , som de har bygget privat – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange og CHOPSTICK. I stedet for direkte udbredelse foretrækker Fancy Bear ofte at hoste sin malware på tredjepartswebsteder, som de bygger for at efterligne legitime sider for at narre deres ofre.

Fancy Bear anvender også avancerede sløringsteknikker, der hjælper dem med at undgå opdagelse så længe som muligt. Gruppen begyndte at tilføje uønsket data i deres kodede strenge, hvilket gjorde det meget vanskeligt at afkode informationen uden den specifikke algoritme til at fjerne uønsket bits. For yderligere at hindre sikkerhedsforskere nulstiller APT28 også tidsstempler for filer og renser regelmæssigt hændelseslogfiler for at gøre sporing af ondsindet aktivitet sværere.

Fancy Bear er en af de mest dårligt berømte hackergrupper, og der er ingen indikationer på, at de vil stoppe deres kampagner foreløbig. Den russiske regering er kendt for at bruge tjenester fra hackergrupper, og Fancy Bear er en af de højeste hackinggrupper derude.

Tyske anklager mod påståede medlemmer af APT28

I juni 2020 informerede det tyske udenrigsministerium den russiske ambassadør i landet om, at det vil søge "EU-sanktioner" mod den russiske statsborger Dmitriy Badin. Tyske myndigheder mener, at han er forbundet med Fancy Bear / APT28 og hævder at have beviser for, at han var involveret i et cyberangreb i 2015 på det tyske parlament.

Det russiske udenrigsministeriums talsmand, Zakharova, kaldte påstandene "absurde" og afviste dem bestemt, hvilket understregede hendes tro på, at de oplysninger, de tyske myndigheder brugte, kom fra amerikanske kilder. Hun opfordrede også de tyske myndigheder til at fremlægge ethvert bevis for russisk involvering i angrebet.