Emotet

Karta e rezultateve të kërcënimit

EnigmaSoft Threat Scorecard

Kartat e rezultateve të kërcënimit EnigmaSoft janë raporte vlerësimi për kërcënime të ndryshme malware, të cilat janë mbledhur dhe analizuar nga ekipi ynë i kërkimit. Kartat e rezultateve të EnigmaSoft Threat vlerësojnë dhe renditin kërcënimet duke përdorur disa metrika, duke përfshirë faktorët e rrezikut të botës reale dhe të mundshme, tendencat, shpeshtësinë, prevalencën dhe qëndrueshmërinë. Kartat e rezultateve të EnigmaSoft Threat përditësohen rregullisht bazuar në të dhënat dhe metrikat tona të kërkimit dhe janë të dobishme për një gamë të gjerë përdoruesish kompjuterësh, nga përdoruesit fundorë që kërkojnë zgjidhje për të hequr malware nga sistemet e tyre deri tek ekspertët e sigurisë që analizojnë kërcënimet.

Kartat e rezultateve të EnigmaSoft Threat shfaqin një sërë informacionesh të dobishme, duke përfshirë:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Niveli i ashpërsisë: Niveli i përcaktuar i ashpërsisë së një objekti, i përfaqësuar numerikisht, bazuar në procesin dhe kërkimin tonë të modelimit të rrezikut, siç shpjegohet në Kriteret tona të Vlerësimit të Kërcënimit .

Kompjuterët e infektuar: Numri i rasteve të konfirmuara dhe të dyshuara të një kërcënimi të veçantë të zbuluar në kompjuterët e infektuar siç raportohet nga SpyHunter.

Shihni gjithashtu Kriteret e Vlerësimit të Kërcënimit .

| Niveli i Kërcënimit: | 80 % (Lartë) |

| Kompjuterët e infektuar: | 4,934 |

| Parë për herë të parë: | June 28, 2014 |

| Parë për herë të fundit: | October 24, 2025 |

| OS/OS të prekura: | Windows |

Emotet filloi si një trojan bankar rreth pesë vjet më parë, por është shndërruar në shumë më tepër. Në ditët e sotme, ajo është bërë një nga botnetets më të rrezikshme dhe droppers malware-me qira në botë. Për të fituar para plotësisht sulmet, Emotet shpesh hedh trojanë të rinj bankarë, vjelës të postës elektronike, mekanizma të vetë-shumimit, vjedhës informacioni, dhe madje edhe ransomware.

Emotet filloi si një trojan bankar rreth pesë vjet më parë, por është shndërruar në shumë më tepër. Në ditët e sotme, ajo është bërë një nga botnetets më të rrezikshme dhe droppers malware-me qira në botë. Për të fituar para plotësisht sulmet, Emotet shpesh hedh trojanë të rinj bankarë, vjelës të postës elektronike, mekanizma të vetë-shumimit, vjedhës informacioni, dhe madje edhe ransomware.

Studiuesit e sigurisë vunë në dukje se aktorët e kërcënimit pas Emotet morën një pushim veror, duke filluar nga qershori 2019, në të cilin edhe aktivitetet e komandës dhe kontrollit (C2) u ndërprenë. Ndërsa muajt e verës filluan të arrinin në përfundimin e tyre, studiuesit e sigurisë filluan të shohin një rritje të aktivitetit të infrastrukturës C2 të Emotet. Që nga 16 shtatori 2019, Emotet tashmë është në ingranazhe të plota me një fushatë të rinovuar të spamit, duke u mbështetur në inxhinierinë sociale.

Tabela e Përmbajtjes

Emotet shënjestron përdoruesit e kompjuterave përmes fushatave tërheqëse të postës elektronike

Një nga mënyrat më të zgjuara dhe të rrezikshme përmes të cilave viktimat e infektuara Emotet ishte përmes përmbajtjes së vjedhur të postës elektronike. Malware do të godiste kutinë e një viktimë dhe do të kopjonte bisedat ekzistuese, të cilat më pas do t'i përdorë në postat elektronike. Emotet do të citojë trupat e mesazheve të vërteta në një "përgjigje" në emailin e palexuar të një viktimë, në një përpjekje për t'i mashtruar ato në hapjen e një shtojce të lidhur me malware, zakonisht nën maskën e një dokumenti Microsoft Word.

Nuk duhet shumë imagjinatë për të parë se si dikush që pret një përgjigje për një bisedë në vazhdim mund të mashtrohet në këtë mënyrë. Për më tepër, duke imituar bisedat ekzistuese të postës elektronike, duke përfshirë përmbajtjen origjinale të postës elektronike dhe titujt e Subjektit, mesazhet bëhen shumë më të rastësishme dhe sfiduese për tu filtruar nga sistemet anti-spam.

Ajo që është interesante është që Emotet nuk e përdor emailin nga i cili vodhi përmbajtje për ta dërguar atë tek një viktimë e mundshme. Në vend të kësaj, ai dërgon bisedën e ngritur në një bot tjetër në rrjet, i cili më pas i dërgon email-it nga një vendndodhje krejtësisht e ndryshme, duke përdorur një server krejtësisht të veçantë SMTP.

Sipas studiuesve të sigurisë, Emotet përdori biseda të vjedhura me email në rreth 8.5 përqind të mesazheve të sulmit para ndërprerjes së saj verore. Meqenëse sezoni i pushimeve ka përfunduar, megjithatë, kjo taktikë është bërë më e spikatur, duke përbërë gati një të katërtën e gjithë trafikut të postës elektronike të Emotet.

Cybercrooks levave Emotet për të vjedhur të dhënat personale

Mjetet në dispozicion të kriminelëve kibernetikë që kërkojnë të vjedhin informacione personale nga kompjuterët është praktikisht i pafund. Thjesht kështu ndodh që Emotet është një lloj kërcënimi me qëllim të keq i cili është shumë i efektshëm në përdorimin e një mënyre për të filluar fushata masive të postave elektronike që përhapin malware të dizajnuar për të vjedhur të dhëna nga një përdorues kompjuteri që nuk dyshon. Mënyra në të cilën funksionon Emotet është të hapësh një prapavijë për kërcënime të tjera të kompjuterit me rrezik të lartë, siç është kali Trojan Dridex, i cili është krijuar posaçërisht për të vjedhur të dhëna nga një përdorues kompjuteri duke përdorur teknika agresive të phishing.

Kur përdoret nga lloji i duhur i hakerit ose kibernetikës, Emotet mund të përdoret në një mënyrë për të infiltruar një kompjuter për të ngarkuar dhe instaluar kërcënime të shumta malware. Edhe pse, kërcënimet e instaluara shtesë mund të jenë më të rrezikshme kur ato mund të lidhen me serverat e komandës dhe kontrollit (C&C) për të shkarkuar udhëzime për të kryer në sistemin e infektuar.

Efektet e Emotet nuk duhet të merren kurrë lehtë

Në çdo rast të një kërcënimi me malware sa më të gjerë se Emotet, përdoruesit e kompjuterave duhet të marrin masat paraprake të nevojshme për të parandaluar një sulm të tillë. Nga ana tjetër, ata që janë sulmuar nga Emotet do të duan të gjejnë burimin e nevojshëm për të zbuluar dhe eliminuar në mënyrë të sigurt kërcënimin. Nëse dikush lejon Emotet të kandidojë në një kompjuter për një periudhë të gjatë kohore, rreziku për të patur të dhëna në mënyrë eksponenciale rritet.

Përdoruesit e kompjuterave të cilët mund të vonojnë në eleminimin e Emotet ose duke marrë masat e duhura, do të vënë në rrezik të dhënat e tyre personale të ruajtura në PC e tyre, gjë që mund të çojë në çështje serioze si vjedhja e identitetit. Për më tepër, Emotet është një kërcënim i vështirë për tu zbuluar, i cili është një proces që bëhet kryesisht nga një burim ose aplikim i azhurnuar antimalware.

Në çdo kohë, përdoruesit e kompjuterit duhet të përdorin kujdes kur hapni email me bashkangjitje, veçanërisht ato që përmbajnë bashkëngjitje në formën e dokumenteve të Microsoft Word, i cili dihet se është një metodë që Emotet përdor për të përhapur malware.

Kthimi i Emotet

Në një moment në vitin 2019, serverët e komandës dhe kontrollit të Emotet ku mbyllnin sistemet e lënë të infektuar nga kërcënimi pa qenë nën kontrollin e autorëve që fshihen pas Emotet. Sidoqoftë, jo shumë shpejt pas mbylljes së serverëve C&C, Emotet u kthye nga të vdekurit, ku hakerat jo vetëm që morën kontrollin e Emotet, por ata po përdorin uebfaqe të ligjshme për të përhapur kërcënimin përmes fushatave të spamit duke hakuar së pari faqet.

Zhvilluesit e Emotet thuhet se kanë shënjestruar rreth 66,000 adresa të postës elektronike për mbi 30,000 emra domain, shumë nga ato domen që i përkasin vendeve legjitime që ishin hakuar. Disa nga faqet legjitime të sulmuara nga krijuesit e Emotet janë këto:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Në thelb, ne do të shohim një rritje të infeksioneve malware me siguri ndërsa koha përparon. Ndërsa studiuesit nga Cisco Talos vunë re: "Kur një grup kërcënimi hesht, nuk ka gjasa që ata të zhduken përgjithmonë," duke sqaruar: "Përkundrazi, kjo hap mundësinë që një grup kërcënimesh të kthehet me IOCs, taktikat, teknikat dhe procedurat ose variantet e reja të malware që mund të shmangin zbulimin ekzistues. "

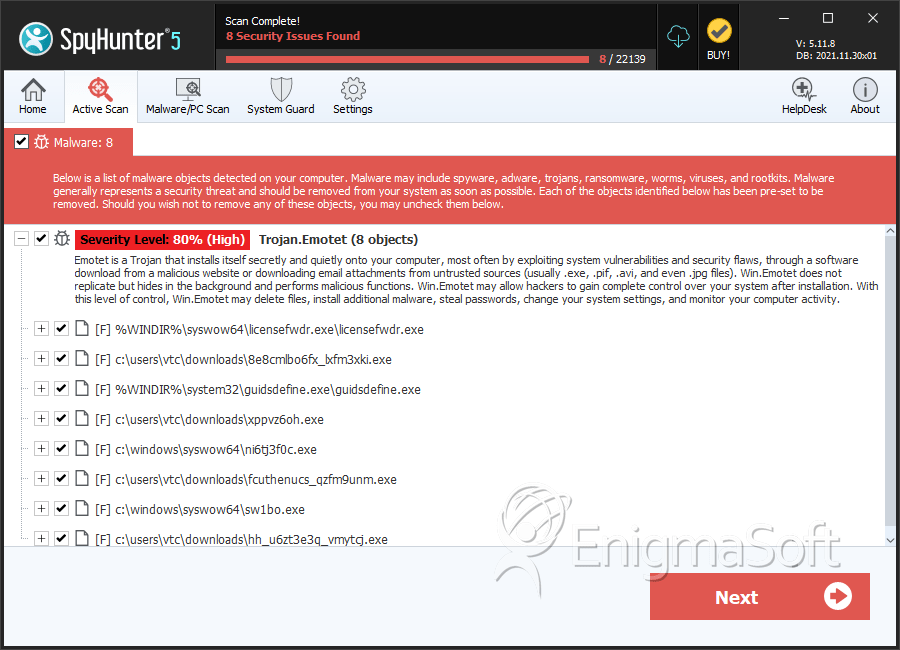

SpyHunter zbulon dhe heq Emotet

Emotet pamje nga ekrani

Detajet e sistemit të skedarit

| # | Emri i skedarit | MD5 |

Zbulimet

Zbulimet: Numri i rasteve të konfirmuara dhe të dyshuara të një kërcënimi të veçantë të zbuluar në kompjuterë të infektuar siç raportohet nga SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |