Emotet

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 80 % (Alto) |

| Computadores infectados: | 4,934 |

| Visto pela Primeira Vez: | June 28, 2014 |

| Visto pela Última Vez: | October 24, 2025 |

| SO (s) Afetados: | Windows |

O Emotet começou como um Trojan bancárioem algum ponto de 2014, mas se transformou em muito mais. Hoje em dia, tornou-se uma das rede de bots e instaladoras de malware de aluguel mais perigosas no mundo. Para monetizar completamente os ataques, o Emotet geralmente lança novos Trojans bancários, coletores de e-mail, mecanismos de auto-propagação, ladrões de informações e até ransomware.

O Emotet começou como um Trojan bancárioem algum ponto de 2014, mas se transformou em muito mais. Hoje em dia, tornou-se uma das rede de bots e instaladoras de malware de aluguel mais perigosas no mundo. Para monetizar completamente os ataques, o Emotet geralmente lança novos Trojans bancários, coletores de e-mail, mecanismos de auto-propagação, ladrões de informações e até ransomware.

Os pesquisadores de segurança observaram que os atores de ameaças por trás do Emotet tiraram férias de verão, a partir de junho de 2019, em que até as atividades de comando e controle (C2) pararam. No entanto, quando os meses de verão começaram a terminar, os pesquisadores de segurança começaram a observar um aumento na atividade da infraestrutura C2 do Emotet. Em 16 de setembro de 2019, o Emotet já está em pleno andamento com uma campanha de spam revigorada, contando com engenharia social. Além disso, os especialistas encontraram casos em que o Emotet espalhou ativamente o Trojan TrickBot, que é usado para roubar informações confidenciais que podem ser aproveitadas pelos hackers do Emotet para descobrir se a vítima é um alvo viável. O TrickBot, junto com o Emotet, também é um agente que levou à propagação e direcionamento do Ryuk Ransomware, uma forma agressiva de malware que criptografa arquivos em um sistema infectado enquanto exige que o usuário do computador pague um resgate para que os arquivos sejam restaurados.

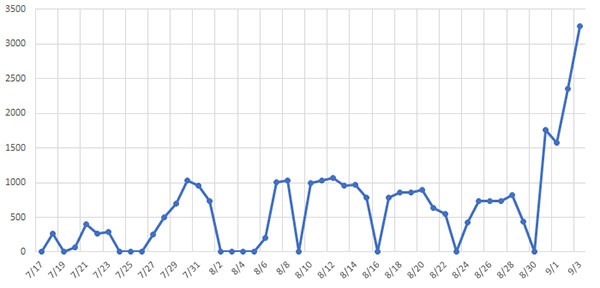

Índice

O Emotet Entra em um Hiato Novamente em 2020

Os cibercriminosos que executam o Emotet também tiraram uma folga em 2020. Dessa vez, o hiato durou 5 meses, de março a julho. A atividade do Emotet foi retomada em agosto e no início de setembro o Emotet estava de volta com força total. Tanto é verdade que o CERTs (equipe de resposta a emergências de computadores) de três países tiveram que emitir avisos específicos sobre ataques do Emotet. Os países-alvo foram Nova Zelândia, Japão e França. Os dois primeiros viram aumentos significativos em infecções e ataques, com o CERT Japão relatando que as detecções triplicaram em uma semana. Na França, a atividade foi mais moderada, mas o suficiente para justificar uma reação do CERT. Algumas semanas depois, a Microsoft também emitiu um alerta sobre a Emotet, assim como agências da Itália e da Holanda.

Gráfico das taxas de aumento de infecções pelo Trojan Emotet - fonte: JPCERT.or.jp

O Emotet aderiu ao movimento dos anexos protegidos por senha com uma campanha que começou na sexta-feira. A campanha desacelerou no fim de semana (típico do Emotet), mas voltou hoje com volumes ainda maiores de e-mails em inglês, bem como em alguns idiomas europeus. pic.twitter.com/POppQ51uMX

— Microsoft Security Intelligence (@MsftSecIntel) September 22, 2020

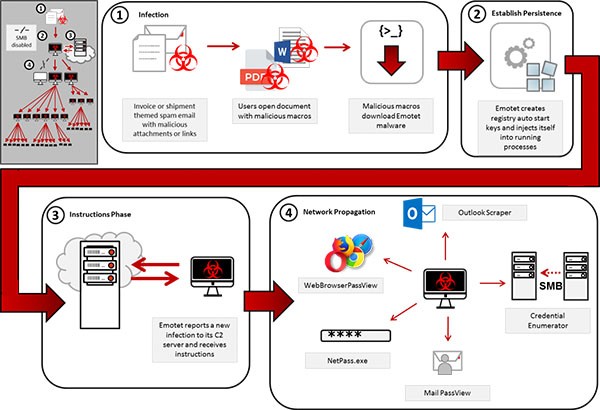

O Emotet Ataca os Usuários de Computador através de Campanhas de Email de Spam Atraentes

Uma das maneiras mais engenhosas e ameaçadoras pelas quais as vítimas do Emotet foram infectadas foi através do conteúdo de email roubado. O malware desliza na caixa de entrada da vítima e copia as conversas existentes, que serão usadas em seus próprios e-mails. O Emotet citará os corpos das mensagens reais em uma "resposta" ao email não lido da vítima, em uma tentativa de induzi-los a abrir um anexo com malware, geralmente sob o disfarce de um documento do Microsoft Word.

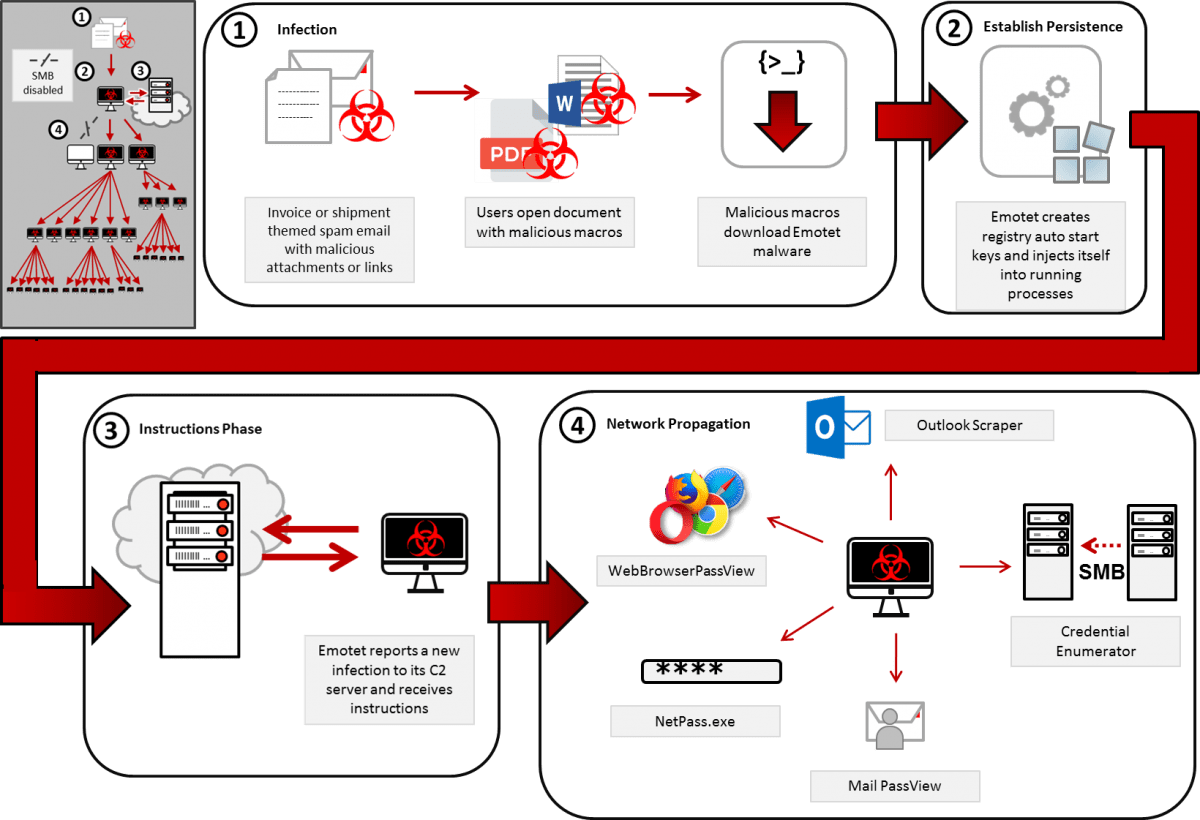

Caminhos do processo de infecção do Tojan Emotet - fonte: US-CERT.cisa.gov

Não é preciso muita imaginação para ver como alguém que espera uma resposta a uma conversa em andamento pode ser enganado dessa maneira. Além disso, imitando conversas de email existentes, incluindo conteúdo de email genuíno e cabeçalhos de Assunto, as mensagens se tornam muito mais aleatórias e desafiadoras para serem filtradas pelos sistemas anti-spam.

O interessante é que o Emotet não usa o email do qual roubou conteúdo para enviá-lo a uma vítima em potencial. Em vez disso, envia a conversa levantada para outro bot na rede, que envia o email de um local totalmente diferente, usando um servidor SMTP de saída completamente separado.

Segundo os pesquisadores de segurança, a Emotet usou conversas de email roubadas em cerca de 8,5% das mensagens de ataque antes do hiato de verão. Desde que a temporada de férias chegou ao fim, no entanto, essa tática se tornou mais proeminente, respondendo por quase um quarto de todo o tráfego de e-mails de saída do Emotet.

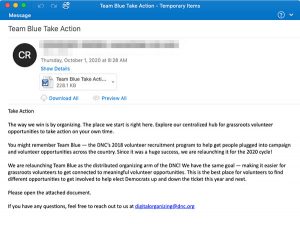

Mensagens Políticas

Até 2020, os operadores do Emotet se mantiveram longe de quaisquer temas abertamente políticos. No entanto, com as eleições presidenciais crescendo no horizonte, as campanhas presidenciais ficaram quentes demais para serem ignoradas. Em agosto de 2020, o Emotet lançou uma campanha de phishing, aproveitando a atenção conquistada pelo presidente dos EUA. Os cibercriminosos enviaram e-mails com o assunto: "Fwd: Breaking: President. Trump suspende financiamento para a OMS." O corpo do e-mail foi, na verdade, retirado literalmente de um remetente legítimo do PAC, no entanto, continha o documento Word malicioso usual. Essa campanha não deve ser mal interpretada como um ato de tomada de posição política assim que a Emotet lançar outra campanha de phishing, desta vez visando os democratas. Os e-mails de phishing daquela campanha tinham como assunto: "Team Blue Take Action". O corpo dos e-mails foi retirado do site do Comitê Nacional Democrata, que é uma organização legítima. Embora essas duas campanhas de phishing não revelem a afiliação política dos operadores do Emotet (se houver), elas correspondem ao modus operandi dos cibercriminosos de escolher qualquer tema que considerem popular o suficiente.

Os Cibercriminosos Aproveitam o Emotet para Roubar Dados Pessoais

As ferramentas à disposição dos cibercriminosos que procuram roubar informações pessoais dos computadores são praticamente infinitas. Acontece que o Emotet é um tipo de ameaça de malware altamente eficaz para alavancar uma maneira de lancar campanhas de email em massa que espalham um malware projetado para roubar dados de um usuário de computador inocente. A maneira pela qual o Emotet funciona é abrir um backdoor para outras ameaças de alto risco ao computador, como o Trojan Dridex, projetado especificamente para roubar dados de um usuário de computador usando técnicas de phishing agressivas.

Esta Semana em Malware Video: Episódio 1 cobrindo a campanha de ameaça tripla do Emotet, Trickbot e Ryuk Ransomware estão roubando e resgatando dados.

Quando usado pelo tipo certo de hacker ou cibercriminoso, o Emotet pode ser usado para se infiltrar em um computador e carregar e instalar várias ameaças de malware. Mesmo assim, as ameaças instaladas adicionalmente podem ser mais perigosas, onde podem se conectar a servidores de comando e controle (C&C) para baixar instruções a serem executadas no sistema infectado.

Os Efeitos do Emotet Nunca Devem ser Tomados de Ânimo Leve

Em qualquer caso de uma ameaça de malware tão abrangente quanto o Emotet, os usuários de computador devem tomar as precauções necessárias para impedir um ataque. Por outro lado, aqueles que foram atacados pelo Emotet desejam encontrar o recurso necessário para detectar e eliminar com segurança a ameaça. Se alguém permitir que o Emotet seja executado em um computador por um longo período de tempo, o risco de ter dados roubados será aumentado exponencialmente.

Os usuários de computador que podem atrasar a eliminação do Emotet ou tomar as devidas precauções colocam em risco seus dados pessoais armazenados no PC, o que pode levar a problemas sérios, como roubo de identidade. Além disso, o Emotet é uma ameaça difícil de detectar, que é um processo feito principalmente por um recurso ou aplicativo anti-malware atualizado.

Em todos os momentos, os usuários de computador devem ter cuidado ao abrir emails com anexos, especificamente aqueles que contêm anexos na forma de documentos do Microsoft Word, que é conhecido por ser um método que o Emotet usa para espalhar malware.

O Retorno do Emotet

Em um ponto de 2019, os servidores de Comando e Controle do Emotet foram fechados, deixando os sistemas infectados pela ameaça livres de estar sob o controle dos autores por trás do Emotet. No entanto, não muito depois do desligamento dos servidores da C&C, o Emotet voltou dos mortos, onde os hackers não apenas obtiveram o controle do Emotet, mas também estão usando sites legítimos para espalhar a ameaça por meio de campanhas de spam, primeiro invadindo os sites.

Os desenvolvedores do Emotet têm como alvo cerca de 66.000 endereços de email para mais de 30.000 nomes de domínio, muitos desses domínios pertencentes a sites legítimos que foram invadidos. Alguns dos sites legítimos atacados pelos criadores do Emotet são os seguintes:

- biyunhui[.]com

- broadpeakdefense[.]com

- charosjewellery[.]co.uk

- customernoble[.]com

- holyurbanhotel[.]com

- keikomimura[.]com

- lecairtravels[.]com

- mutlukadinlarakademisi[.]com

- nautcoins[.]com

- taxolabs[.]com

- think1[.]com

Fundamentalmente, veremos um aumento nas infecções por malware com a mesma certeza de que o tempo avança. Como observaram os pesquisadores da Cisco Talos: "Quando um grupo de ameaças fica em silêncio, é improvável que eles se retirem para sempre", elaborando: "Em vez disso, isso abre a oportunidade para um grupo de ameaças retornar com novos COI, táticas, técnicas e procedimentos ou novas variantes de malware que podem evitar a detecção existente".

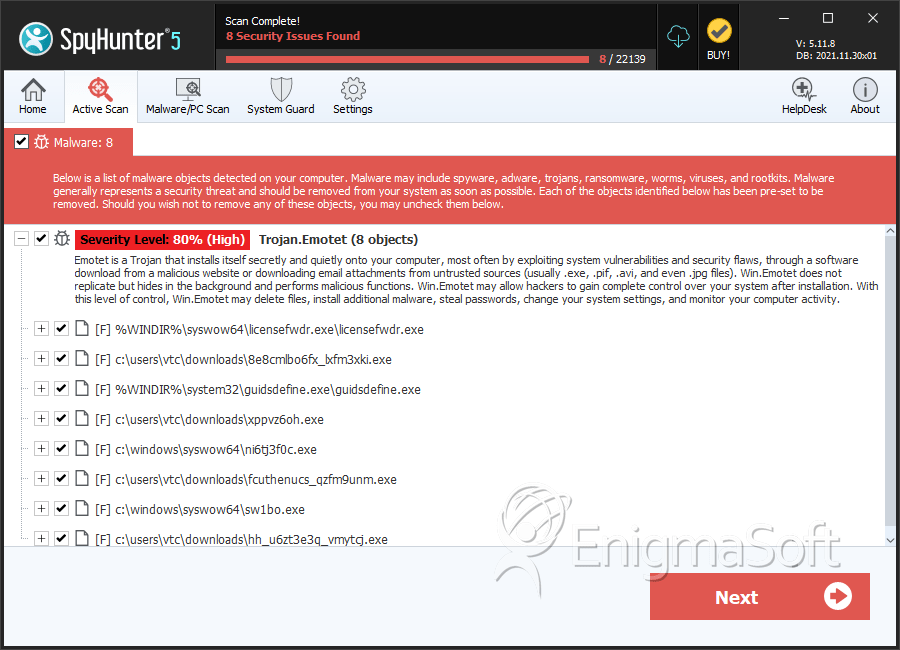

SpyHunter detecta e remove Emotet

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |