Emotet

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Livello di minaccia: | 80 % (Alto) |

| Computer infetti: | 4,934 |

| Visto per la prima volta: | June 28, 2014 |

| Ultima visualizzazione: | October 24, 2025 |

| Sistemi operativi interessati: | Windows |

Emotet è iniziato come un trojan bancario circa cinque anni fa, ma si è trasformato in molto di più. Oggi è diventata una delle botnet e dei contagocce malware più pericolosi al mondo. Per monetizzare completamente gli attacchi, Emotet scende spesso trojan nuovo bancari, mietitrici e-mail, i meccanismi di auto-propagazione, ladri di informazioni, e anche ransomware.

Emotet è iniziato come un trojan bancario circa cinque anni fa, ma si è trasformato in molto di più. Oggi è diventata una delle botnet e dei contagocce malware più pericolosi al mondo. Per monetizzare completamente gli attacchi, Emotet scende spesso trojan nuovo bancari, mietitrici e-mail, i meccanismi di auto-propagazione, ladri di informazioni, e anche ransomware.

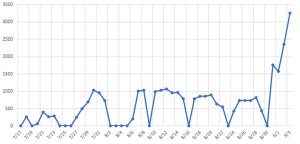

I ricercatori della sicurezza hanno notato che gli attori delle minacce dietro Emotet hanno fatto una vacanza estiva, a partire da giugno 2019, in cui anche le attività di comando e controllo (C2) si sono fermate. Mentre i mesi estivi cominciavano a concludersi, tuttavia, i ricercatori della sicurezza iniziarono a vedere un aumento dell'attività dell'infrastruttura C2 di Emotet. A partire dal 16 settembre 2019, Emotet è già in piena attività con una campagna di spam rinvigorita, facendo affidamento sul social engineering.

Sommario

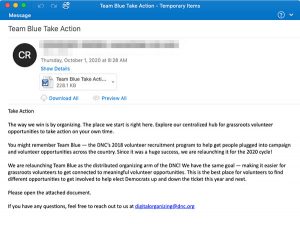

Emotet si rivolge agli utenti di computer attraverso allettanti campagne e-mail di spam

Uno dei modi più ingegnosi e minacciosi attraverso i quali le vittime di infezione di Emotet è stato tramite il contenuto di e-mail rubato. Il malware eliminerebbe la posta in arrivo di una vittima e copierebbe le conversazioni esistenti, che poi utilizzerà nelle proprie e-mail. Emotet citerà i corpi dei messaggi reali in una "risposta" all'e-mail non letta di una vittima, nel tentativo di indurli ad aprire un allegato intriso di malware, solitamente sotto forma di un documento di Microsoft Word.

Non ci vuole molta immaginazione per vedere come qualcuno che si aspetta una risposta a una conversazione in corso possa essere ingannato in questo modo. Inoltre, imitando le conversazioni e-mail esistenti, inclusi i contenuti e-mail e le intestazioni Oggetto autentici, i messaggi diventano molto più casuali e difficili da filtrare in base ai sistemi anti-spam.

La cosa interessante è che Emotet non usa l'e-mail da cui ha rubato il contenuto per inviarlo a una potenziale vittima. Invece, invia la conversazione sollevata a un altro bot nella rete, che quindi invia l'e-mail da una posizione completamente diversa, utilizzando un server SMTP in uscita completamente separato.

Secondo i ricercatori della sicurezza, Emotet ha usato conversazioni via e-mail rubate in circa l'8,5% dei messaggi di attacco prima della sua pausa estiva. Tuttavia, poiché la stagione delle vacanze si è conclusa, questa tattica è diventata più importante, rappresentando quasi un quarto di tutto il traffico e-mail in uscita di Emotet.

Cybercrooks sfrutta Emotet per rubare dati personali

Gli strumenti a disposizione dei criminali informatici che cercano di rubare informazioni personali dai computer sono praticamente infiniti. Si dà il caso che Emotet è un tipo di minaccia malware che è altamente efficace a valorizzare in modo da campagne di spam e-mail di massa di lancio che si diffonde il malware progettato per rubare dati da un utente di computer ignaro. Il modo in cui funziona Emotet è aprire una backdoor per altre minacce informatiche ad alto rischio, come il cavallo di Troia Dridex, che è specificamente progettato per rubare dati a un utente di computer utilizzando tecniche di phishing aggressive.

Quando viene utilizzato per il giusto tipo di hacker o cybercrook, Emotet può essere utilizzato in un modo per infiltrarsi in un computer per caricare e installare più minacce malware. Anche così, le minacce installate in aggiunta possono essere più pericolose quando possono connettersi ai server di comando e controllo (C&C) per scaricare le istruzioni da eseguire sul sistema infetto.

Gli effetti di Emotet non dovrebbero mai essere presi alla leggera

In ogni caso di una minaccia malware di vasta portata come Emotet, gli utenti di computer dovrebbero prendere le precauzioni necessarie per prevenire un attacco di questo tipo. D'altro canto, coloro che sono stati attaccati da Emotet vorranno trovare la risorsa necessaria per rilevare ed eliminare in sicurezza la minaccia. Se si consente a Emotet di funzionare su un computer per un lungo periodo di tempo, il rischio che i dati vengano trasferiti in modo esponenziale aumenta.

Gli utenti di computer che potrebbero ritardare l'eliminazione di Emotet o prendere le dovute precauzioni metteranno a rischio i loro dati personali memorizzati sul PC, il che potrebbe causare gravi problemi come il furto di identità. Inoltre, Emotet è una minaccia difficile da rilevare, che è un processo che viene principalmente eseguito da una risorsa o un'applicazione antimalware aggiornata.

In ogni momento, gli utenti di computer devono prestare attenzione quando aprono e-mail con allegati, in particolare quelli che contengono allegati sotto forma di documenti di Microsoft Word, che è noto per essere un metodo che Emotet utilizza per diffondere malware.

Il ritorno di Emotet

Ad un certo punto nel 2019, i server di comando e controllo di Emotet sono stati bloccati lasciando i sistemi infettati dalla minaccia liberi di essere sotto il controllo degli autori dietro Emotet. Tuttavia, non troppo presto dopo l'arresto dei server C & C, Emotet è tornato dalla morte in cui gli hacker non solo il controllo guadagnato della Emotet, ma che stanno utilizzando i siti web legittimi per diffondere la minaccia tramite campagne di spam in primo luogo l'hacking dei siti.

Secondo quanto riferito, gli sviluppatori di Emotet hanno preso di mira circa 66.000 indirizzi e-mail per oltre 30.000 nomi di dominio, molti di quei domini appartenenti a siti legittimi che sono stati hackerati. Alcuni dei siti legittimi attaccati dai creatori di Emotet sono i seguenti:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Fondamentalmente, vedremo un aumento delle infezioni da malware con il passare del tempo. Come ricercatori di Cisco Talos ha osservato: "Quando un gruppo di minaccia va in silenzio, è improbabile che ne andranno per sempre", elaborando: "Piuttosto, questo apre l'opportunità per un gruppo minaccia per ritorno con nuove IOC, le tattiche, le tecniche, e procedure o nuove varianti di malware che possono evitare il rilevamento esistente ".

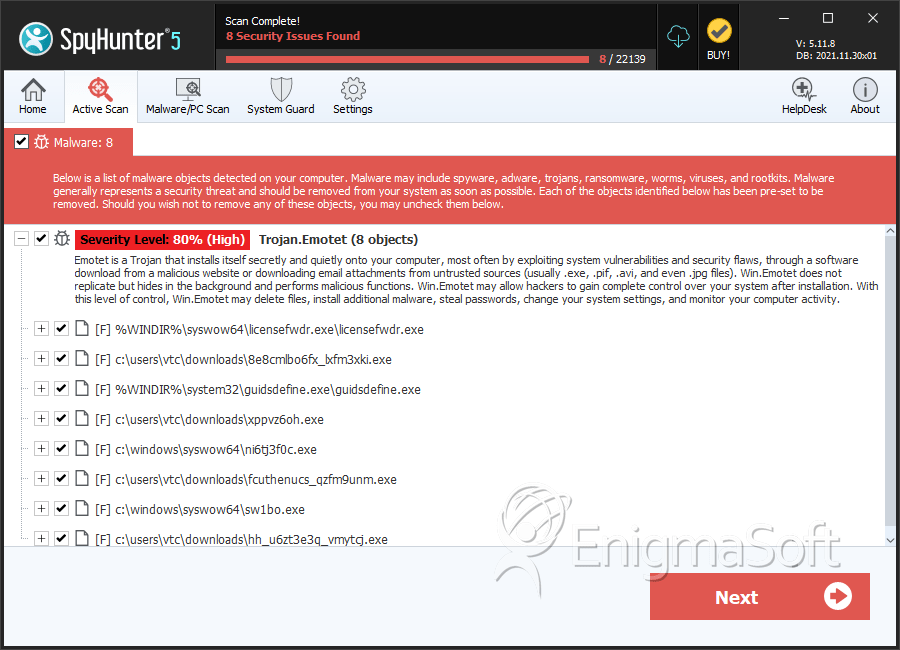

SpyHunter rileva e rimuove Emotet

Emotet screenshot

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |