Emotet

Threat Scorecard

EnigmaSoft Threat Scorecard

Az EnigmaSoft Threat Scorecardok különböző rosszindulatú programok fenyegetéseinek értékelési jelentései, amelyeket kutatócsoportunk gyűjtött össze és elemzett. Az EnigmaSoft Threat Scorecardok számos mérőszám segítségével értékelik és rangsorolják a fenyegetéseket, beleértve a valós és potenciális kockázati tényezőket, trendeket, gyakoriságot, prevalenciát és tartósságot. Az EnigmaSoft Threat Scorecardokat kutatási adataink és mérőszámaink alapján rendszeresen frissítjük, és a számítógép-felhasználók széles köre számára hasznosak, a rosszindulatú programokat rendszerükből eltávolító megoldásokat kereső végfelhasználóktól a fenyegetéseket elemző biztonsági szakértőkig.

Az EnigmaSoft Threat Scorecardok számos hasznos információt jelenítenek meg, többek között:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Súlyossági szint: Egy objektum meghatározott súlyossági szintje, számszerűen ábrázolva, kockázati modellezési folyamatunk és kutatásunk alapján, a fenyegetésértékelési kritériumainkban leírtak szerint.

Fertőzött számítógépek: A fertőzött számítógépeken észlelt bizonyos fenyegetés megerősített és feltételezett eseteinek száma, a SpyHunter jelentése szerint.

Lásd még: Fenyegetésértékelési kritériumok .

| Veszélyszint: | 80 % (Magas) |

| Fertőzött számítógépek: | 4,934 |

| Először látott: | June 28, 2014 |

| Utoljára látva: | October 24, 2025 |

| Érintett operációs rendszer(ek): | Windows |

Az Emotet öt évvel ezelőtt banki trójaiként indult, de sokkal többé vált. Manapság ez a világ egyik legveszélyesebb botnete és rosszindulatú program lecsökkentője lett a világon. A támadások teljes bevételszerzéséhez az Emotet gyakran eldob az új banki trójaikat, e-mail gyűjtőket, önterjesztő mechanizmusokat, információs lopókat és még a ransomware szoftvereket is.

Az Emotet öt évvel ezelőtt banki trójaiként indult, de sokkal többé vált. Manapság ez a világ egyik legveszélyesebb botnete és rosszindulatú program lecsökkentője lett a világon. A támadások teljes bevételszerzéséhez az Emotet gyakran eldob az új banki trójaikat, e-mail gyűjtőket, önterjesztő mechanizmusokat, információs lopókat és még a ransomware szoftvereket is.

A biztonsági kutatók megjegyezték, hogy az Emotet mögötti fenyegető szereplők 2019 júniusától kezdtek nyári vakációra, amelyben még a parancsnoki és ellenőrző (C2) tevékenységek is megálltak. A nyári hónapok következtetéseinek megkezdésekor a biztonsági kutatók azonban megfigyelték, hogy az Emotet C2 infrastruktúrájának aktivitása növekszik. 2019. szeptember 16-tól az Emotet már teljes sebességgel működik együtt egy új lendületű spam kampány mellett, amely a társadalmi mérnökökre támaszkodik.

Tartalomjegyzék

Az Emotet csábító spam e-mail kampányok révén célozza meg a számítógép felhasználóit

Az Emotet-fertőzött áldozatok egyik legeredményesebb és fenyegetőbb módja az ellopott e-mail tartalom. A rosszindulatú program elcsúsztatja az áldozatok beérkező leveleit, és másolja a meglévő beszélgetéseket, amelyeket azután a saját e-mailjeiben használ majd. Az Emotet az áldozatok olvasatlan e-mailjeire adott válaszként idézi a valódi üzenetek törzseit, hogy becsapja őket egy rosszindulatú szoftverekkel ellátott melléklet megnyitásához, általában egy Microsoft Word dokumentum fedélzetén.

Nem igényel sok képzelet, ha látni lehet, hogy valakit, aki válaszra vár egy folyamatban lévő beszélgetésre, ilyen módon lehet becsapni. Ezenkívül a meglévő e-mail beszélgetések, ideértve az eredeti e-mail tartalmakat és a Tárgy-fejléceket, utánozása révén az üzenetek sokkal véletlenszerűbbé válnak és nagyobb kihívást jelentenek a spam-ellenes rendszerek segítségével.

Érdekes az, hogy az Emotet nem használja az e-mailt, ahonnan ellopta a tartalmat, hogy eljuttassa egy potenciális áldozathoz. Ehelyett elküldi a megkezdett beszélgetést egy másik botnak a hálózaton, amely egy teljesen más helyről küldi el az e-mailt egy teljesen különálló kimenő SMTP szerver segítségével.

A biztonsági kutatók szerint az Emotet lopott e-mail beszélgetéseket használt a támadási üzenetek körülbelül 8,5% -ában a nyári időszak elõtt. Mivel a nyaralási szezon befejeződött, ez a taktika azonban nyilvánvalóbbá vált, amely az Emotet kimenő e-mail forgalmának csaknem egynegyedét teszi ki.

A Cybercrooks felhasználja az Emotet alkalmazást a személyes adatok ellopására

A számítógépes személyes adatok ellopására törekedni szándékos számítógépes hálózatok rendelkezésére álló eszközök gyakorlatilag végtelenek. Éppen így történik, hogy az Emotet egy olyan típusú rosszindulatú program, amelynek hatékonysága nagy hatékonyságú, ha olyan tömeges spam e-mail kampányokat indít el, amelyek olyan rosszindulatú programokat terjesztnek, amelyek célja a gyanútlan számítógépes felhasználók adatainak ellopása. Az Emotet működésének módja az, hogy hátsó ajtót nyisson meg más magas kockázatú számítógépes fenyegetések számára, például a Dridex trójai ló számára, amelyet kifejezetten azért használnak, hogy agresszív adathalászati technikákkal lopjanak számítógépes felhasználóktól.

A megfelelő típusú hackerek vagy a cybercrook használatával az Emotet felhasználható a számítógépbe való beszivárgáshoz, hogy több rosszindulatú programot fenyegetjen. Ennek ellenére a kiegészítõen telepített fenyegetések veszélyesebbek lehetnek, ha kapcsolódnak a parancs- és vezérlõ (C&C) kiszolgálókhoz, és letölthetik a fertõzött rendszeren végrehajtandó utasításokat.

Az Emotet hatásait soha nem szabad enyhén venni

Bármely olyan rosszindulatú program fenyegetése esetén, amely olyan távoli, mint az Emotet, a számítógép-használóknak meg kell tenniük a szükséges óvintézkedéseket annak megakadályozására. Azon kívül azok, akiket Emotet támadtak meg, meg akarják találni a szükséges erőforrásokat a fenyegetés biztonságos felderítéséhez és kiküszöböléséhez. Ha lehetővé teszi az Emotet számára, hogy hosszabb ideig működjön számítógépen, akkor exponenciálisan megnő az adatok megtisztításának kockázata.

Azok a számítógép-felhasználók, akik késleltethetik az Emotet eltávolítását vagy a megfelelő óvintézkedéseket, veszélybe sodorják a PC-jén tárolt személyes adataikat, ami olyan súlyos problémákhoz vezethet, mint például a személyazonosság-lopás. Ezenkívül az Emotet-et nehéz fenyegetni az észlelés, amelyet elsősorban egy frissített kártevőirtó erőforrás vagy alkalmazás hajt végre.

A számítógép-használóknak mindenkor óvatosan kell eljárniuk a mellékletekkel ellátott e-mailek megnyitásakor, különösen azok, amelyek mellékleteket tartalmaznak Microsoft Word dokumentumok formájában, ami ismert módszer, amelyet az Emotet használ a rosszindulatú programok terjesztésére.

Emotet visszatérése

2019-ben az Emotet parancsnoki és vezérlőszerverei redőnyökkel bezárták a fenyegetés által fertőzött rendszereket, és nem voltak az Emotet mögött elkövetők ellenőrzése alatt. Azonban nem sokkal a C&C szerverek leállítása után az Emotet visszatért a halottakból, ahol a hackerek nemcsak megszerezték az Emotet irányítását, hanem legitim webhelyeket használnak a fenyegetés spam kampányokon keresztül történő terjesztésére azáltal, hogy először feltörik a webhelyeket.

Az Emotet fejlesztői állítólag körülbelül 66 000 e-mail címet céloztak meg több mint 30 000 domain névre, amelyek közül sok olyan legitim webhelyekhez tartozik, amelyeket feltörtek. Az Emotet alkotói megtámadott legális webhelyek közül néhány a következő:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Alapvetően a malware fertőzések számának növekedését tapasztaljuk, amint az idő előrehaladtával biztosan növekszik. Ahogyan a Cisco Talos kutatói megjegyezték: "Amikor egy fenyegető csoport elhallgat, valószínűtlen, hogy örökre eltűnnek", kidolgozva: "Inkább ez lehetőséget kínál a fenyegető csoport számára, hogy visszatérjen új NO-k, taktikák, technikák és eljárások vagy új malware-változatok, amelyek elkerülhetik a meglévő észlelést. "

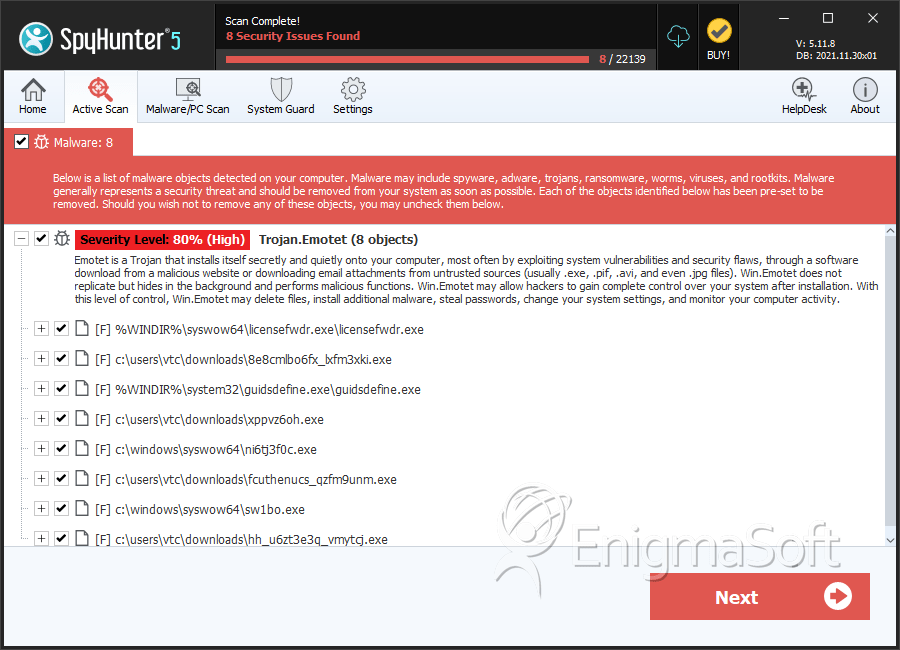

A SpyHunter észleli és eltávolítja a Emotet-et

Emotet képernyőkép

A fájlrendszer részletei

| # | Fájl név | MD5 |

Észlelések

Észlelések: A fertőzött számítógépeken észlelt bizonyos fenyegetés megerősített és feltételezett eseteinek száma, a SpyHunter jelentése szerint.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |