Emotet

Απεικόνιση απειλών

EnigmaSoft Threat Scorecard

Τα EnigmaSoft Threat Scorecards είναι αναφορές αξιολόγησης για διαφορετικές απειλές κακόβουλου λογισμικού που έχουν συλλεχθεί και αναλυθεί από την ερευνητική μας ομάδα. Τα EnigmaSoft Threat Scorecards αξιολογούν και ταξινομούν τις απειλές χρησιμοποιώντας διάφορες μετρήσεις, συμπεριλαμβανομένων των πραγματικών και πιθανών παραγόντων κινδύνου, των τάσεων, της συχνότητας, της επικράτησης και της εμμονής. Οι κάρτες αποτελεσμάτων EnigmaSoft Threat ενημερώνονται τακτικά με βάση τα ερευνητικά δεδομένα και τις μετρήσεις μας και είναι χρήσιμες για ένα ευρύ φάσμα χρηστών υπολογιστών, από τελικούς χρήστες που αναζητούν λύσεις για την αφαίρεση κακόβουλου λογισμικού από τα συστήματά τους έως ειδικούς σε θέματα ασφάλειας που αναλύουν απειλές.

Οι κάρτες αποτελεσμάτων EnigmaSoft Threat εμφανίζουν μια ποικιλία από χρήσιμες πληροφορίες, όπως:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Επίπεδο σοβαρότητας: Το καθορισμένο επίπεδο σοβαρότητας ενός αντικειμένου, που αναπαρίσταται αριθμητικά, με βάση τη διαδικασία μοντελοποίησης κινδύνου και την έρευνά μας, όπως εξηγείται στα Κριτήρια αξιολόγησης απειλών .

Μολυσμένοι υπολογιστές: Ο αριθμός των επιβεβαιωμένων και ύποπτων περιπτώσεων μιας συγκεκριμένης απειλής που εντοπίστηκαν σε μολυσμένους υπολογιστές όπως αναφέρθηκε από το SpyHunter.

Δείτε επίσης Κριτήρια αξιολόγησης απειλών .

| Επίπεδο απειλής: | 80 % (Υψηλός) |

| Μολυσμένοι υπολογιστές: | 4,934 |

| Πρώτη εμφάνιση: | June 28, 2014 |

| Εθεάθη τελευταία: | October 24, 2025 |

| ΛΣ που επηρεάζονται: | Windows |

Ο Emotet ξεκίνησε ως τραπεζικό δούρειο trojan πριν από περίπου πέντε χρόνια, αλλά έχει μετατραπεί σε πολύ περισσότερα. Σήμερα, έχει γίνει ένα από τα πιο επικίνδυνα botnets και malware droppers-για-μίσθωση στον κόσμο. Για να κερδηθούν πλήρως οι επιθέσεις, ο Emotet ρίχνει συχνά νέους τραπεζικούς δούρειους ίππους, μηχανισμούς συλλογής ηλεκτρονικού ταχυδρομείου, μηχανισμούς αυτοδιάσχεσης, καταστολείς πληροφοριών και ακόμη και ransomware.

Ο Emotet ξεκίνησε ως τραπεζικό δούρειο trojan πριν από περίπου πέντε χρόνια, αλλά έχει μετατραπεί σε πολύ περισσότερα. Σήμερα, έχει γίνει ένα από τα πιο επικίνδυνα botnets και malware droppers-για-μίσθωση στον κόσμο. Για να κερδηθούν πλήρως οι επιθέσεις, ο Emotet ρίχνει συχνά νέους τραπεζικούς δούρειους ίππους, μηχανισμούς συλλογής ηλεκτρονικού ταχυδρομείου, μηχανισμούς αυτοδιάσχεσης, καταστολείς πληροφοριών και ακόμη και ransomware.

Οι ερευνητές της ασφάλειας σημειώνουν ότι οι παράγοντες απειλής πίσω από τον Emotet έκαναν καλοκαιρινές διακοπές, αρχής γενομένης τον Ιούνιο του 2019, στις οποίες σταμάτησαν ακόμη και οι δραστηριότητες διοίκησης και ελέγχου (C2). Καθώς οι καλοκαιρινοί μήνες άρχισαν να καταλήγουν στο συμπέρασμά τους, ωστόσο, οι ερευνητές της ασφάλειας άρχισαν να βλέπουν την αύξηση της δραστηριότητας της υποδομής C2 του Emotet. Από τις 16 Σεπτεμβρίου 2019, η Emotet βρίσκεται ήδη σε πλήρη προσπάθεια με μια ανανεωμένη εκστρατεία ανεπιθύμητης αλληλογραφίας, βασιζόμενη στην κοινωνική μηχανική.

Πίνακας περιεχομένων

Το Emotet στοχεύει τους χρήστες υπολογιστών μέσω δελεαστικών καμπανιών ηλεκτρονικού ταχυδρομείου ανεπιθύμητων μηνυμάτων

Ένας από τους πιο έξυπνους και απειλητικούς τρόπους με τους οποίους τα μολυσμένα θύματα του Emotet ήταν μέσω κλεμμένου περιεχομένου ηλεκτρονικού ταχυδρομείου. Το κακόβουλο λογισμικό θα περάσει τα εισερχόμενα θυμάτων και θα αντιγράψει τις υπάρχουσες συζητήσεις, τις οποίες θα χρησιμοποιήσει στη συνέχεια στα δικά του μηνύματα ηλεκτρονικού ταχυδρομείου. Ο Emotet θα παραθέσει τα σώματα πραγματικών μηνυμάτων σε μια «απάντηση» στο μη αναγνωσμένο μήνυμα ηλεκτρονικού ταχυδρομείου ενός θύματος, σε μια προσπάθεια να τους εξαπατήσει να ανοίγουν ένα συνημμένο με κακόβουλο λογισμικό, συνήθως με το πρόσχημα ενός εγγράφου του Microsoft Word.

Δεν χρειάζεται πολλή φαντασία για να δούμε πώς κάποιος που περιμένει μια απάντηση σε μια συνεχιζόμενη συζήτηση θα μπορούσε να ξεγελαστεί με αυτόν τον τρόπο. Επιπλέον, με τη μίμηση των υφιστάμενων συζητήσεων μέσω ηλεκτρονικού ταχυδρομείου, συμπεριλαμβανομένων των πραγματικών περιεχομένων ηλεκτρονικού ταχυδρομείου και των κεφαλίδων αντικειμένων, τα μηνύματα καθίστανται πολύ πιο τυχαία και προκαλούν το φιλτράρισμα από συστήματα anti-spam.

Αυτό που είναι ενδιαφέρον είναι ότι ο Emotet δεν χρησιμοποιεί το μήνυμα ηλεκτρονικού ταχυδρομείου από το οποίο έκλεψε περιεχόμενο για να το στείλει σε πιθανό θύμα. Αντίθετα, αποστέλλει την ανυψωμένη συνομιλία σε ένα άλλο bot στο δίκτυο, το οποίο στη συνέχεια στέλνει το μήνυμα ηλεκτρονικού ταχυδρομείου από μια εντελώς διαφορετική τοποθεσία, χρησιμοποιώντας έναν τελείως ξεχωριστό εξερχόμενο διακομιστή SMTP.

Σύμφωνα με τους ερευνητές της ασφάλειας, ο Emotet χρησιμοποίησε κλεμμένες ηλεκτρονικές συνομιλίες σε περίπου 8,5 τοις εκατό των μηνυμάτων επίθεσης πριν από το καλοκαιρινό παύση του. Δεδομένου ότι η περίοδος των διακοπών έχει τελειώσει, ωστόσο, αυτή η τακτική έχει γίνει πιο εμφανής, αντιπροσωπεύοντας σχεδόν το ένα τέταρτο του συνόλου της εξερχόμενης κυκλοφορίας ηλεκτρονικού ταχυδρομείου του Emotet.

Cybercrooks μόχλευσης Emotet να κλέψει τα προσωπικά δεδομένα

Τα εργαλεία που βρίσκονται στη διάθεση των κυβερνοχώρων που προσπαθούν να κλέψουν προσωπικές πληροφορίες από τους υπολογιστές είναι ουσιαστικά ατελείωτες. Απλά συμβαίνει το γεγονός ότι ο Emotet είναι ένας τύπος απειλής κακόβουλου λογισμικού που είναι πολύ αποτελεσματικό στη μόχλευση με έναν τρόπο να ξεκινήσει εκστρατείες μάζας ανεπιθύμητων ηλεκτρονικών μηνυμάτων που εξαπλώνουν κακόβουλο λογισμικό που έχει σχεδιαστεί για να κλέβει δεδομένα από έναν ανυποψίαστο χρήστη του υπολογιστή. Ο τρόπος με τον οποίο εργάζεται ο Emotet είναι να ανοίξει ένα backdoor για άλλες απειλές υπολογιστή υψηλού κινδύνου, όπως το trojan horse Dridex, το οποίο έχει σχεδιαστεί ειδικά για να κλέβει δεδομένα από έναν υπολογιστή που χρησιμοποιεί επιθετικές τεχνικές phishing.

Όταν χρησιμοποιείται από τον σωστό τύπο hacker ή cybercrook, το Emotet μπορεί να χρησιμοποιηθεί με τρόπο ώστε να διεισδύσει ένας υπολογιστής για να φορτώσει και να εγκαταστήσει πολλές απειλές malware. Παρόλα αυτά, οι επιπρόσθετα εγκατεστημένες απειλές μπορεί να είναι πιο επικίνδυνες όταν μπορούν να συνδεθούν με διακομιστές εντολών και ελέγχου (C & C) για να κατεβάσουν οδηγίες για να πραγματοποιήσουν το μολυσμένο σύστημα.

Οι επιδράσεις του Emotet δεν πρέπει ποτέ να ληφθούν ελαφρώς

Σε κάθε περίπτωση απειλής κακόβουλου λογισμικού που είναι τόσο εκτεταμένο όσο το Emotet, οι χρήστες υπολογιστών πρέπει να λάβουν τις απαραίτητες προφυλάξεις για να αποτρέψουν μια επίθεση από αυτούς. Από την άλλη πλευρά, όσοι έχουν επιτεθεί από τον Emotet θα θέλουν να βρουν τον απαραίτητο πόρο για τον ασφαλή εντοπισμό και εξάλειψη της απειλής. Εάν κάποιος επιτρέψει στην Emotet να τρέξει σε έναν υπολογιστή για μεγάλο χρονικό διάστημα, ο κίνδυνος να υποστεί ζημιά τα δεδομένα εκθετικά αυξάνεται.

Οι χρήστες ηλεκτρονικών υπολογιστών που ενδέχεται να καθυστερήσουν στην εξάλειψη του Emotet ή τη λήψη των κατάλληλων προφυλάξεων θα θέσουν σε κίνδυνο τα προσωπικά τους δεδομένα που είναι αποθηκευμένα στον υπολογιστή τους, γεγονός που θα μπορούσε να οδηγήσει σε σοβαρά ζητήματα όπως η κλοπή ταυτότητας. Επιπλέον, το Emotet αποτελεί μια δύσκολη απειλή για την ανίχνευση, η οποία είναι μια διαδικασία που γίνεται κυρίως από έναν ενημερωμένο πόρο ή εφαρμογή για την καταπολέμηση του κακόβουλου λογισμικού.

Σε κάθε περίπτωση, οι χρήστες ηλεκτρονικών υπολογιστών θα πρέπει να δίνουν προσοχή όταν ανοίγουν μηνύματα ηλεκτρονικού ταχυδρομείου με συνημμένα, συγκεκριμένα εκείνα που περιέχουν συνημμένα με τη μορφή εγγράφων του Microsoft Word, η οποία είναι γνωστή ως μέθοδος που χρησιμοποιεί η Emotet για την εξάπλωση κακόβουλου λογισμικού.

Η επιστροφή του Emotet

Σε ένα σημείο το 2019, οι εξυπηρετητές ελέγχου και ελέγχου του Emotet, όπου τα συστήματα παραμονής που έχουν μολυνθεί από την απειλή είναι ελεύθερα να βρίσκονται υπό τον έλεγχο των δραστών πίσω από τον Emotet. Ωστόσο, όχι πολύ σύντομα μετά το κλείσιμο των εξυπηρετητών C & C, ο Emotet επέστρεψε από τους νεκρούς, όπου οι χάκερ όχι μόνο απέκτησαν τον έλεγχο του Emotet, αλλά χρησιμοποιούν νόμιμους ιστότοπους για να διαδώσουν την απειλή μέσω καμπάνιας ανεπιθύμητης αλληλογραφίας, αρχικά χάκερ.

Οι προγραμματιστές της Emotet έχουν στοχεύσει περίπου 66.000 διευθύνσεις ηλεκτρονικού ταχυδρομείου για περισσότερα από 30.000 ονόματα τομέα, πολλοί από τους οποίους ανήκουν σε νόμιμους ιστότοπους που έχουν καταστρατηγηθεί. Ορισμένες από τις νόμιμες τοποθεσίες που επιτέθηκαν από τους δημιουργούς του Emotet είναι οι εξής:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Βασικά, θα δούμε μια αύξηση των μολύνσεων από κακόβουλο λογισμικό τόσο σίγουρο όσο ο χρόνος εξελίσσεται. Όπως επεσήμαναν οι ερευνητές της Cisco Talos: "Όταν μια ομάδα απειλών σιωπά, είναι απίθανο να φύγουν για πάντα", εξηγεί: "Μάλλον αυτό ανοίγει την ευκαιρία για μια ομάδα απειλών να επιστρέψει με νέες ΔΟΕ, τακτικές, τεχνικές και διαδικασίες ή νέες παραλλαγές κακόβουλου λογισμικού που μπορούν να αποφύγουν την υπάρχουσα ανίχνευση. "

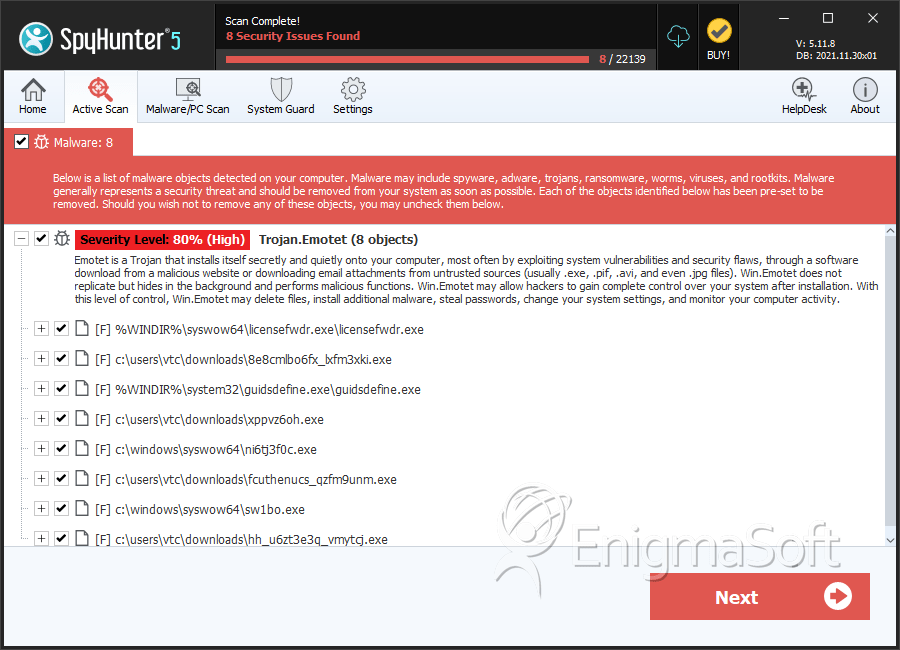

Το SpyHunter εντοπίζει και αφαιρεί το Emotet

Emotet Στιγμιότυπα οθόνης

Λεπτομέρειες συστήματος αρχείων

| # | Ονομα αρχείου | MD5 |

Ανιχνεύσεις

Ανιχνεύσεις: Ο αριθμός των επιβεβαιωμένων και ύποπτων περιπτώσεων μιας συγκεκριμένης απειλής που εντοπίστηκαν σε μολυσμένους υπολογιστές όπως αναφέρθηκε από το SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |