Emotet

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Poziom zagrożenia: | 80 % (Wysoka) |

| Zainfekowane komputery: | 4,934 |

| Pierwszy widziany: | June 28, 2014 |

| Ostatnio widziany: | October 24, 2025 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Emotet zaczął jako trojan bankowy jakieś pięć lat temu, ale zmienił się w znacznie więcej. Obecnie stał się jednym z najniebezpieczniejszych botnetów i szkodliwych programów do wynajęcia na świecie. Aby w pełni zarabiać na atakach, Emotet często upuszcza nowe trojany bankowe, programy do zbierania wiadomości e-mail, mechanizmy autop propagacji, kradzieże informacji, a nawet oprogramowanie ransomware.

Emotet zaczął jako trojan bankowy jakieś pięć lat temu, ale zmienił się w znacznie więcej. Obecnie stał się jednym z najniebezpieczniejszych botnetów i szkodliwych programów do wynajęcia na świecie. Aby w pełni zarabiać na atakach, Emotet często upuszcza nowe trojany bankowe, programy do zbierania wiadomości e-mail, mechanizmy autop propagacji, kradzieże informacji, a nawet oprogramowanie ransomware.

Badacze bezpieczeństwa zauważyli, że osoby odpowiedzialne za zagrożenie Emotet wzięły urlop letni, zaczynając od czerwca 2019 r., W którym nawet działania dowodzenia i kontroli (C2) zostały zatrzymane. Jednak wraz z końcem miesięcy letnich badacze bezpieczeństwa zaczęli zauważać wzrost aktywności infrastruktury C2 Emotet. Od 16 września 2019 r. Emotet jest już na pełnym biegu dzięki ożywionej kampanii spamowej, polegającej na inżynierii społecznej.

Spis treści

Emotet atakuje użytkowników komputerów poprzez zachęcające kampanie spamowe

Jednym z najbardziej pomysłowych i groźnych sposobów, za pomocą których ofiary zainfekowane Emotet były kradzione wiadomości e-mail. Złośliwe oprogramowanie przesuwa skrzynkę odbiorczą ofiary i kopiuje istniejące rozmowy, które następnie wykorzystuje we własnych wiadomościach e-mail. Emotet zacytuje treść prawdziwych wiadomości w „odpowiedzi” na nieprzeczytany e-mail ofiary, aby nakłonić ją do otwarcia załącznika zawierającego złośliwe oprogramowanie, zwykle pod postacią dokumentu Microsoft Word.

Nie trzeba wiele wyobraźni, aby zobaczyć, jak ktoś, kto oczekuje odpowiedzi na trwającą rozmowę, może zostać oszukany w ten sposób. Ponadto, naśladując istniejące rozmowy e-mail, w tym oryginalne treści e-mail i nagłówki tematów, wiadomości stają się znacznie bardziej losowe i trudne do filtrowania według systemów antyspamowych.

Co ciekawe, Emotet nie używa wiadomości e-mail, z której ukradł zawartość, aby wysłać ją do potencjalnej ofiary. Zamiast tego wysyła zniesioną rozmowę do innego bota w sieci, który następnie wysyła wiadomość e-mail z zupełnie innej lokalizacji, używając całkowicie oddzielnego wychodzącego serwera SMTP.

Według badaczy bezpieczeństwa, Emotet wykorzystał skradzione rozmowy e-mail w około 8,5 procentach wiadomości o ataku przed przerwą letnią. Jednak od zakończenia sezonu wakacyjnego ta taktyka stała się bardziej widoczna, stanowiąc prawie jedną czwartą całego ruchu poczty wychodzącej Emotet.

Cyberprzestępcy wykorzystują Emotet do kradzieży danych osobowych

Narzędzia do dyspozycji cyberprzestępców, którzy chcą kraść dane osobowe z komputerów, są praktycznie nieograniczone. Tak się składa, że Emotet jest rodzajem zagrożenia złośliwym oprogramowaniem, które bardzo skutecznie wykorzystuje w celu uruchamiania masowych kampanii spamowych, które rozprzestrzeniają złośliwe oprogramowanie zaprojektowane w celu kradzieży danych od niczego niepodejrzewającego użytkownika komputera. Sposób, w jaki działa Emotet, polega na otwarciu backdoora dla innych zagrożeń komputerowych wysokiego ryzyka, takich jak koń trojański Dridex, który został specjalnie zaprojektowany do kradzieży danych od użytkownika komputera przy użyciu agresywnych technik phishingowych.

Emotet, jeśli jest używany przez odpowiedni typ hakera lub cyberprzestępcy, może być wykorzystywany do infiltracji komputera w celu załadowania i zainstalowania wielu zagrożeń złośliwym oprogramowaniem. Mimo to dodatkowo zainstalowane zagrożenia mogą być bardziej niebezpieczne, gdy mogą łączyć się z serwerami dowodzenia i kontroli (C&C) w celu pobrania instrukcji dotyczących wykonania w zainfekowanym systemie.

Nigdy nie należy lekceważyć działania Emotet

W każdym przypadku zagrożenia złośliwym oprogramowaniem tak daleko sięgającym jak Emotet użytkownicy komputerów powinni podjąć niezbędne środki ostrożności, aby zapobiec atakowi. Z drugiej strony ci, którzy zostali zaatakowani przez Emotet, będą chcieli znaleźć zasoby niezbędne do bezpiecznego wykrycia i wyeliminowania zagrożenia. Jeśli pozwoli się Emotetowi działać na komputerze przez długi czas, ryzyko wykładniczego gromadzenia danych rośnie wykładniczo.

Użytkownicy komputerów, którzy mogą opóźnić się w wyeliminowaniu Emotet lub podjęciu odpowiednich środków ostrożności, narażą swoje dane osobowe przechowywane na komputerze, co może prowadzić do poważnych problemów, takich jak kradzież tożsamości. Ponadto Emotet jest trudnym do wykrycia zagrożeniem, które jest procesem wykonywanym przede wszystkim przez zaktualizowany zasób lub aplikację antymalware.

Przez cały czas użytkownicy komputerów powinni zachować ostrożność podczas otwierania wiadomości e-mail z załącznikami, zwłaszcza tymi, które zawierają załączniki w postaci dokumentów Microsoft Word, o których wiadomo, że jest to metoda wykorzystywana przez Emotet do rozprzestrzeniania złośliwego oprogramowania.

Powrót Emotet

W pewnym momencie w 2019 r. Serwery dowodzenia i kontroli Emotet zamknęły się, pozostawiając systemy zainfekowane zagrożeniem bez kontroli nad sprawcami za Emotet. Jednak niedługo po zamknięciu serwerów C&C Emotet powrócił z martwych, gdzie hakerzy nie tylko przejęli kontrolę nad Emotet, ale wykorzystują legalne strony internetowe do rozprzestrzeniania zagrożenia poprzez kampanie spamowe, najpierw hakując strony.

Deweloperzy Emotet mają podobno zaatakować około 66 000 adresów e-mail dla ponad 30 000 nazw domen, z których wiele należy do legalnych witryn, które zostały zhakowane. Niektóre z legalnych witryn zaatakowanych przez twórców Emotet są następujące:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Zasadniczo obserwujemy wzrost liczby infekcji złośliwym oprogramowaniem w miarę upływu czasu. Jak zauważyli naukowcy z Cisco Talos: „Gdy grupa zagrożeń milczy, jest mało prawdopodobne, że zniknie na zawsze”, rozwijając: „Raczej otwiera to szansę grupie powrotu z nowymi MKOl, taktykami, technikami i procedury lub nowe warianty złośliwego oprogramowania, które mogą uniknąć istniejącego wykrywania ”.

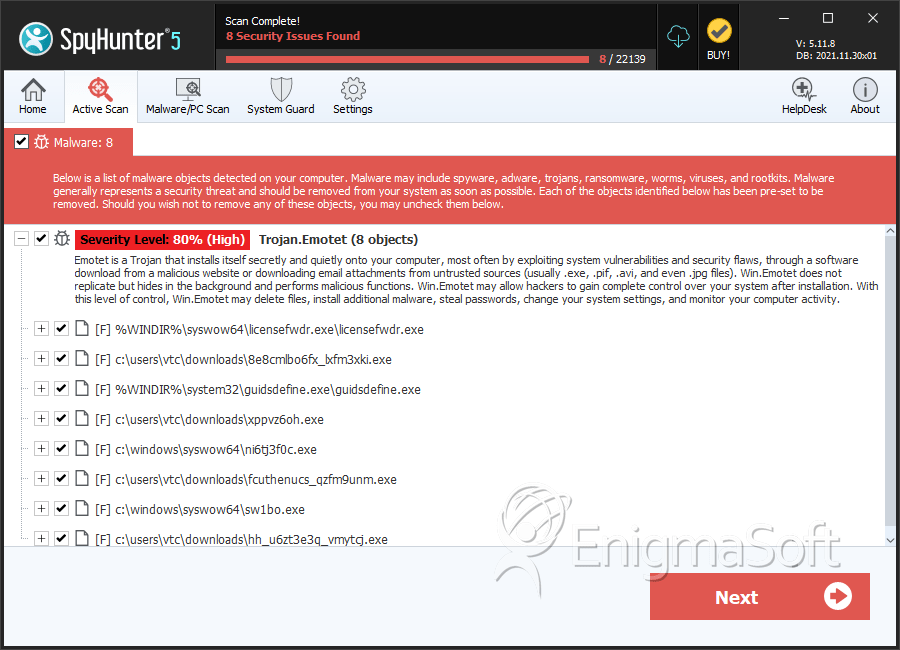

SpyHunter wykrywa i usuwa Emotet

Emotet zrzutów ekranu

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |