Emotetas

Grėsmių rezultatų kortelė

„EnigmaSoft“ grėsmių rezultatų kortelė

„EnigmaSoft Threat Scorecard“ yra įvairių kenkėjiškų programų grėsmių įvertinimo ataskaitos, kurias surinko ir išanalizavo mūsų tyrimų komanda. „EnigmaSoft Threat Scorecard“ įvertina ir reitinguoja grėsmes, naudodama keletą metrikų, įskaitant realius ir galimus rizikos veiksnius, tendencijas, dažnumą, paplitimą ir pastovumą. „EnigmaSoft Threat Scorecards“ yra reguliariai atnaujinamos remiantis mūsų tyrimų duomenimis ir metrika ir yra naudingos daugeliui kompiuterių vartotojų – nuo galutinių vartotojų, ieškančių sprendimų, kaip pašalinti kenkėjiškas programas iš savo sistemų, iki saugumo ekspertų, analizuojančių grėsmes.

„EnigmaSoft Threat Scorecard“ rodo įvairią naudingą informaciją, įskaitant:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Sunkumo lygis: nustatytas objekto sunkumo lygis, pavaizduotas skaičiais, remiantis mūsų rizikos modeliavimo procesu ir tyrimais, kaip paaiškinta mūsų grėsmių vertinimo kriterijuose.

Užkrėsti kompiuteriai: „SpyHunter“ užfiksuotas patvirtintų ir įtariamų tam tikros grėsmės atvejų, aptiktų užkrėstuose kompiuteriuose, skaičius.

Taip pat žr. Grėsmių vertinimo kriterijus .

| Grėsmės lygis: | 80 % (Aukštas) |

| Užkrėsti kompiuteriai: | 4,934 |

| Pirmą kartą pamatytas: | June 28, 2014 |

| Paskutinį kartą matytas: | October 24, 2025 |

| Paveikta (-os) OS: | Windows |

Emotetas pradėjo veikti kaip bankininkystės troja prieš kokius penkerius metus, bet tapo dar daugiau. Šiais laikais jis tapo vienu pavojingiausių nuomojamų robotų ir kenkėjiškų programų lazerių pasaulyje. Norėdami visiškai užsidirbti iš atakų, „Emotet“ dažnai numeta naujus bankinius trojanus, el. Pašto kombainus, savaiminio platinimo mechanizmus, informacijos platintojus ir net išpirkos programas.

Emotetas pradėjo veikti kaip bankininkystės troja prieš kokius penkerius metus, bet tapo dar daugiau. Šiais laikais jis tapo vienu pavojingiausių nuomojamų robotų ir kenkėjiškų programų lazerių pasaulyje. Norėdami visiškai užsidirbti iš atakų, „Emotet“ dažnai numeta naujus bankinius trojanus, el. Pašto kombainus, savaiminio platinimo mechanizmus, informacijos platintojus ir net išpirkos programas.

Saugumo tyrėjai pažymėjo, kad grėsmę keliantys asmenys, esantys už „Emotet“, ėmėsi vasaros atostogų, kurios prasidėjo 2019 m. Birželio mėn., Per kurias buvo sustabdyta net vadovavimo ir kontrolės (C2) veikla. Vasaros mėnesiams pradėjus aiškintis, saugumo tyrinėtojai pradėjo pastebėti, kad padidėjo „Emotet“ C2 infrastruktūros aktyvumas. Nuo 2019 m. Rugsėjo 16 d. „Emotet“ jau dirba visu pajėgumu, gavusi atnaujintą šlamšto kampaniją, remdamasi socialine inžinerija.

Turinys

Emotetas nukreipia kompiuterio vartotojus į viliojančias šlamšto el. Pašto kampanijas

Vienas išradingiausių ir grėsmingiausių būdų, kuriais „Emotet“ užkrėtė aukas, buvo pavogtas el. Pašto turinys. Kenkėjiška programinė įranga perbrauktų aukos gautuosius ir nukopijuotų esamus pokalbius, kuriuos ji panaudos savo el. Laiškuose. Emocija cituoja tikrų pranešimų rinkinius „atsakyme“ į neskaitytą aukos el. Laišką, norėdama apgauti juos, kad atidarytų kenkėjiškų programų priedą, paprastai tai daro „Microsoft Word“ dokumentas.

Nereikia daug vaizduotės, kad pamatytumėte, kaip tokiu būdu gali būti apgautas kas nors, laukiantis atsakymo į vykstantį pokalbį. Be to, imituodami esamus el. Pašto pokalbius, įskaitant autentišką el. Pašto turinį ir Temų antraštes, pranešimai tampa daug labiau atsitiktiniai ir sudėtingesni filtruoti naudojant anti-spam sistemas.

Įdomu tai, kad „Emotet“ nenaudoja el. Laiško, iš kurio pavogė turinį, kad nusiųstų jį potencialiai aukai. Vietoj to, jis nusiunčiamą pokalbį siunčia kitam tinklo robotui, kuris el. Laišką siunčia iš visiškai kitos vietos, naudodamas visiškai atskirą siunčiamą SMTP serverį.

Pasak saugumo tyrinėtojų, „Emotet“ panaudojo pavogtus el. Pašto pokalbius maždaug 8,5 proc. Išpuolių pranešimų prieš vasaros pertrauką. Tačiau kadangi atostogų sezonas baigėsi, ši taktika tapo ryškesnė ir sudarė beveik ketvirtadalį viso „Emotet“ siunčiamo el. Pašto srauto.

„Cybercrooks“ pasitelkia Emotetą pavogti asmeninius duomenis

Kibernetinių tinklalapių, kuriomis siekiama pavogti asmeninę informaciją iš kompiuterių, įrankių yra beveik begalė. Tiesiog taip atsitinka, kad „Emotet“ yra kenkėjiškų programų grėsmės rūšis, kuri yra labai efektyvi panaudojant masinio šlamšto el. Pašto kampanijas, kurios platina kenkėjiškas programas, skirtas pavogti duomenis iš nieko neįtariančio kompiuterio vartotojo. Emotet darbas yra būdas atverti duris kitoms didelės rizikos kompiuterinėms grėsmėms, tokioms kaip Trojos arklys „Dridex“, kuris yra specialiai skirtas pavogti kompiuterio vartotojo duomenis, naudojant agresyvias sukčiavimo metodus.

Kai „Emotet“ naudoja tinkamo tipo įsilaužėlis ar elektroninis srautas, jis gali būti naudojamas įsiskverbti į kompiuterį, kad būtų galima įkelti ir įdiegti kelias kenkėjiškų programų grėsmes. Nepaisant to, papildomai įdiegtos grėsmės gali būti pavojingesnės ten, kur jos gali prisijungti prie komandų ir valdymo (C&C) serverių, kad atsisiųstų instrukcijas užkrėstoje sistemoje.

Emotet poveikis niekada neturėtų būti vertinamas švelniai

Bet kokiu masto kenkėjiškos programinės įrangos, kaip „Emotet“, grėsmės atveju kompiuterio vartotojai turėtų imtis būtinų atsargumo priemonių, kad būtų išvengta tokios atakos. Apskritai, tie, kuriuos užpuolė „Emotet“, norės rasti reikalingus išteklius, kad saugiai aptiktų ir pašalintų grėsmę. Jei „Emotet“ leidžiama ilgą laiką veikti kompiuteryje, rizika, kad bus pažeisti duomenys, padidės eksponentiškai.

Kompiuterių vartotojams, kurie gali atidėlioti „Emotet“ pašalinimą ar imtis tinkamų atsargumo priemonių, iškils pavojus jų asmeniniame kompiuteryje saugomiems duomenims, kurie gali sukelti rimtų problemų, tokių kaip tapatybės vagystė. Be to, „Emotet“ yra sudėtinga aptikti grėsmę, o tai yra procesas, kurį visų pirma atlieka atnaujintas antimalware šaltinis ar programa.

Visada kompiuterių vartotojai turėtų atidžiai naudoti atidarydami el. Laiškus su priedais, ypač tuos, kuriuose yra priedų „Microsoft Word“ dokumentų pavidalu. Tai yra būdas, kurį „Emotet“ naudoja kenkėjiškų programų platinimui.

Emotet sugrįžimas

Vienu 2019 m. Momentu „Emotet“ komandos ir valdymo serveriai uždarė palikdami grėsmės užkrėstas sistemas, kad jos nebūtų kontroliuojamos už „Emotet“ nusikaltėlių. Tačiau ne per greitai po to, kai buvo išjungti C&C serveriai, „Emotet“ grįžo iš numirusių, kur įsilaužėliai ne tik įgijo „Emotet“ valdymą, bet ir naudojasi teisėtomis interneto svetainėmis, siekdami skleisti grėsmę per šlamšto kampanijas, pirmiausia nulauždami svetaines.

Pranešama, kad „Emotet“ kūrėjai nukreipė maždaug į 66 000 el. Pašto adresų, skirtų daugiau nei 30 000 domenų vardų, daugelį tų domenų, priklausančių teisėtoms svetainėms, į kuriuos buvo įsilaužta. Kai kurios iš teisėtų svetainių, kurias užpuolė „Emotet“ kūrėjai, yra šios:

- biyunhui [.] kom

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- kliento noras [.] lt

- holyurbanhotel [.] com

- keikomimura [.] kom

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taksolapai [.] lt

- galvoti1 [.] com

Iš esmės pastebėsime, kad kenkėjiškų programų infekcijų padaugės, nes laikui bėgant. Kaip pažymėjo „Cisco Talos“ tyrėjai: „Kai grėsmės grupė nutils, mažai tikėtina, kad jų nebeliks amžiams“, patikslindama: „Atvirkščiai, tai atveria galimybę grėsmės grupei sugrįžti su naujomis IOC, taktikomis, metodais ir procedūras ar naujus kenkėjiškų programų variantus, kurie gali išvengti esamo aptikimo “.

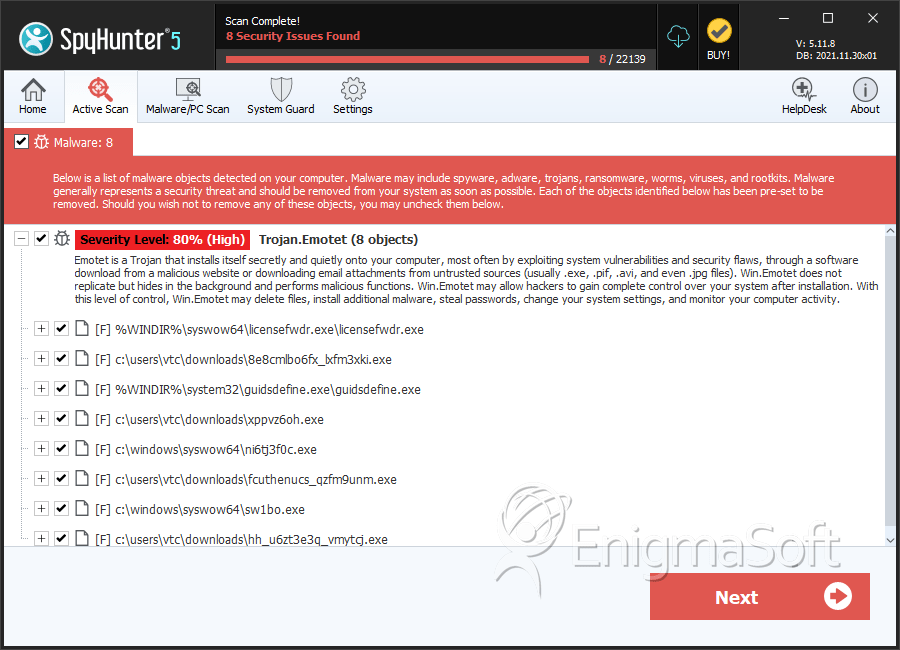

„SpyHunter“ aptinka ir pašalina Emotetas

Emotetas ekrano kopijos

Failų sistemos informacija

| # | Failo pavadinimas | MD5 |

Aptikimai

Aptikimai: „SpyHunter“ užfiksuotas patvirtintų ir įtariamų tam tikros grėsmės atvejų, aptiktų užkrėstuose kompiuteriuose, skaičius.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |