Emotet

Scorekort för hot

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards är utvärderingsrapporter för olika skadliga hot som har samlats in och analyserats av vårt forskarteam. EnigmaSoft Threat Scorecards utvärderar och rangordnar hot med hjälp av flera mätvärden inklusive verkliga och potentiella riskfaktorer, trender, frekvens, prevalens och persistens. EnigmaSoft Threat Scorecards uppdateras regelbundet baserat på våra forskningsdata och mätvärden och är användbara för ett brett spektrum av datoranvändare, från slutanvändare som söker lösningar för att ta bort skadlig programvara från sina system till säkerhetsexperter som analyserar hot.

EnigmaSoft Threat Scorecards visar en mängd användbar information, inklusive:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Allvarlighetsnivå: Den fastställda svårighetsgraden för ett objekt, representerad numeriskt, baserat på vår riskmodelleringsprocess och forskning, som förklaras i våra hotbedömningskriterier .

Infekterade datorer: Antalet bekräftade och misstänkta fall av ett visst hot som upptäckts på infekterade datorer som rapporterats av SpyHunter.

Se även Kriterier för hotbedömning .

| Hotnivå: | 80 % (Hög) |

| Infekterade datorer: | 4,934 |

| Först sett: | June 28, 2014 |

| Senast sedd: | October 24, 2025 |

| Operativsystem som påverkas: | Windows |

Emotet började som en bank-trojan för fem år sedan men har förvandlats till så mycket mer. Numera har det blivit en av de farligaste botnät och malware droppar att hyra i världen. För att fullt ut tjäna pengar på attackerna, släpper Emotet ofta nya banktrojaner, e-skördare, självförökningsmekanismer, informationsstealers och till och med ransomware.

Emotet började som en bank-trojan för fem år sedan men har förvandlats till så mycket mer. Numera har det blivit en av de farligaste botnät och malware droppar att hyra i världen. För att fullt ut tjäna pengar på attackerna, släpper Emotet ofta nya banktrojaner, e-skördare, självförökningsmekanismer, informationsstealers och till och med ransomware.

Säkerhetsforskare konstaterade att hotaktörerna bakom Emotet tog en sommarlov, som började i juni 2019, där till och med kommandot och kontrollen (C2) -aktiviteter stannade. När sommarmånaderna började komma till slut började dock säkerhetsforskare se en ökning av aktiviteten i Emotets C2-infrastruktur. Från och med den 16 september 2019 är Emotet redan i full utrustning med en återupplivad skräppostkampanj som förlitar sig på social teknik.

Innehållsförteckning

Emotet riktar sig till datoranvändare genom lockande e-postkampanjer

Ett av de mest geniala och hotfulla sätten genom vilka Emotet-smittade offer var genom stulet e-postinnehåll. Det skadliga programmet skulle svepa ett offrets inkorg och kopiera befintliga konversationer, som det sedan kommer att använda i sina egna e-postmeddelanden. Emotet kommer att citera kropparna av riktiga meddelanden i ett "svar" på ett ofrets olästa e-post, i ett försök att lura dem att öppna en bilaga som är knuten till skadlig programvara, vanligtvis i form av ett Microsoft Word-dokument.

Det krävs inte mycket fantasi för att se hur någon förväntar sig ett svar på en pågående konversation kan luras på detta sätt. Genom att efterlikna befintliga e-postkonversationer, inklusive äkta e-postinnehåll och ämnesrubriker, blir meddelandena mycket mer slumpmässiga och utmanande att filtrera med anti-spam-system.

Det intressanta är att Emotet inte använder e-postmeddelandet från vilket det stal innehåll för att skicka det till ett potentiellt offer. Istället skickar det den upphöjda konversationen till en annan bot i nätverket, som sedan skickar e-postmeddelandet från en helt annan plats med en helt separat utgående SMTP-server.

Enligt säkerhetsforskare använde Emotet stulna e-postkonversationer i ungefär 8,5 procent av attackmeddelanden före sin sommarsjukdom. Sedan semestersäsongen har avslutats har denna taktik emellertid blivit mer framträdande och står för nästan en fjärdedel av all Emotets utgående e-posttrafik.

Cybercrooks utnyttjar Emotet för att stjäla personuppgifter

De verktyg som står till förfogande för cybercrooks som vill stjäla personlig information från datorer är praktiskt taget oändliga. Det händer bara så att Emotet är en typ av skadligt hot som är mycket effektiv att utnyttja på ett sätt att starta massa e-postkampanjer som sprider skadlig programvara utformad för att stjäla data från en intet ontande datoranvändare. Emotet fungerar på ett sätt att öppna ett bakdörr för andra datorhot med hög risk, till exempel Dridex trojanhäst, som är specifikt utformad för att stjäla data från en datoranvändare med aggressiva phishing-tekniker.

När den används av rätt typ av hacker eller cybercrook, kan Emotet användas på ett sätt att infiltrera en dator för att ladda och installera flera skadliga hot mot skadlig kod. Trots det kan de extra installerade hoten vara farligare när de kan ansluta till kommandon och kontrollserver (C&C) för att ladda ner instruktioner för att utföra det infekterade systemet.

Effekterna av Emotet ska aldrig tas lätt

I vilket fall som helst av ett skadligt skadligt hot som Emotet bör datoranvändare vidta nödvändiga försiktighetsåtgärder för att förhindra en attack från sådana. På baksidan kommer de som har attackerats av Emotet att hitta den nödvändiga resursen för att säkert upptäcka och eliminera hotet. Om man tillåter Emotet att köra på en dator under en lång tid ökar risken för att data expanderas exponentiellt.

Datoranvändare som kan försena att eliminera Emotet eller vidta lämpliga försiktighetsåtgärder kommer att riskera att deras personliga data lagras på sin dator, vilket kan leda till allvarliga problem som identitetsstöld. Emotet är dessutom ett svårt hot att upptäcka, vilket är en process som främst utförs av en uppdaterad antimalware-resurs eller applikation.

Datoranvändare bör alltid vara försiktiga när de öppnar e-postmeddelanden med bilagor, särskilt sådana som innehåller bilagor i form av Microsoft Word-dokument, vilket är känt för att vara en metod som Emotet använder för att sprida skadlig programvara.

Emotets återkomst

Vid ett tillfälle under 2019 var Emotets kommando- och kontrollserver slutade och lämnade system infekterade av hotet utan att vara under kontroll av förövarna bakom Emotet. Emotet kom dock inte alltför snart efter avstängningen av C & C-servrarna från de döda där hackare inte bara fick kontroll över Emotet, utan de använder legitima webbplatser för att sprida hotet via spam-kampanjer genom att först hacking webbplatserna.

Emotets utvecklare har enligt uppgift riktat sig till cirka 66 000 e-postadresser för över 30 000 domännamn, många av dessa domäner tillhör legitima webbplatser som hackades. Några av de legitima webbplatserna som attackerades av skaparna av Emotet är följande:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

I grund och botten kommer vi att se en ökning av infektioner med skadlig kod så säker som tiden går. Som forskare från Cisco Talos konstaterade: "När en hotgrupp tystar är det osannolikt att de kommer att vara borta för alltid," utarbetar: "Snarare öppnar detta möjligheten för en hotgrupp att återvända med nya IOC: er, taktik, tekniker och procedurer eller nya skadliga varianter som kan undvika befintlig upptäckt. "

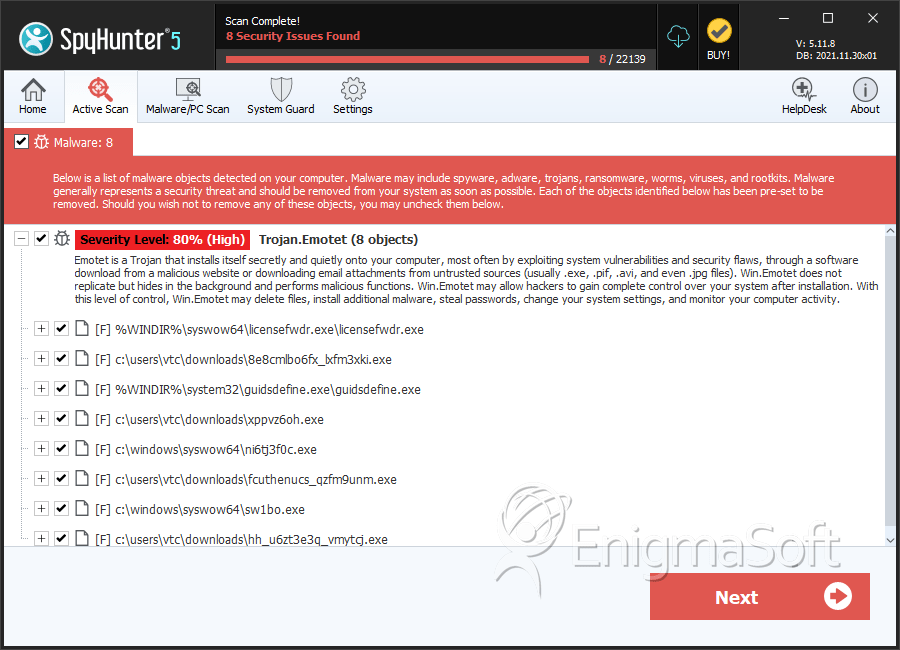

SpyHunter upptäcker och tar bort Emotet

Emotet skärmdumpar

Filsysteminformation

| # | Filnamn | MD5 |

Detektioner

Detektioner: Antalet bekräftade och misstänkta fall av ett särskilt hot som upptäckts på infekterade datorer enligt rapporter från SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |