Emotet

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Trusselsniveau: | 80 % (Høj) |

| Inficerede computere: | 4,934 |

| Først set: | June 28, 2014 |

| Sidst set: | October 24, 2025 |

| Berørte operativsystemer: | Windows |

Emotet startede som en bank-trojan for nogle fem år siden, men er blevet så meget mere. I dag er det blevet en af de farligste botnets og malware-droppers-til-leje i verden. For fuldt ud at tjene penge på angrebene, dropper Emotet ofte nye bank-trojanere, e-mail-høstere, selvudbredelsesmekanismer, informationsstealere og endda ransomware.

Emotet startede som en bank-trojan for nogle fem år siden, men er blevet så meget mere. I dag er det blevet en af de farligste botnets og malware-droppers-til-leje i verden. For fuldt ud at tjene penge på angrebene, dropper Emotet ofte nye bank-trojanere, e-mail-høstere, selvudbredelsesmekanismer, informationsstealere og endda ransomware.

Sikkerhedsforskere bemærkede, at trusselsaktørerne bag Emotet tog en sommerferie, der startede i juni 2019, hvor endda kommando- og kontrolaktiviteterne (C2) stoppede. Da sommermånederne begyndte at komme til deres slutning, begyndte sikkerhedsforskere imidlertid at se en stigning i aktiviteten af Emotets C2-infrastruktur. Fra 16. september 2019 er Emotet allerede i fuldt udstyr med en genopfrisket spam-kampagne, der er afhængig af social engineering.

Indholdsfortegnelse

Emotet er rettet mod computerbrugere gennem lokkende e-mail-kampagner

En af de mest geniale og truende måder, hvorpå Emotet-inficerede ofre var gennem stjålet e-mail-indhold. Malware vil skubbe et offer's indbakke og kopiere eksisterende samtaler, som det derefter vil bruge i sine egne e-mails. Emotet citerer ligene af virkelige meddelelser i et "svar" på et offer's ulæste e-mail, i et forsøg på at narre dem til at åbne en vedhæftet fil med tilknyttet malware, normalt i form af et Microsoft Word-dokument.

Det kræver ikke meget fantasi at se, hvordan nogen, der forventer svar på en igangværende samtale, kunne narre på denne måde. Ved at efterligne eksisterende e-mail-samtaler, inklusive ægte e-mail-indhold og Emneoverskrifter, bliver meddelelserne endvidere meget mere randomiserede og udfordrende at filtrere efter anti-spam-systemer.

Det, der er interessant, er, at Emotet ikke bruger den e-mail, hvorfra den stjal indhold, for at sende den til et potentielt offer. I stedet sender den den løftede samtale til en anden bot i netværket, der derefter sender e-mailen fra et helt andet sted ved hjælp af en helt separat udgående SMTP-server.

Ifølge sikkerhedsforskere brugte Emotet stjålne e-mail-samtaler i ca. 8,5 procent af angrebsmeddelelser før dets sommerhiatus. Da feriesæsonen er afsluttet, er denne taktik imidlertid blevet mere fremtrædende og tegner sig for næsten en fjerdedel af al Emotets udgående e-mail-trafik.

Cybercrooks gearing Emotet til at stjæle personlige data

Værktøjerne til rådighed for cybercrooks, der ønsker at stjæle personlige oplysninger fra computere, er næsten uendelige. Det sker lige så, at Emotet er en type malware-trussel, der er yderst effektiv til at udnytte på en måde at starte massespam-e-mail-kampagner, der spreder malware designet til at stjæle data fra en intetanende computerbruger. Den måde, hvorpå Emotet fungerer, er at åbne en bagdør for andre højrisiko-computertrusler, såsom Dridex-trojanhesten, som specifikt er designet til at stjæle data fra en computerbruger ved hjælp af aggressive phishing-teknikker.

Når det bruges af den rigtige type hacker eller cybercrook, kan Emotet bruges på en måde til at infiltrere en computer til at indlæse og installere flere malware-trusler. Alligevel kan de ekstra installerede trusler være mere farlige, hvor de kan oprette forbindelse til kommandoer og kontrol (C&C) servere for at downloade instruktioner til at udføre på det inficerede system.

Effekten af Emotet bør aldrig tages let

I alle tilfælde af en malware-trussel så vidtgående som Emotet, bør computerbrugere tage de nødvendige forholdsregler for at forhindre et angreb fra sådan. På flip side vil dem, der er angrebet af Emotet, ønsker at finde den nødvendige ressource til sikkert at opdage og fjerne truslen. Hvis man tillader Emotet at køre på en computer i en længere periode, øges risikoen for at få data ekspederet eksponentielt.

Computerbrugere, der kan forsinke med at eliminere Emotet eller tage de rette forholdsregler, sætter deres personlige data, der er gemt på deres pc, i fare, hvilket kan føre til alvorlige problemer som identitetstyveri. Desuden er Emotet en vanskelig trussel at opdage, som er en proces, der primært udføres af en opdateret antimalware-ressource eller -program.

Computibrugere skal til enhver tid være forsigtige, når de åbner e-mails med vedhæftede filer, specifikt dem, der indeholder vedhæftede filer i form af Microsoft Word-dokumenter, som er kendt for at være en metode, som Emotet bruger til at sprede malware.

Emotets tilbagevenden

På et tidspunkt i 2019 var Emotets kommando- og kontrolserver lukkede, hvilket efterlader systemer inficeret af truslen fri for at være under kontrol af gerningsmændene bag Emotet. Dog ikke alt for hurtigt efter lukningen af C & C-serverne kom Emotet tilbage fra de døde, hvor hackere ikke kun fik kontrol over Emotet, men de bruger legitime websteder til at sprede truslen via spam-kampagner ved først at hacking webstederne.

Emotets udviklere har angiveligt målrettet omkring 66.000 e-mail-adresser til over 30.000 domænenavne, mange af disse domæner tilhører legitime websteder, der blev hacket. Nogle af de legitime websteder, der er angrebet af skaberne af Emotet, er følgende:

- biyunhui [.] dk

- broadpeakdefense [.] dk

- charosjewellery [.] co.uk

- customernoble [.] dk

- holyurbanhotel [.] dk

- keikomimura [.] dk

- lecairtravels [.] dk

- mutlukadinlarakademisi [.] dk

- nautcoins [.] dk

- taxolabs [.] dk

- think1 [.] dk

Grundlæggende vil vi se en stigning i malware-infektioner, så sikre, at tiden skrider frem. Som forskere fra Cisco Talos bemærkede: "Når en trusselgruppe går stille, er det usandsynligt, at de vil være væk for evigt." procedurer eller nye malware-varianter, der kan undgå eksisterende detektion. "

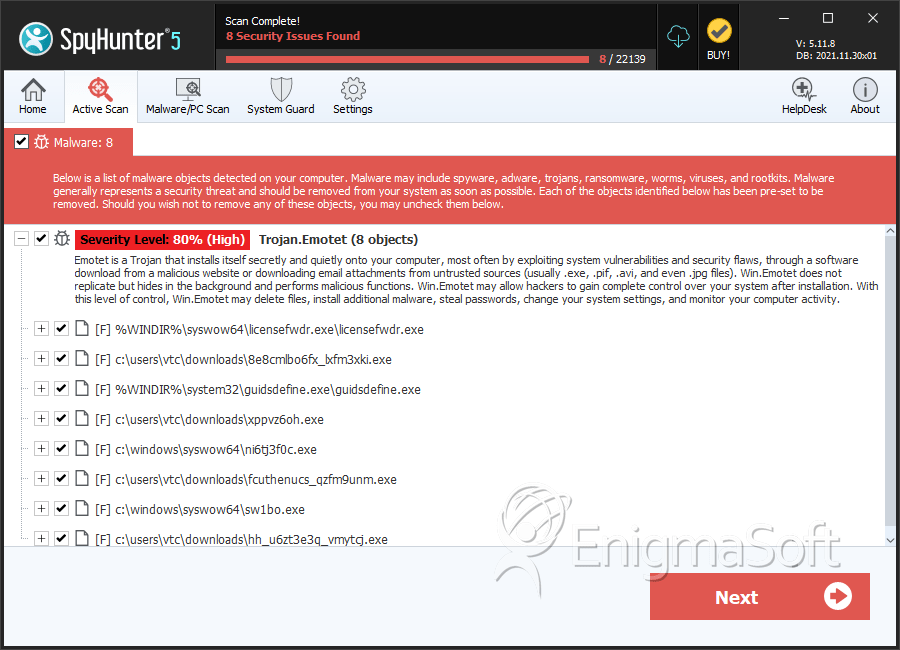

SpyHunter registrerer og fjerner Emotet

Emotet Skærmbilleder

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |