Emotet

Karta prijetnji

EnigmaSoft Kartica Prijetnji

EnigmaSoft Threat Scorecards su izvješća o procjeni različitih prijetnji od zlonamjernog softvera koje je prikupio i analizirao naš istraživački tim. EnigmaSoft Threat Scorecards procjenjuju i rangiraju prijetnje koristeći nekoliko metrika uključujući stvarne i potencijalne čimbenike rizika, trendove, učestalost, prevalenciju i postojanost. EnigmaSoft Threat Scorecards redovito se ažuriraju na temelju naših istraživačkih podataka i metrike i korisni su za širok raspon korisnika računala, od krajnjih korisnika koji traže rješenja za uklanjanje zlonamjernog softvera iz svojih sustava do sigurnosnih stručnjaka koji analiziraju prijetnje.

EnigmaSoft Threat Scorecards prikazuje niz korisnih informacija, uključujući:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Razina ozbiljnosti: utvrđena razina ozbiljnosti objekta, predstavljena brojčano, na temelju našeg procesa modeliranja rizika i istraživanja, kao što je objašnjeno u našim Kriterijima za procjenu prijetnji .

Zaražena računala: Broj potvrđenih i sumnjivih slučajeva određene prijetnje otkrivene na zaraženim računalima prema izvještaju SpyHuntera.

Vidi također Kriteriji procjene prijetnji .

| Razina prijetnje: | 80 % (Visoko) |

| Zaražena računala: | 4,934 |

| Prvi put viđeno: | June 28, 2014 |

| Zadnje viđeno: | October 24, 2025 |

| Pogođeni OS: | Windows |

Emotet je započeo kao bankarski trojanac prije nekih pet godina, ali pretvorio se u mnogo više. U današnje vrijeme postao je jedan od najopasnijih botneta i bacača zlonamjernog softvera koji se unajmljuje. Kako bi u potpunosti unovčili napade, Emotet često odbacuje nove bankarske trojance, kombajne za e-poštu, mehanizme samopromočivanja, krađe informacija, pa čak i ransomware.

Emotet je započeo kao bankarski trojanac prije nekih pet godina, ali pretvorio se u mnogo više. U današnje vrijeme postao je jedan od najopasnijih botneta i bacača zlonamjernog softvera koji se unajmljuje. Kako bi u potpunosti unovčili napade, Emotet često odbacuje nove bankarske trojance, kombajne za e-poštu, mehanizme samopromočivanja, krađe informacija, pa čak i ransomware.

Sigurnosni istraživači primijetili su da su akteri prijetnji iza Emoteta uzeli ljetni odmor, počevši u lipnju 2019. godine, u kojem su čak i zapovijedne i kontrolne (C2) aktivnosti prestale. Kako su se ljetni mjeseci počeli zaključivati, sigurnosni istraživači počeli su primjećivati porast aktivnosti C2 infrastrukture Emoteta. Od 16. rujna 2019. Emotet je već u punom pogonu s pojačanom kampanjom za neželjenu poštu, oslanjajući se na socijalni inženjering.

Sadržaj

Emotet cilja korisnike računala putem mamljivih kampanja za neželjenu poštu

Jedan od najvažnijih genijalnih načina na koji su žrtve Emoteta bile ukradene putem e-pošte. Zlonamjerni softver prelazio bi u pristiglu poštu žrtve i kopirao postojeće razgovore, koje će potom koristiti u svojim e-mailovima. Emotet će citirati tijela stvarnih poruka u "odgovoru" na nepročitani e-mail žrtve, u namjeri da ih navelo da otvore privitak priloženi malwareu, obično pod krinkom dokumenta Microsoft Word.

Ne treba puno mašte da biste vidjeli kako se netko koji očekuje odgovor na razgovor koji je u tijeku mogao zavarati na ovaj način. Nadalje, oponašanjem postojećih razgovora putem e-pošte, uključujući originalni sadržaj e-pošte i zaglavlja predmeta, poruke postaju mnogo slučajnije i izazovnije za filtriranje po sustavima protiv neželjene pošte.

Ono što je zanimljivo je da Emotet ne koristi e-poštu iz koje je ukrao sadržaj da bi ga poslao potencijalnoj žrtvi. Umjesto toga, podignuti razgovor šalje drugom botu u mreži, a zatim e-poštu šalje s potpuno drugog mjesta, koristeći potpuno odvojeni odlazni SMTP poslužitelj.

Prema sigurnosnim istraživačima, Emotet je koristio ukradene razgovore putem e-pošte u oko 8,5 posto poruka o napadu prije ljetnog stanja. S obzirom da se sezona godišnjih odmora pri kraju, ova je taktika postala sve istaknutija i čini gotovo četvrtinu cjelokupnog Emotetovog odlaznog prometa putem e-pošte.

Cybercrooks koriste Emotet za krađu osobnih podataka

Alati na raspolaganju cybercrooksima koji žele ukrasti osobne podatke s računala gotovo su beskrajni. Jednostavno se događa da je Emotet vrsta prijetnje od zlonamjernog softvera koja je vrlo učinkovita u iskorištavanju načina na pokretanje masovnih kampanja protiv neželjene pošte koja širi zlonamjerni softver osmišljen za krađu podataka od nesumnjivog korisnika računala. Način na koji Emotet djeluje je otvaranje stražnjih vrata za ostale računalne prijetnje visokog rizika, kao što je trojanski konj Dridex, koji je posebno dizajniran za krađu podataka od korisnika računala koristeći agresivne tehnike krađe identiteta.

Kad ga koristi ispravna vrsta hakera ili cybercrook-a, Emotet se može koristiti na način da se infiltrira u računalo za učitavanje i instaliranje više prijetnji zlonamjernim softverom. Uprkos tome, dodatno instalirane prijetnje mogu biti opasnije tamo gdje se mogu povezati na poslužiteljski i upravljački (C&C) poslužitelj radi preuzimanja uputa koje se izvode na zaraženom sustavu.

Učinke Emoteta nikada ne treba uzimati olako

U svakom slučaju, prijetnja od zlonamjernog softvera dalekosežna kao Emotet, korisnici računala trebali bi poduzeti potrebne mjere opreza kako bi spriječili napad. S druge strane, oni koji su napali Emoteta htjet će pronaći potrebni resurs za sigurno otkrivanje i uklanjanje prijetnje. Ako dopustite da se Emotet pokreće na računalu tijekom dužeg vremenskog razdoblja, rizik od ekstenzibilnog ukrašavanja podataka povećava se.

Korisnici računala koji mogu odgoditi uklanjanje Emoteta ili poduzimanje odgovarajućih mjera opreza izložit će svoje osobne podatke pohranjene na računalu, što bi moglo dovesti do ozbiljnih problema poput krađe identiteta. Štoviše, Emotet je teško otkriti prijetnju, a to je postupak koji prvenstveno izvodi ažurirani antimalware resurs ili aplikacija.

Korisnici računala uvijek bi trebali biti oprezni prilikom otvaranja e-poruka s prilozima, posebno one koji sadrže privitke u obliku dokumenata Microsoft Word, što je poznato da je metoda kojom Emotet koristi za širenje zlonamjernog softvera.

Povratak Emoteta

U jednom trenutku 2019. godine, Emotetovi poslužitelji za upravljanje i kontrolu na kojima se zatvaralo ostavljajući sustav zaražene prijetnjom da ne mogu biti pod kontrolom počinitelja iza Emoteta. Međutim, nedugo nakon zatvaranja C&C servera, Emotet se vratio iz mrtvih, gdje su hakeri ne samo stekli kontrolu nad Emotetom, već koriste legitimne web stranice za širenje prijetnje putem neželjene kampanje prvo hakiranje web stranica.

Emotetovi programeri navodno su ciljali na oko 66.000 adresa e-pošte za preko 30.000 imena domena, od kojih su mnoge domene pripadale zakonitim web lokacijama koje su bile hakirane. Neke legitimne web lokacije koje su stvorili Emoteti napali su sljedeće:

- biyunhui []. com

- broadpeakdefense []. com

- charosjewellery []. co.uk

- customernoble []. com

- holyurbanhotel []. com

- keikomimura []. com

- lecairtravels []. com

- mutlukadinlarakademisi []. com

- nautcoins []. com

- taxolabs []. com

- think1 []. com

U osnovi, vidjet ćemo porast zaraze zlonamjernim softverom sigurno kako vrijeme odmiče. Kao što su istraživači iz Cisco Talosa primijetili: "Kad prijetnja ne prestane, vjerovatno je da ih neće nestati zauvijek", razrađujući: "Umjesto toga, prijetnja grupi se vraća s novim MOK-ima, taktikama, tehnikama i postupaka ili novih inačica zlonamjernog softvera koji mogu izbjeći postojeće otkrivanje. "

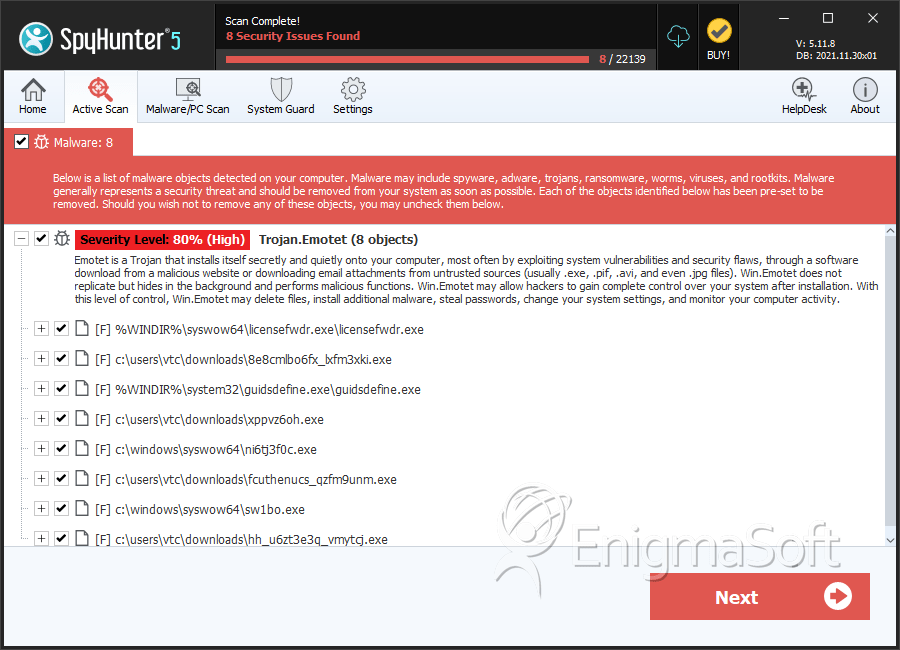

SpyHunter otkriva i uklanja Emotet

Emotet Snimaka Zaslona

Pojedinosti o datotečnom sustavu

| # | Naziv datoteke | MD5 |

Detekcije

Detekcije: Broj potvrđenih i sumnjivih slučajeva određene prijetnje otkrivene na zaraženim računalima prema izvještaju SpyHuntera.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |