Emotet

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Уровень угрозы: | 80 % (Высокая) |

| Зараженные компьютеры: | 4,934 |

| Первый раз: | June 28, 2014 |

| Последний визит: | October 24, 2025 |

| ОС(а) Затронутые: | Windows |

Emotet начинал как банковский троян около пяти лет назад, но превратился в гораздо большее. В настоящее время он стал одним из самых опасных ботнетов и вредоносных программ для аренды. Чтобы полностью монетизировать атаки, Emotet часто сбрасывает новые банковские трояны, харвестеры электронной почты, механизмы самораспространения, похитители информации и даже вымогателей.

Emotet начинал как банковский троян около пяти лет назад, но превратился в гораздо большее. В настоящее время он стал одним из самых опасных ботнетов и вредоносных программ для аренды. Чтобы полностью монетизировать атаки, Emotet часто сбрасывает новые банковские трояны, харвестеры электронной почты, механизмы самораспространения, похитители информации и даже вымогателей.

Исследователи в области безопасности отметили, что субъекты угрозы, стоящие за Emotet, взяли летние каникулы, начиная с июня 2019 года, когда даже командование и контроль (C2) прекратились. Однако по мере того, как летние месяцы стали заканчиваться, исследователи в области безопасности начали наблюдать рост активности инфраструктуры Emotet C2. По состоянию на 16 сентября 2019 года Emotet уже в полном разгаре с усиленной спам-кампанией, опирающейся на социальную инженерию.

Оглавление

Emotet ориентирован на пользователей компьютеров с помощью заманчивых спам-рассылок

Один из самых гениальных и угрожающих способов заражения жертв Emotet - кража содержимого электронной почты. Вредоносная программа удаляет почтовый ящик жертвы и копирует существующие разговоры, которые затем использует в своих электронных письмах. Emotet процитирует тела реальных сообщений в «ответе» на непрочитанное электронное письмо жертвы, чтобы обманом заставить их открыть вложенное вредоносное ПО приложение, обычно под видом документа Microsoft Word.

Не нужно много воображения, чтобы увидеть, как кого-то, ожидающего ответа на продолжающийся разговор, можно обмануть таким образом. Кроме того, благодаря имитации существующих сообщений электронной почты, в том числе подлинного содержимого электронной почты и заголовков тем, сообщения становятся гораздо более рандомизированными и сложными для фильтрации антиспамовыми системами.

Что интересно, Emotet не использует электронную почту, из которой он украл контент, чтобы отправить его потенциальной жертве. Вместо этого он отправляет отмененный разговор другому боту в сети, который затем отправляет электронную почту из совершенно другого места, используя совершенно отдельный исходящий SMTP-сервер.

По данным исследователей в области безопасности, Emotet использовала украденные электронные письма примерно в 8,5% сообщений о нападениях до своего летнего перерыва. Однако, поскольку сезон отпусков подошел к концу, эта тактика стала более заметной, составляя почти четверть всего исходящего почтового трафика Emotet.

Cybercrooks использует Emotet для кражи личных данных

Инструменты в распоряжении киберкруксов, пытающихся похитить личную информацию с компьютеров, практически бесконечны. Так уж получилось, что Emotet представляет собой разновидность угрозы вредоносного ПО, которая очень эффективна при использовании для запуска массовых спам-рассылок, распространяющих вредоносное ПО, предназначенное для кражи данных у ничего не подозревающего пользователя компьютера. Emotet работает так, чтобы открыть бэкдор для других компьютерных угроз высокого риска, таких как троянский конь Dridex, который специально разработан для кражи данных у пользователя компьютера с использованием агрессивных методов фишинга.

При использовании подходящим типом хакера или киберкрука Emotet может использоваться для проникновения на компьютер для загрузки и установки множества угроз вредоносного ПО. Тем не менее, дополнительно установленные угрозы могут быть более опасными, если они могут подключаться к командным и управляющим серверам (C & C) для загрузки инструкций для выполнения в зараженной системе.

Эффекты Emotet никогда не следует воспринимать легкомысленно

В любом случае угрозы со стороны вредоносного ПО, столь же серьезной, как Emotet, пользователи компьютеров должны принять необходимые меры предосторожности, чтобы предотвратить такую атаку. С другой стороны, те, кто был атакован Emotet, захотят найти необходимый ресурс для безопасного обнаружения и устранения угрозы. Если вы разрешите Emotet работать на компьютере в течение длительного периода времени, риск того, что данные будут украдены экспоненциально, возрастет.

Пользователи компьютеров, которые могут отложить устранение Emotet или принять надлежащие меры предосторожности, подвергают риску свои личные данные, хранящиеся на ПК, что может привести к серьезным проблемам, таким как кража личных данных. Кроме того, Emotet представляет собой трудную угрозу для обнаружения, которая в основном выполняется обновленным ресурсом или приложением для защиты от вредоносных программ.

Пользователям компьютеров всегда следует проявлять осторожность при открытии электронных писем с вложениями, в частности, теми, которые содержат вложения в форме документов Microsoft Word, что, как известно, является методом, который Emotet использует для распространения вредоносных программ.

Возвращение Emotet

Однажды в 2019 году серверы управления и управления Emotet были закрыты, в результате чего системы, зараженные угрозой, были свободны от контроля со стороны злоумышленников, стоящих за Emotet. Однако вскоре после закрытия серверов C & C Emotet вернулся из мертвых, где хакеры не только получили контроль над Emotet, но и используют законные веб-сайты для распространения угрозы посредством спам-кампаний, сначала взломав сайты.

По сообщениям, разработчики Emotet выбрали около 66 000 адресов электронной почты для более чем 30 000 доменных имен, многие из которых принадлежали законным сайтам, которые были взломаны. Вот некоторые из законных сайтов, на которые напали создатели Emotet:

- biyunhui [.] ком

- broadpeakdefense [.] ком

- charosjewellery [.] co.uk

- customernoble [.] ком

- holyurbanhotel [.] ком

- keikomimura [.] ком

- lecairtravels [.] ком

- mutlukadinlarakademisi [.] ком

- nautcoins [.] ком

- taxolabs [.] ком

- think1 [.] ком

По сути, мы увидим рост числа заражений вредоносными программами по мере развития. Как отмечают исследователи из Cisco Talos: «Когда группа угроз умолкнет, вряд ли они исчезнут навсегда», уточнив: «Скорее, это открывает возможность группе угроз вернуться с новыми IOC, тактиками, методами и процедуры или новые варианты вредоносных программ, которые могут избежать существующего обнаружения. "

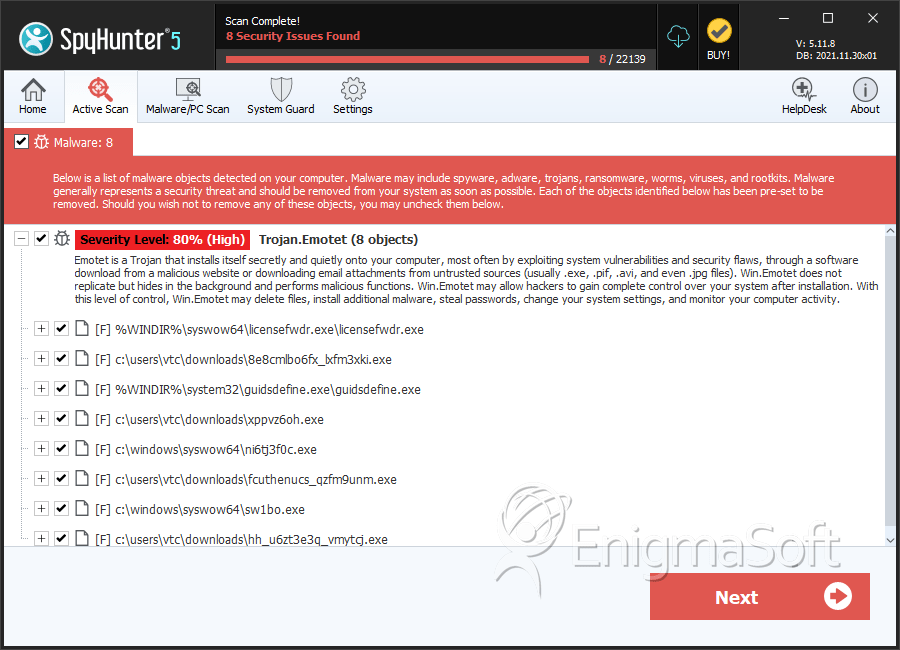

SpyHunter обнаруживает и удаляет Emotet

Emotet Скриншотов

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 7 |

| 14. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 15. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 16. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |