Trojan.TrickBot

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 4,470 |

| Nível da Ameaça: | 80 % (Alto) |

| Computadores infectados: | 30,087 |

| Visto pela Primeira Vez: | October 17, 2016 |

| Visto pela Última Vez: | October 24, 2025 |

| SO (s) Afetados: | Windows |

O Trojan.TrickBot, um Trojan bancário, parece ser um sucessor do Dyre, um conhecido Trojan bancário que já foi responsável por inúmeros ataques em todo o mundo. Há certamente uma conexão entre os dois Trojans. Essas ameaças evoluem constantemente, ganhando novos recursos à medida em que se defendem das novas medidas de segurança implementadas pelos pesquisadores de segurança do PC. O Dyre, também conhecido como Dyreza, parece ter evoluído para o Trojan.TrickBot, um novo Trojan bancário.

Índice

Uma Breve Análise do Predecessor do Trojan.TrickBot, o Dyre Trojan

O Dyre Trojan, que está associado a uma extensa rede de bots composta por centenas de milhares de computadores infectados, atacou dezenas de milhares de computadores em todo o mundo em novembro de 2015. Mais de mil bancos e instituições financeiras podem ter sido comprometidos pelo Dyre. As atividades dessa ameaça cessaram em novembro de 2015, o que coincidiu com a invasão dos escritórios de uma empresa russa que fazia parte do grupo de trapaceiros responsáveis pelo Dyre. Infelizmente, parece que alguém que esteve envolvido no desenvolvimento do Dyre em 2015 pode agora estar participando do desenvolvimento do Trojan.TrickBot.

Monitorando a Evolução do Trojan.TrickBot

O Trojan.TrickBot foi detectado pela primeira vez em setembro de 2016 em uma campanha de ameaças direcionada aos usuários de computador da Austrália. Algumas das instituições financeiras australianas que foram afetadas incluem o NAB, St. George, Westpac e ANZ. Os ataques iniciais do Trojan.TrickBot envolveram um módulo coletor. Novas amostras do Trojan.TrickBot também incluem webinjects nos seus ataques, e parecem ainda estar em teste.

Existem várias razões pelas quais os analistas de segurança do PC suspeitam que existe uma forte conexão entre o Trojan.TrickBot e o Dyre. O carregador envolvido na maioria dos ataques é muito semelhante. Depois de decodificar as ameaças, as semelhanças tornam-se muito óbvias. Isso significa que muitos dos trapaceiros que foram responsáveis pelo desenvolvimento e a implementação do Dyre parecem ter se tornado ativos novamente, escapando da prisão e retomando às atividades um ano após os ataques do Dyre. O Trojan.TrickBot parece ser uma versão reescrita do Dyre, mantendo muitas das mesmas funções, mas escritas de uma maneira diferente. Comparado ao Dyre, há uma grande quantidade de código em C ++ na implementação do Trojan.TrickBot. O Trojan.TrickBot tira proveito do CryptoAPI da Microsoft, em vez de ter funções internas para as suas operações de criptografia correspondentes. A seguir estão as diferenças entre o Trojan.TrickBot e o Dyre:

- O Trojan.TrickBot não executa comandos diretamente, mas interage com o Agendador de Tarefas usando COM para manter persistência no computador infectado.

- Em vez de usar a rotina de hashing SHA256 embutida ou uma rotina AES, o Trojan.TrickBot usa a API do Microsoft Crypto.

- Enquanto o Dyre foi escrito usando principalmente a linguagem de programação C, o Trojan.TrickBot usa uma porção maior de C ++ no seu código.

Essas diferenças, no entanto, parecem indicar que existe uma relação clara entre o Dyre e o Trojan.TrickBot, mas que o Trojan.TrickBot na verdade representa um estágio mais avançado de desenvolvimento do que a ameaça anterior. O Trojan.TrickBot é carregado usando o gerenciador de ameaças 'TrickLoader', que foi associado a várias outras ameaças, incluindo o Pushdo, o Cutwail e o Vawtrak. O Cutwail, em particular, também tem sido associado à ameaça Dyre, tornando provável que os vigaristas responsáveis pelo Trojan.TrickBot estejam tentando reconstruir os vastos recursos de que desfrutavam com o ataque anterior.

Prevenindo os Ataques do Trojan.TrickBot

A melhor maneira de evitar ataques do Trojan.TrickBot é certificar-se de que o seu computador está protegido com um programa anti-malware confiável e totalmente atualizado. As senhas bancárias online devem ser fortes e uma autenticação em duas etapas deve ser implementada. Tenha cuidado ao manipular as suas contas bancárias on-line, evitando essas operações nos computadores desconhecidos e examinando o seu computador regularmente em busca de ameaças com um aplicativo de segurança atualizado.

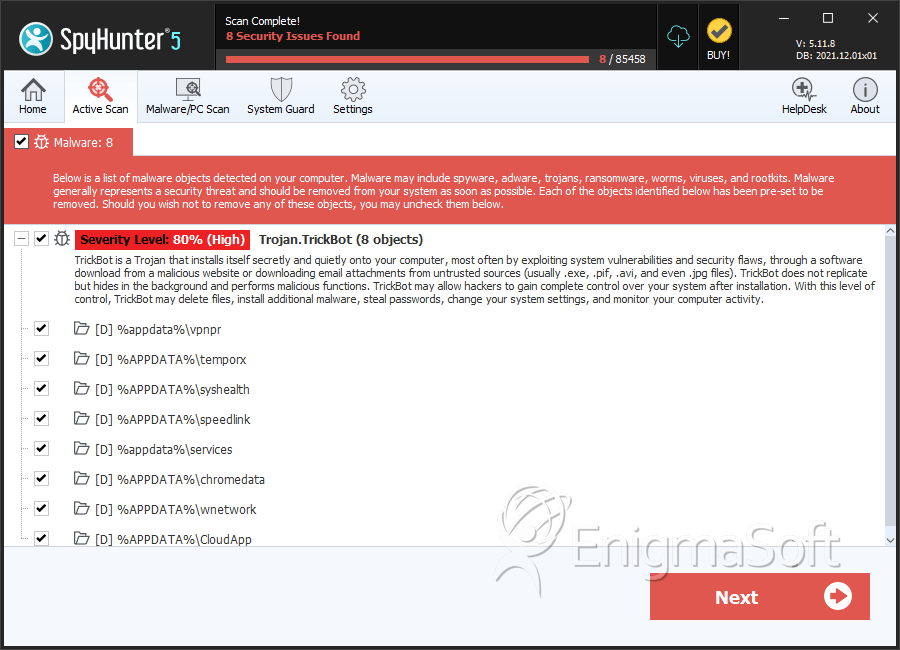

SpyHunter detecta e remove Trojan.TrickBot

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Detalhes sobre o Registro

Diretórios

Trojan.TrickBot pode criar o seguinte diretório ou diretórios:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |