Uma Onda Maciça do Emotet Malware Q3 2020 Chama a Atenção

No início deste ano, os operadores do Emotet tiraram uma folga, mas desde que o Emotet voltou, ele tem estado no centro das atenções para muitos pesquisadores e organizações de segurança. O Trojan bancário que se transformou em um dropper ocupa um lugar de destaque no Relatório de Insights sobre Ameaças de Outubro da Bromium. O relatório destaca um aumento impressionante de 1200% no número de instâncias do Emotet detectadas pelo HP Sure Click. O número representa a comparação entre os números do segundo e terceiro trimestre de 2020.

No início deste ano, os operadores do Emotet tiraram uma folga, mas desde que o Emotet voltou, ele tem estado no centro das atenções para muitos pesquisadores e organizações de segurança. O Trojan bancário que se transformou em um dropper ocupa um lugar de destaque no Relatório de Insights sobre Ameaças de Outubro da Bromium. O relatório destaca um aumento impressionante de 1200% no número de instâncias do Emotet detectadas pelo HP Sure Click. O número representa a comparação entre os números do segundo e terceiro trimestre de 2020.

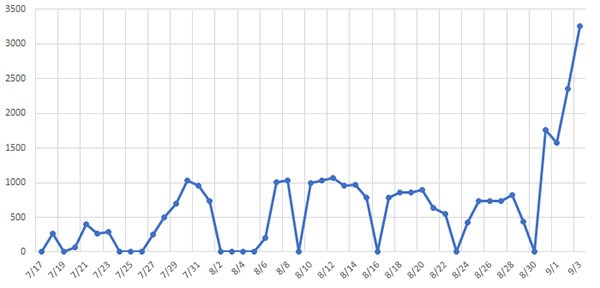

Deve-se notar que o Emotet ficou inativo durante a maior parte do segundo trimestre, o que explica parcialmente o grande pico. No entanto, o aumento significativo na atividade da campanha do Emotet não é apenas o resultado de um uso inteligente de estatísticas. No final de julho, os cibercriminosos por trás do Emotet voltaram com força total. O grande volume de campanhas de phishing da Emotet foi suficiente para garantir avisos públicos de vários CERTs (Computer Emergency Response Teams), bem como um da Microsoft e da CISA. Japão e Nova Zelândia viram os maiores picos de ataques direcionados do Emotet, mas França, Itália e Holanda também estavam na mira dos cibercriminosos.

Gráfico de Aumento do Malware Emotet - Fonte: cyber-ir.com

Apesar da longa pausa, o principal vetor de infecção do Emotet não mudou. O trojan é mais comumente espalhado em campanhas de phishing. Na maioria dos casos, os ataques de phishing usam tópicos populares como linhas de assunto e isso geralmente é verdadeiro para as campanhas da Emotet. No entanto, o arsenal do Emotet também inclui uma técnica chamada "sequestro de thread". Essa abordagem envolve comprometer um dispositivo ou rede e as contas de e-mail acessíveis. Uma vez que os cibercriminosos tenham comprometido uma conta de email, eles podem injetar respostas de email em threads de mensagens já ativas. Isso aumenta as chances do destinatário abrir o e-mail, pois parece ser de um contato conhecido. Esses e-mails vêm com documentos anexados que contêm macros maliciosas que, se habilitadas, baixam e instalam o Emotet no dispositivo da vítima e nas redes acessíveis.

Embora o Emotet tenha sido um Trojan bancário em sua infância, atualmente é usado principalmente como um dropper para outro malware. As cargas úteis do Emotet mais comuns são o TrickBot, o Qbot e o Ryuk Ransomware. Houve relatos de que, após o impulso inicial em agosto, o Emotet desacelerou. Embora isso possa ser verdade, os ataques ainda são realizados todos os dias úteis e os pesquisadores da HP prevêem que as campanhas continuarão até 2021.