Hackers que Alavancam o Coronavírus estão Divulgando Campanhas de Malware do Emotet no Japão

A Organização Mundial da Saúde (OMS) anunciou uma emergência de saúde pública para a pandemia do COVID-2019 em janeiro de 2020. Infelizmente, hackers e atores de ameaças em todo o mundo estão aproveitando o caos e os medos da população para continuar com suas ações nefastas. Foi relatada uma campanha de spam do malware Emotet direcionada ao povo do Japão, focada nas prefeituras de Osaka, Gifu e Totori. Os e-mails de spam são disfarçados como notificações oficiais sobre o coronavírus, supostamente provenientes de provedores de serviços de assistência à saúde e centros de saúde públicos.

A Organização Mundial da Saúde (OMS) anunciou uma emergência de saúde pública para a pandemia do COVID-2019 em janeiro de 2020. Infelizmente, hackers e atores de ameaças em todo o mundo estão aproveitando o caos e os medos da população para continuar com suas ações nefastas. Foi relatada uma campanha de spam do malware Emotet direcionada ao povo do Japão, focada nas prefeituras de Osaka, Gifu e Totori. Os e-mails de spam são disfarçados como notificações oficiais sobre o coronavírus, supostamente provenientes de provedores de serviços de assistência à saúde e centros de saúde públicos.

Índice

Os Pesquisadores de Segurança na Campanha de Malspam do Emotet

Analistas da Kaspersky e IBM X-Force, juntamente com especialistas da comunidade da infosec, conseguiram descobrir que os operadores do Emotet estavam usando modelos de contas comprometidas anteriormente visando vítimas da campanha de spam do Emotet.

Os pesquisadores da IBM relataram que os atacantes parecem focar na segmentação geográfica de e-mails e idiomas para espalhar o medo em áreas específicas. Isso leva a mais cliques em anexos e e-mails maliciosos por usuários em pânico. Um dos emails de mal-spam mencionou que a infecção por coronavírus foi detectada na prefeitura de Gifu, no Japão; outro menciona Osaka. Para uma aparência mais legítima, os e-mails de spam têm números de telefone e fax de provedores de serviços de assistência social e centros de saúde públicos nessas áreas.

Como Funciona a Campanha de Malspam do Emotet?

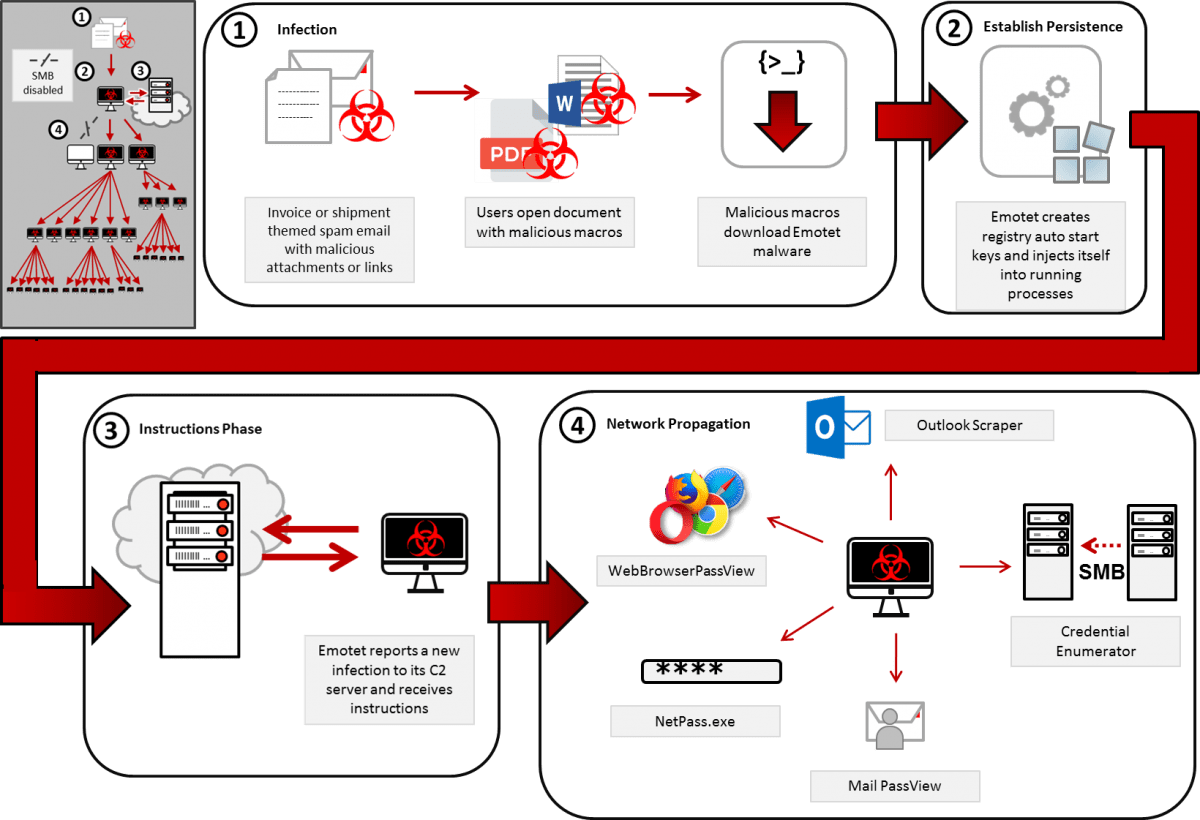

Cada um dos e-mails com mal-spam contém uma nota de aviso tentando forçar os usuários a agirem. Isso é feito baixando um anexo de documento malicioso do Word que contém o spam de Emotet. O documento alega ter medidas de saúde preventivas e as atualizações mais recentes com informações relacionadas ao coronavírus. Ao abrir o anexo infectado e habilitar macros no Office 365, um script de macro VBA ofuscado começa a funcionar em segundo plano. Ele instala um script do Powershell que baixa o malware Emotet. O Emotet também baixa outras cargas maliciosas que trabalham para extrair mais dados de qualquer sistema comprometido.

Quando o Emotet Apareceu pela Primeira Vez?

Emotet é uma operação de malware e crimes cibernéticos que trabalha com o mesmo nome. O malware também é conhecido sob os apelidos Mealybug e Geodo. Foi detectado pela primeira vez em 2014 e está ativo desde então, usado em várias campanhas. As primeiras versões do malware agiram como um Trojan bancário, trabalhando no roubo de credenciais bancárias. Os operadores do Emotet começaram a alterá-lo mais tarde, tornando-o um ponto inicial de infecção para mais cargas úteis. As infecções do segundo estágio podem incluir módulos Emotet, para mais malwares desenvolvidos com a finalidade de crimes cibernéticos.

O Processo de Infecção pelo Emotet; Fonte: Agência de Segurança Cibernética e Infraestrutura (CISA)

Os pesquisadores de segurança encontraram uma campanha da Emotet baseada na fama da ativista ambiental Greta Thunberg de se espalhar por computadores na Europa e na Ásia. Usando a popularidade de Thunberg entre os estudantes, a campanha usando o Trojan usou seu nome para direcionar domínios usando as extensões .com e .edu. Os atacantes também tiveram como alvo países europeus e asiáticos, expandindo sua campanha para a Austrália e os Estados Unidos.

De acordo com os pesquisadores da Proofpoint e da ExecuteMalware, esses e-mails pareciam um convite de Greta Thunberg para uma cúpula sobre mudanças climáticas ou uma demonstração com e-mails contendo linhas de assunto como "Convido você" e "Demonstração 2019". Os e-mails também pediram para compartilhar a mensagem com familiares e amigos.