Ядовитый плющ

Бэкдор Poison Ivy назван так потому, что бэкдор Poison Ivy создает лазейку в зараженный компьютер. Бэкдор Poison Ivy помогает хакерам получить доступ к системе своей жертвы. Бэкдор Poison Ivy получил известность, когда бэкдор Poison Ivy использовался для взлома RSA. Бэкдор Poison Ivy был включен в эксплойт нулевого дня Excel, который был отправлен в очень простом электронном письме с вложением в формате .xls. Эта угроза вредоносного ПО активно обновляется и развивается. Бэкдор Poison Ivy использует графический интерфейс, что делает бэкдор Poison Ivy идеальным для неопытного хакера. Исследователи безопасности ESG настоятельно рекомендуют удалять бэкдор Poison Ivy с помощью актуальной антивирусной программы.

Оглавление

Как хакер может использовать бэкдор Poison Ivy

Бэкдор Poison Ivy чрезвычайно опасен, поскольку дает хакеру практически полный контроль над зараженным компьютером. Этим элементом управления также легко управлять благодаря графическому пользовательскому интерфейсу Poison Ivy. Ниже исследователи безопасности ESG перечислили некоторые распространенные способы использования бэкдора Poison Ivy:

- Хакеры могут использовать бэкдор Poison Ivy для переименования, удаления или запуска любого файла на зараженном компьютере. Хакер также может использовать бэкдор Poison Ivy для загрузки или скачивания любого файла с компьютера жертвы. Эта вторая функция обычно используется для установки на зараженный компьютер дополнительных вредоносных программ, таких как программное обеспечение для ботов, руткит или обфускатор, чтобы затруднить обнаружение бэкдора Poison Ivy.

- Хакеры могут использовать бэкдор Poison Ivy для просмотра и редактирования реестра Windows и системных настроек. Это может быть использовано для нанесения непоправимого ущерба зараженному компьютеру или для выполнения любого количества вредоносных операций.

- Хакер, использующий бэкдор Poison Ivy, может просматривать, инициировать и останавливать файловые процессы и службы по своему желанию.

- Хакер, использующий бэкдор Poison Ivy, может отслеживать или прерывать все сетевые подключения или интернет-трафик.

- Бэкдор Poison Ivy может использоваться для просмотра всех устройств, установленных на зараженном компьютере, а в некоторых случаях даже для их отключения или удаленного управления.

Есть несколько версий бэкдора Poison Ivy, адаптированных для кражи личной информации. Обычно это делается путем записи снимков экрана или использования микрофона или камеры зараженного компьютера для записи видео или аудио. Эти варианты часто включают кейлоггер и пытаются получить доступ к паролям и другой подобной информации.

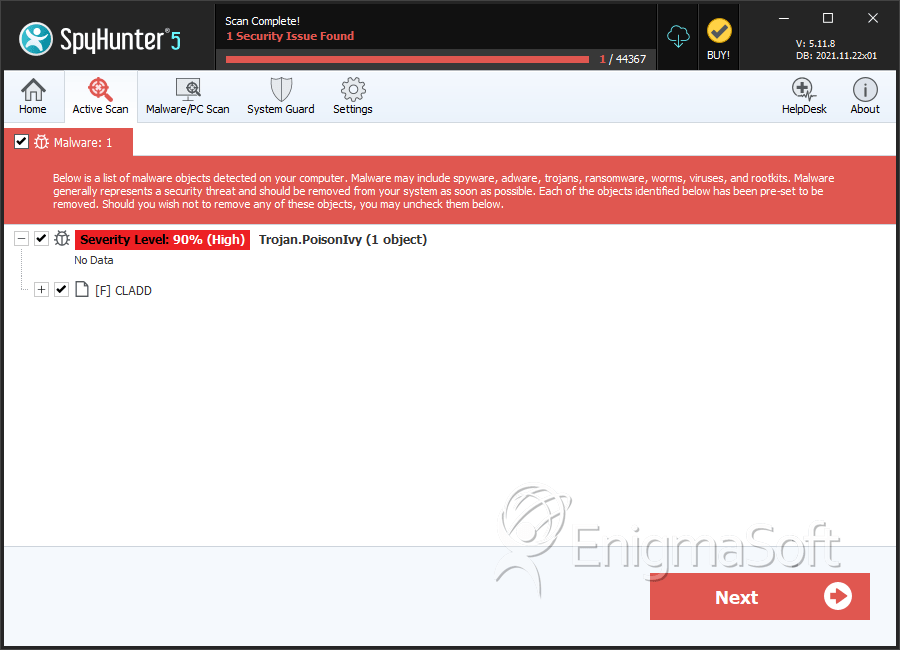

SpyHunter обнаруживает и удаляет Ядовитый плющ

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |