Trujący Bluszcz

Backdoor Poison Ivy został tak nazwany, ponieważ backdoor Poison Ivy tworzy tylne drzwi do zainfekowanego komputera. Backdoor Poison Ivy pomaga hakerom uzyskać dostęp do systemu ofiary. Backdoor Poison Ivy zyskał rozgłos, gdy backdoor Poison Ivy został użyty do włamania się do RSA. Backdoor Poison Ivy był zawarty w exploitie dnia zerowego Excela, który został wysłany w bardzo prostej wiadomości e-mail zawierającej załącznik w formacie .xls. To zagrożenie złośliwym oprogramowaniem jest aktywnie aktualizowane i rozwijane. Backdoor Poison Ivy wykorzystuje interfejs graficzny, który sprawia, że backdoor Poison Ivy jest idealny dla niedoświadczonego hakera. Badacze bezpieczeństwa ESG zdecydowanie zalecają usunięcie backdoora Poison Ivy za pomocą aktualnego programu chroniącego przed złośliwym oprogramowaniem.

Spis treści

Jak haker może użyć backdoora Trującego Bluszczu

Backdoor Poison Ivy jest niezwykle niebezpieczny, ponieważ daje hakerowi niemal całkowitą kontrolę nad zainfekowanym komputerem. Ta kontrola jest również łatwa w zarządzaniu dzięki graficznemu interfejsowi użytkownika Poison Ivy. Poniżej analitycy bezpieczeństwa ESG wymienili niektóre z typowych zastosowań backdoora Poison Ivy:

- Hakerzy mogą użyć backdoora Poison Ivy do zmiany nazwy, usunięcia lub uruchomienia dowolnego pliku na zainfekowanym komputerze. Haker może również użyć backdoora Poison Ivy, aby przesłać lub pobrać dowolny plik z komputera ofiary. Ta druga funkcja jest zwykle wykorzystywana do instalowania na zainfekowanym komputerze dodatkowego złośliwego oprogramowania, takiego jak oprogramowanie typu bot, rootkit lub zaciemniacz, w celu utrudnienia wykrycia backdoora Poison Ivy.

- Hakerzy mogą używać backdoora Poison Ivy do przeglądania i edytowania rejestru systemu Windows oraz ustawień systemowych. Może to zostać wykorzystane do spowodowania nieodwracalnych uszkodzeń zainfekowanego komputera lub wykonania dowolnej liczby złośliwych operacji.

- Haker korzystający z backdoora Poison Ivy może dowolnie przeglądać, inicjować i zatrzymywać procesy i usługi związane z plikami.

- Haker korzystający z backdoora Poison Ivy może monitorować lub przerywać wszystkie połączenia sieciowe lub ruch internetowy.

- Backdoor Poison Ivy może służyć do przeglądania wszystkich urządzeń zainstalowanych na zainfekowanym komputerze, a w niektórych przypadkach nawet do ich zdalnego wyłączania lub kontrolowania.

Istnieje kilka wersji backdoora Poison Ivy, które zostały przystosowane do kradzieży danych osobowych. Zwykle odbywa się to poprzez nagrywanie zrzutów ekranu lub używanie mikrofonu lub kamery zainfekowanego komputera do nagrywania wideo lub dźwięku. Warianty te często zawierają keylogger i próbują uzyskać dostęp do haseł i innych podobnych informacji.

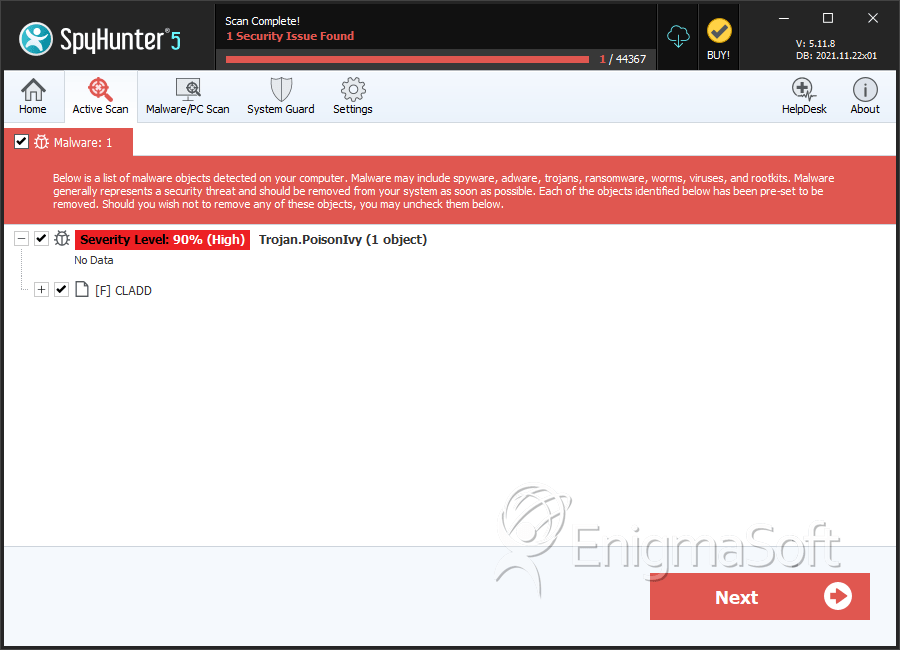

SpyHunter wykrywa i usuwa Trujący Bluszcz

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |