Edera velenosa

La backdoor di Poison Ivy è così chiamata perché la backdoor di Poison Ivy crea una backdoor nel computer infetto. La backdoor Poison Ivy aiuta gli hacker ad accedere al sistema della loro vittima. La backdoor di Poison Ivy ha guadagnato notorietà quando la backdoor di Poison Ivy è stata utilizzata per hackerare la RSA. La backdoor di Poison Ivy è stata inclusa in un exploit Excel zero-day che è stato inviato in una e-mail molto semplice contenente un allegato in formato .xls. Questa minaccia malware viene attivamente aggiornata e sviluppata. La backdoor di Poison Ivy utilizza un'interfaccia grafica che rende la backdoor di Poison Ivy l'ideale per un hacker inesperto. I ricercatori di sicurezza ESG raccomandano vivamente di rimuovere la backdoor di Poison Ivy con un programma anti-malware aggiornato.

Sommario

Come un hacker può usare la backdoor di Poison Ivy

La backdoor di Poison Ivy è estremamente pericolosa perché offre all'hacker il controllo quasi totale sul computer infetto. Questo controllo è anche facile da gestire grazie all'interfaccia utente grafica di Poison Ivy. Di seguito, i ricercatori sulla sicurezza ESG hanno elencato alcuni degli usi comuni della backdoor di Poison Ivy:

- Gli hacker possono utilizzare la backdoor di Poison Ivy per rinominare, eliminare o eseguire qualsiasi file sul computer infetto. Un hacker può anche utilizzare la backdoor di Poison Ivy per caricare o scaricare qualsiasi file dal computer della vittima. Questa seconda funzionalità viene solitamente utilizzata per installare malware aggiuntivo sul computer infetto, come un software bot, un rootkit o un offuscatore, per rendere problematico il rilevamento della backdoor di Poison Ivy.

- Gli hacker possono utilizzare la backdoor di Poison Ivy per visualizzare e modificare il registro di Windows e le impostazioni di sistema. Questo può essere utilizzato per causare danni irreparabili a un computer infetto o per eseguire un numero qualsiasi di operazioni dannose.

- Un hacker che utilizza la backdoor di Poison Ivy può visualizzare, avviare e interrompere processi e servizi di file a piacimento.

- Un hacker che utilizza la backdoor Poison Ivy può monitorare o terminare tutte le connessioni di rete o il traffico Internet.

- La backdoor di Poison Ivy può essere utilizzata per visualizzare tutti i dispositivi installati sul computer infetto e in alcuni casi anche per disabilitarli o controllarli da remoto.

Esistono alcune versioni della backdoor di Poison Ivy che sono state adattate per rubare informazioni personali. Questo di solito viene fatto registrando schermate o utilizzando il microfono o la fotocamera del computer infetto per acquisire video o audio. Queste varianti spesso includono un keylogger e cercheranno di accedere a password e altre informazioni simili.

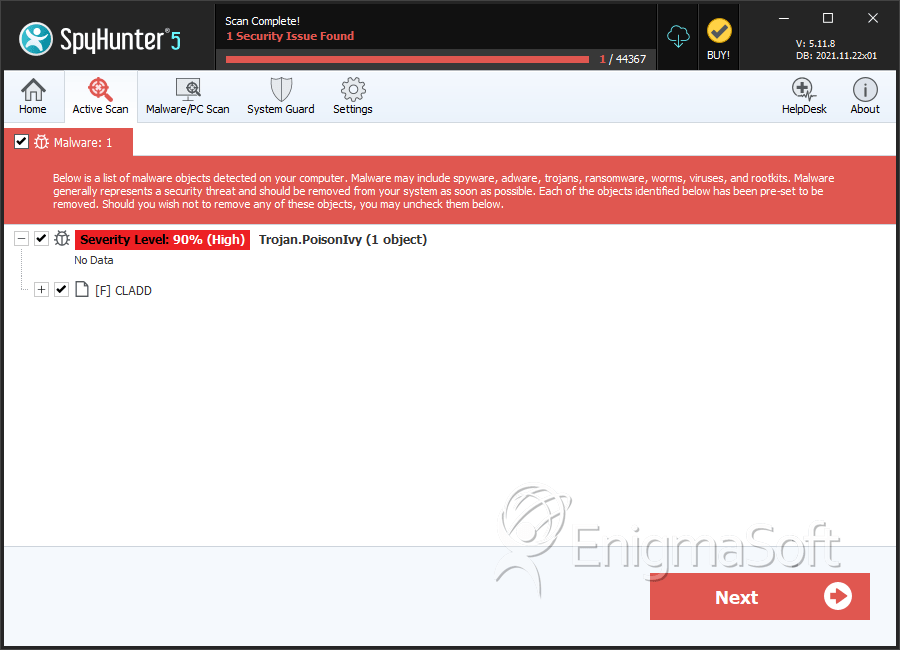

SpyHunter rileva e rimuove Edera velenosa

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |