اللبلاب السام

تم تسمية الباب الخلفي لـ Poison Ivy لأن الباب الخلفي Poison Ivy يخلق بابًا خلفيًا في الكمبيوتر المصاب. يساعد الباب الخلفي Poison Ivy المتسللين في الوصول إلى نظام الضحية. اكتسب الباب الخلفي Poison Ivy سمعة سيئة عندما تم استخدام الباب الخلفي Poison Ivy لاختراق RSA. تم تضمين الباب الخلفي Poison Ivy في استغلال Excel لليوم صفر الذي تم إرساله في رسالة بريد إلكتروني بسيطة للغاية تحتوي على مرفق بتنسيق xls. يتم تحديث وتطوير تهديد البرامج الضارة هذا بشكل نشط. يستخدم Poison Ivy backdoor واجهة رسومية تجعل الباب الخلفي Poison Ivy مثاليًا للقراصنة عديمي الخبرة. يوصي باحثو ESG الأمنيون بشدة بإزالة الباب الخلفي Poison Ivy باستخدام برنامج حديث لمكافحة البرامج الضارة.

جدول المحتويات

كيف يمكن للهاكر استخدام الباب الخلفي السام لبلاب

يعتبر الباب الخلفي Poison Ivy خطيرًا للغاية لأنه يمنح المتسلل سيطرة كاملة تقريبًا على الكمبيوتر المصاب. هذا التحكم سهل الإدارة أيضًا بسبب واجهة المستخدم الرسومية لـ Poison Ivy. أدناه ، قام باحثو الأمن في ESG بإدراج بعض الاستخدامات الشائعة للباب الخلفي Poison Ivy:

- يمكن للقراصنة استخدام الباب الخلفي Poison Ivy لإعادة تسمية أو حذف أو تشغيل أي ملف على الكمبيوتر المصاب. يمكن للمتسلل أيضًا استخدام الباب الخلفي Poison Ivy لتحميل أو تنزيل أي ملف من كمبيوتر الضحية. تُستخدم هذه الميزة الثانية عادةً لتثبيت برمجيات خبيثة إضافية على الكمبيوتر المصاب ، مثل برنامج الروبوت ، أو rootkit أو obfuscator ، لجعل اكتشاف Poison Ivy backdoor مشكلة.

- يمكن للقراصنة استخدام الباب الخلفي Poison Ivy لعرض وتعديل سجل Windows وإعدادات النظام. يمكن استخدام هذا لإحداث ضرر لا يمكن إصلاحه لجهاز كمبيوتر مصاب أو لإجراء أي عدد من العمليات الضارة.

- يمكن للمتسلل الذي يستخدم الباب الخلفي Poison Ivy عرض عمليات وخدمات الملفات وبدءها وإيقافها حسب الرغبة.

- يمكن للمتسلل الذي يستخدم الباب الخلفي Poison Ivy مراقبة أو إنهاء جميع اتصالات الشبكة أو حركة المرور على الإنترنت.

- يمكن استخدام الباب الخلفي Poison Ivy لعرض جميع الأجهزة المثبتة على الكمبيوتر المصاب وحتى لتعطيلها أو التحكم فيها عن بُعد في بعض الحالات.

هناك بعض إصدارات Poison Ivy backdoor التي تم تكييفها لسرقة المعلومات الشخصية. يتم ذلك عادةً عن طريق تسجيل لقطات الشاشة أو استخدام ميكروفون الكمبيوتر المصاب أو الكاميرا لالتقاط الفيديو أو الصوت. غالبًا ما تشتمل هذه المتغيرات على keylogger وستحاول الوصول إلى كلمات المرور وغيرها من المعلومات المماثلة.

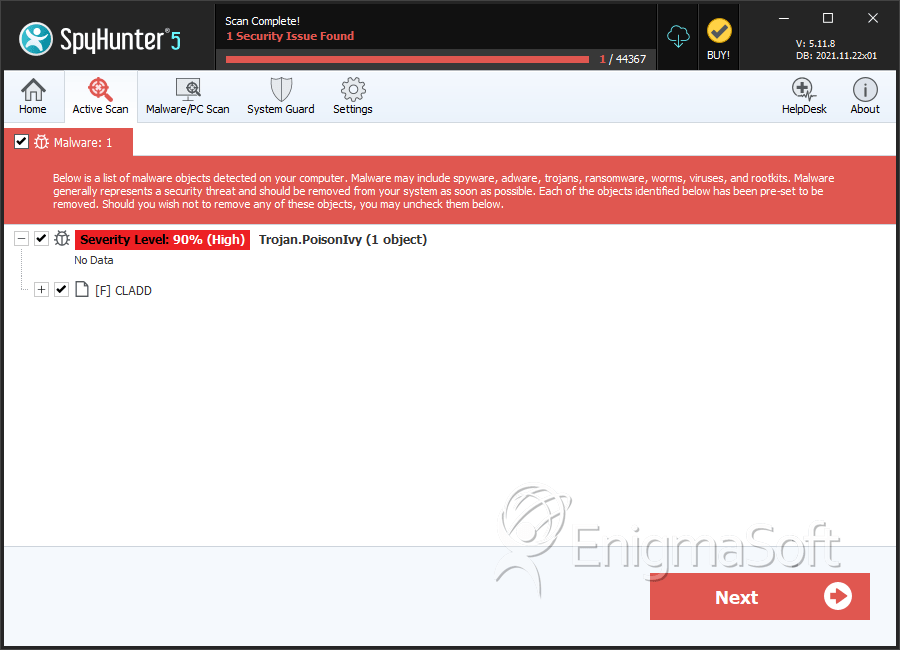

SpyHunter يكتشف ويزيل اللبلاب السام

ملف تفاصيل النظام

| # | اسم الملف | MD5 |

الاكتشافات

الاكتشافات: عدد الحالات المؤكدة والمشتبه فيها لخطر معين تم اكتشافه على أجهزة الكمبيوتر المصابة كما أبلغت عنه SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |