포이즌 아이비

Poison Ivy 백도어가 감염된 컴퓨터에 백도어를 생성하기 때문에 Poison Ivy 백도어라는 이름이 붙여졌습니다. 포이즌 아이비 백도어는 해커가 피해자의 시스템에 액세스할 수 있도록 도와줍니다. Poison Ivy 백도어는 Poison Ivy 백도어가 RSA를 해킹하는 데 사용되었을 때 악명을 얻었습니다. Poison Ivy 백도어는 .xls 형식의 첨부 파일이 포함된 매우 간단한 이메일로 전송된 제로 데이 Excel 익스플로잇에 포함되었습니다. 이 악성코드 위협은 적극적으로 업데이트되고 개발됩니다. Poison Ivy 백도어는 Poison Ivy 백도어를 경험이 없는 해커에게 이상적으로 만드는 그래픽 인터페이스를 사용합니다. ESG 보안 연구원은 최신 맬웨어 방지 프로그램으로 Poison Ivy 백도어를 제거할 것을 강력히 권장합니다.

목차

해커가 포이즌 아이비 백도어를 사용하는 방법

포이즌 아이비 백도어는 해커가 감염된 컴퓨터를 거의 완벽하게 제어할 수 있기 때문에 매우 위험합니다. 이 컨트롤은 Poison Ivy의 그래픽 사용자 인터페이스로 인해 관리하기도 쉽습니다. 아래에 ESG 보안 연구원이 포이즌 아이비 백도어의 일반적인 용도를 나열했습니다.

- 해커는 Poison Ivy 백도어를 사용하여 감염된 컴퓨터의 파일 이름을 바꾸거나 삭제하거나 실행할 수 있습니다. 해커는 포이즌 아이비 백도어를 사용하여 피해자의 컴퓨터에서 파일을 업로드하거나 다운로드할 수도 있습니다. 이 두 번째 기능은 일반적으로 봇 소프트웨어, 루트킷 또는 난독화 프로그램과 같은 감염된 컴퓨터에 추가 맬웨어를 설치하여 Poison Ivy 백도어를 탐지하는 데 문제가 되는 데 사용됩니다.

- 해커는 포이즌 아이비 백도어를 사용하여 Windows 레지스트리 및 시스템 설정을 보고 편집할 수 있습니다. 이것은 감염된 컴퓨터에 복구할 수 없는 손상을 입히거나 악의적인 작업을 수행하는 데 사용할 수 있습니다.

- 포이즌 아이비 백도어를 사용하는 해커는 파일 프로세스와 서비스를 마음대로 보고, 시작하고, 중지할 수 있습니다.

- Poison Ivy 백도어를 사용하는 해커는 모든 네트워크 연결 또는 인터넷 트래픽을 모니터링하거나 종료할 수 있습니다.

- Poison Ivy 백도어는 감염된 컴퓨터에 설치된 모든 장치를 확인하고 경우에 따라 원격으로 장치를 비활성화하거나 제어하는 데 사용할 수 있습니다.

개인 정보를 훔치기 위해 개조된 일부 버전의 Poison Ivy 백도어가 있습니다. 이것은 일반적으로 스크린샷을 기록하거나 감염된 컴퓨터의 마이크 또는 카메라를 사용하여 비디오 또는 오디오를 촬영하여 수행됩니다. 이러한 변종에는 종종 키로거가 포함되며 암호 및 기타 유사한 정보에 액세스하려고 시도합니다.

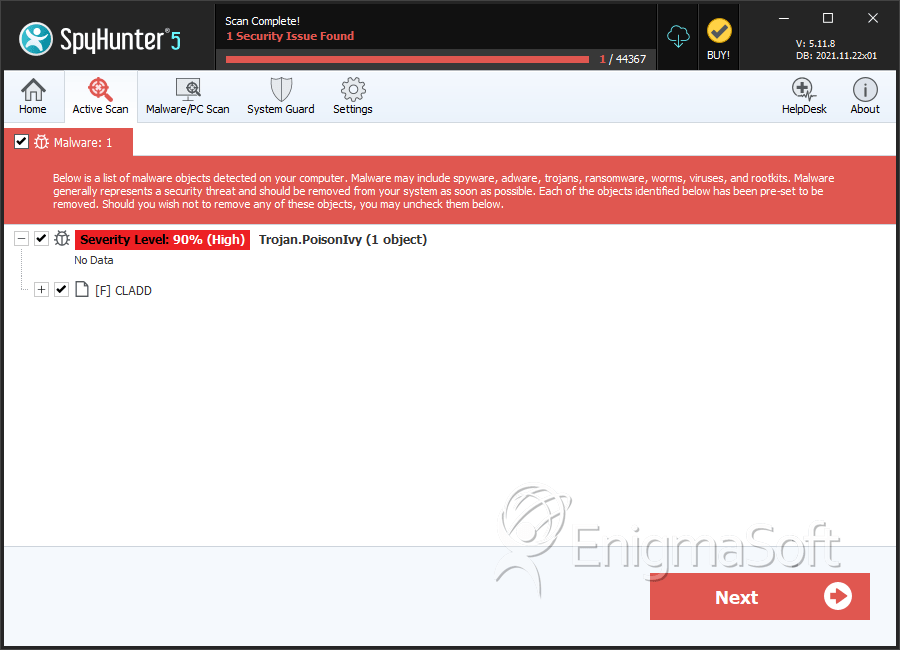

SpyHunter는 포이즌 아이비를 감지하고 제거합니다.

파일 시스템 세부 정보

| # | 파일 이름 | MD5 |

탐지

탐지: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |