Отруйний плющ

Бекдор Poison Ivy отримав назву тому, що бекдор Poison Ivy створює бекдор на зараженому комп’ютері. Бекдор Poison Ivy допомагає хакерам отримати доступ до системи своєї жертви. Бекдор Poison Ivy отримав популярність, коли бекдор Poison Ivy був використаний для злому в RSA. Бекдор Poison Ivy був включений в експлойт Excel нульового дня, який був надісланий у дуже простому електронному листі з вкладенням у форматі .xls. Ця шкідлива загроза активно оновлюється та розвивається. Бекдор Poison Ivy використовує графічний інтерфейс, який робить бекдор Poison Ivy ідеальним для недосвідченого хакера. Дослідники безпеки ESG настійно рекомендують видалити бекдор Poison Ivy за допомогою сучасної програми захисту від шкідливих програм.

Зміст

Як хакер може використовувати бекдор Poison Ivy

Бекдор Poison Ivy надзвичайно небезпечний, оскільки дає хакеру майже повний контроль над зараженим комп’ютером. Цим елементом керування також легко керувати завдяки графічному інтерфейсу користувача Poison Ivy. Нижче дослідники безпеки ESG перерахували деякі з поширених застосувань бекдору Poison Ivy:

- Хакери можуть використовувати бекдор Poison Ivy, щоб перейменувати, видалити або запустити будь-який файл на зараженому комп’ютері. Хакер також може використовувати бекдор Poison Ivy, щоб завантажити або завантажити будь-який файл з комп’ютера жертви. Ця друга функція зазвичай використовується для встановлення додаткового шкідливого програмного забезпечення на зараженому комп’ютері, такого як програмне забезпечення-бот, руткіт або обфускатор, щоб зробити виявлення бекдора Poison Ivy проблематичним.

- Хакери можуть використовувати бекдор Poison Ivy для перегляду та редагування реєстру Windows і системних налаштувань. Це може бути використано для нанесення непоправної шкоди зараженому комп’ютеру або для виконання будь-якої кількості шкідливих операцій.

- Хакер, який використовує бекдор Poison Ivy, може переглядати, ініціювати та зупиняти файлові процеси та служби за бажанням.

- Хакер, який використовує бекдор Poison Ivy, може контролювати або припиняти всі мережеві з’єднання або інтернет-трафік.

- Бекдор Poison Ivy можна використовувати для перегляду всіх пристроїв, встановлених на зараженому комп’ютері, а в деяких випадках навіть для відключення чи керування ними віддалено.

Існують деякі версії бекдора Poison Ivy, які були адаптовані для крадіжки особистої інформації. Зазвичай це робиться шляхом запису скріншотів або використання мікрофона чи камери зараженого комп’ютера для запису відео чи аудіо. Ці варіанти часто включають кейлоггер і намагатимуться отримати доступ до паролів та іншої подібної інформації.

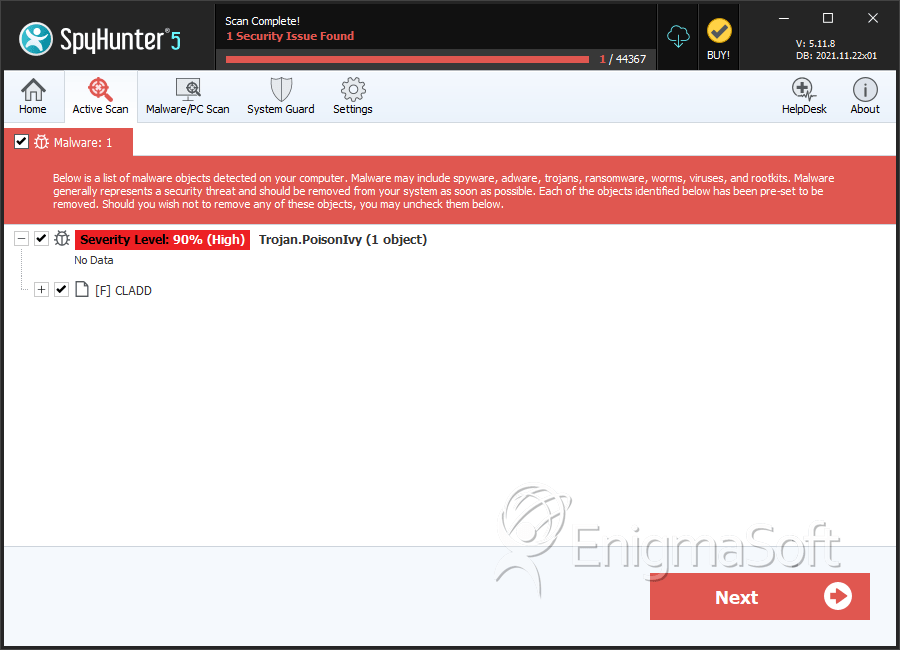

SpyHunter виявляє та видаляє Отруйний плющ

Деталі файлової системи

| # | Ім'я файлу | MD5 |

Виявлення

Виявлення: кількість підтверджених і підозрюваних випадків певної загрози, виявлених на заражених комп’ютерах, як повідомляє SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |