Heura verinosa

La porta del darrere de Poison Ivy s'anomena així perquè la porta del darrere de Poison Ivy crea una porta posterior a l'ordinador infectat. La porta posterior de Poison Ivy ajuda els pirates informàtics a accedir al sistema de la seva víctima. La porta del darrere de Poison Ivy va guanyar notorietat quan es va utilitzar la porta del darrere de Poison Ivy per piratejar la RSA. La porta del darrere de Poison Ivy es va incloure en un exploit d'Excel de dia zero que es va enviar en un correu electrònic molt senzill que contenia un fitxer adjunt en format .xls. Aquesta amenaça de programari maliciós s'actualitza i desenvolupa activament. Poison Ivy backdoor utilitza una interfície gràfica que fa que Poison Ivy backdoor sigui ideal per a un pirata informàtic sense experiència. Els investigadors de seguretat ESG recomanen eliminar la porta posterior de Poison Ivy amb un programa anti-malware actualitzat.

Taula de continguts

Com un pirata informàtic pot utilitzar la porta posterior de l'heura verinosa

La porta del darrere de Poison Ivy és extremadament perillosa perquè dóna al pirata informàtic un control gairebé total sobre l'ordinador infectat. Aquest control també és fàcil de gestionar gràcies a la interfície gràfica d'usuari de Poison Ivy. A continuació, els investigadors de seguretat ESG han enumerat alguns dels usos habituals de la porta posterior de Poison Ivy:

- Els pirates informàtics poden utilitzar la porta posterior de Poison Ivy per canviar el nom, suprimir o executar qualsevol fitxer a l'ordinador infectat. Un pirata informàtic també pot utilitzar la porta posterior de Poison Ivy per carregar o descarregar qualsevol fitxer des de l'ordinador de la víctima. Aquesta segona característica s'utilitza normalment per instal·lar programari maliciós addicional a l'ordinador infectat, com ara un programari de bot, un rootkit o un ofuscador, per fer que la detecció de la porta posterior de Poison Ivy sigui problemàtica.

- Els pirates informàtics poden utilitzar la porta posterior de Poison Ivy per veure i editar el registre de Windows i la configuració del sistema. Això es pot utilitzar per causar danys irreparables a un ordinador infectat o per realitzar qualsevol nombre d'operacions malicioses.

- Un pirata informàtic que utilitza la porta posterior de Poison Ivy pot veure, iniciar i aturar els processos i serveis de fitxers a voluntat.

- Un pirata informàtic que utilitza la porta posterior de Poison Ivy pot controlar o finalitzar totes les connexions de xarxa o el trànsit d'Internet.

- La porta posterior de Poison Ivy es pot utilitzar per veure tots els dispositius instal·lats a l'ordinador infectat i fins i tot per desactivar-los o controlar-los de forma remota en alguns casos.

Hi ha algunes versions de la porta del darrere de Poison Ivy que s'han adaptat per robar informació personal. Això es fa normalment gravant captures de pantalla o utilitzant el micròfon o la càmera de l'ordinador infectat per fer vídeo o àudio. Aquestes variants sovint inclouran un keylogger i intentaran accedir a contrasenyes i altres dades similars.

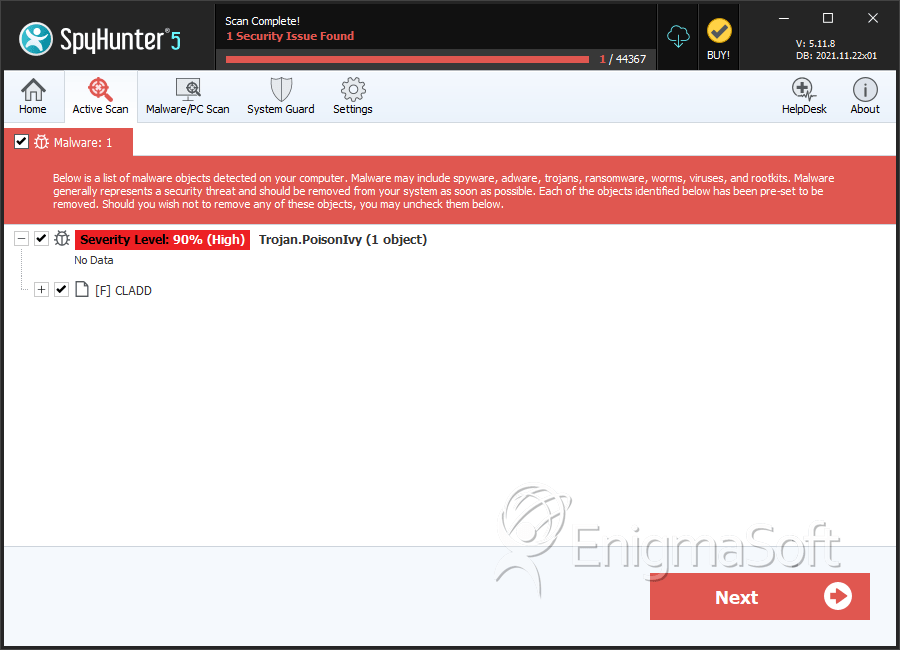

SpyHunter detecta i elimina Heura verinosa

Detalls del sistema de fitxers

| # | Nom de l'arxiu | MD5 |

Deteccions

Deteccions: el nombre de casos confirmats i sospitosos d'una amenaça determinada detectats en ordinadors infectats tal com ha informat SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |