پیچک سمی

بنابراین درب پشتی Poison Ivy به این دلیل نامگذاری شده است که درپشتی Poison Ivy یک درب پشتی را در رایانه آلوده ایجاد می کند. درپشتی Poison Ivy به هکرها کمک می کند تا به سیستم قربانی خود دسترسی پیدا کنند. درپشتی Poison Ivy زمانی که از Poison Ivy برای هک کردن RSA استفاده شد، شهرت یافت. درپشتی Poison Ivy در یک اکسپلویت روز صفر گنجانده شده بود که در یک ایمیل بسیار ساده حاوی پیوستی با فرمت xls ارسال شد. این تهدید بدافزار به طور فعال به روز و توسعه یافته است. Poison Ivy از یک رابط گرافیکی استفاده می کند که در پشتی Poison Ivy را برای یک هکر بی تجربه ایده آل می کند. محققان امنیتی ESG اکیداً توصیه میکنند که درپشتی Poison Ivy را با یک برنامه ضد بدافزار بهروز حذف کنید.

فهرست مطالب

چگونه یک هکر می تواند از Poison Ivy Backdoor استفاده کند

درب پشتی Poison Ivy بسیار خطرناک است زیرا تقریباً کنترل کامل رایانه آلوده را به هکر می دهد. مدیریت این کنترل به دلیل رابط کاربری گرافیکی Poison Ivy نیز آسان است. در زیر، محققان امنیتی ESG برخی از کاربردهای رایج درب پشتی Poison Ivy را فهرست کردهاند:

- هکرها می توانند از درپشتی Poison Ivy برای تغییر نام، حذف یا اجرای هر فایلی در رایانه آلوده استفاده کنند. یک هکر همچنین می تواند از درپشتی Poison Ivy برای آپلود یا دانلود هر فایلی از رایانه قربانی استفاده کند. این ویژگی دوم معمولاً برای نصب بدافزارهای اضافی بر روی رایانه آلوده استفاده میشود، مانند یک نرمافزار ربات، یک روت کیت یا یک مبهمکننده، تا شناسایی درب پشتی Poison Ivy مشکلساز شود.

- هکرها می توانند از Poison Ivy برای مشاهده و ویرایش رجیستری ویندوز و تنظیمات سیستم استفاده کنند. این می تواند برای ایجاد صدمات جبران ناپذیر به رایانه آلوده یا انجام هر تعداد عملیات مخرب استفاده شود.

- هکری که از درپشتی Poison Ivy استفاده میکند، میتواند فرآیندها و سرویسهای فایل را مشاهده، شروع و متوقف کند.

- هکری که از درپشتی Poison Ivy استفاده می کند می تواند تمام اتصالات شبکه یا ترافیک اینترنت را کنترل یا خاتمه دهد.

- درب پشتی Poison Ivy را می توان برای مشاهده تمام دستگاه های نصب شده بر روی رایانه آلوده و حتی برای غیرفعال کردن یا کنترل از راه دور در برخی موارد استفاده کرد.

نسخههایی از Poison Ivy وجود دارد که برای سرقت اطلاعات شخصی اقتباس شدهاند. این کار معمولاً با ضبط اسکرین شات یا استفاده از میکروفون یا دوربین رایانه آلوده برای گرفتن فیلم یا صدا انجام می شود. این انواع اغلب شامل یک کی لاگر هستند و سعی می کنند به رمزهای عبور و سایر اطلاعات مشابه دسترسی پیدا کنند.

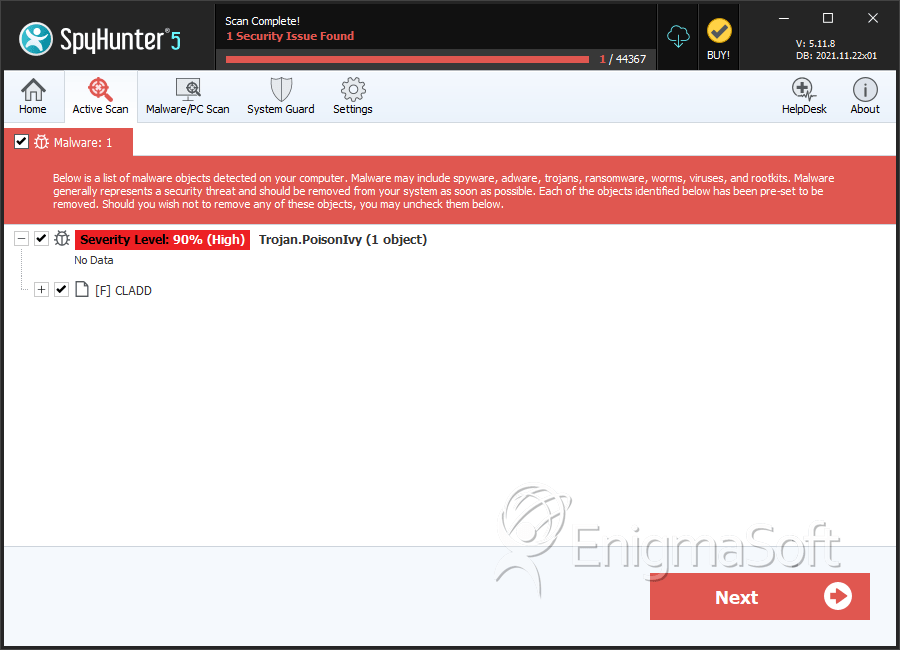

SpyHunter پیچک سمی را شناسایی و حذف می کند

جزئیات سیستم فایل

| # | نام فایل | MD5 |

تشخیص ها

تشخیص ها: تعداد موارد تایید شده و مشکوک از یک تهدید خاص که بر روی رایانه های آلوده شناسایی شده است که توسط SpyHunter گزارش شده است.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |