Racun Ivy

Oleh itu, pintu belakang Poison Ivy dinamakan kerana pintu belakang Poison Ivy mencipta pintu belakang ke dalam komputer yang dijangkiti. Pintu belakang Poison Ivy membantu penggodam mendapatkan akses kepada sistem mangsa mereka. Pintu belakang Poison Ivy menjadi terkenal apabila pintu belakang Poison Ivy digunakan untuk menggodam RSA. Pintu belakang Poison Ivy disertakan dalam eksploit Excel sifar hari yang dihantar dalam e-mel yang sangat mudah yang mengandungi lampiran dalam format .xls. Ancaman perisian hasad ini dikemas kini dan dibangunkan secara aktif. Pintu belakang Poison Ivy menggunakan antara muka grafik yang menjadikan pintu belakang Poison Ivy sesuai untuk penggodam yang tidak berpengalaman. Penyelidik keselamatan ESG amat mengesyorkan mengalih keluar pintu belakang Poison Ivy dengan program anti perisian hasad yang terkini.

Isi kandungan

Bagaimana Penggodam Boleh Menggunakan Pintu Belakang Poison Ivy

Pintu belakang Poison Ivy amat berbahaya kerana ia memberikan penggodam kawalan hampir sepenuhnya ke atas komputer yang dijangkiti. Kawalan ini juga mudah diurus kerana antara muka pengguna grafik Poison Ivy. Di bawah, penyelidik keselamatan ESG telah menyenaraikan beberapa kegunaan biasa untuk pintu belakang Poison Ivy:

- Penggodam boleh menggunakan pintu belakang Poison Ivy untuk menamakan semula, memadam atau menjalankan sebarang fail pada komputer yang dijangkiti. Penggodam juga boleh menggunakan pintu belakang Poison Ivy untuk memuat naik atau memuat turun sebarang fail daripada komputer mangsa. Ciri kedua ini biasanya digunakan untuk memasang perisian hasad tambahan pada komputer yang dijangkiti, seperti perisian bot, rootkit atau obfuscator, untuk menjadikan pengesanan pintu belakang Poison Ivy bermasalah.

- Penggodam boleh menggunakan pintu belakang Poison Ivy untuk melihat dan mengedit Windows Registry dan tetapan sistem. Ini boleh digunakan untuk menyebabkan kerosakan yang tidak boleh diperbaiki pada komputer yang dijangkiti atau untuk melakukan sebarang operasi berniat jahat.

- Penggodam yang menggunakan pintu belakang Poison Ivy boleh melihat, memulakan dan menghentikan proses dan perkhidmatan fail sesuka hati.

- Penggodam yang menggunakan pintu belakang Poison Ivy boleh memantau atau menamatkan semua sambungan rangkaian atau trafik Internet.

- Pintu belakang Poison Ivy boleh digunakan untuk melihat semua peranti yang dipasang pada komputer yang dijangkiti dan juga untuk melumpuhkan atau mengawalnya dari jauh dalam beberapa kes.

Terdapat beberapa versi pintu belakang Poison Ivy yang telah disesuaikan untuk mencuri maklumat peribadi. Ini biasanya dilakukan dengan merakam tangkapan skrin atau menggunakan mikrofon atau kamera komputer yang dijangkiti untuk mengambil video atau audio. Varian ini selalunya akan menyertakan keylogger dan akan cuba mengakses kata laluan dan maklumat lain yang serupa.

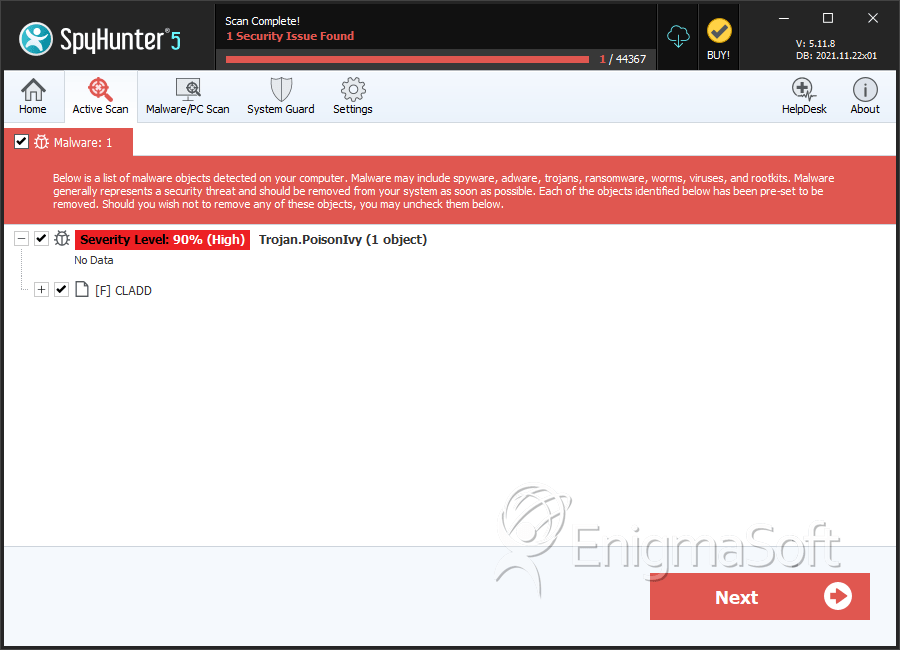

SpyHunter Mengesan & Membuang Racun Ivy

Butiran Sistem Fail

| # | Nama fail | MD5 |

Pengesanan

Pengesanan: Bilangan kes yang disahkan dan disyaki bagi ancaman tertentu yang dikesan pada komputer yang dijangkiti seperti yang dilaporkan oleh SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |