Trojan.TrickBot

Scorekort för hot

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards är utvärderingsrapporter för olika skadliga hot som har samlats in och analyserats av vårt forskarteam. EnigmaSoft Threat Scorecards utvärderar och rangordnar hot med hjälp av flera mätvärden inklusive verkliga och potentiella riskfaktorer, trender, frekvens, prevalens och persistens. EnigmaSoft Threat Scorecards uppdateras regelbundet baserat på våra forskningsdata och mätvärden och är användbara för ett brett spektrum av datoranvändare, från slutanvändare som söker lösningar för att ta bort skadlig programvara från sina system till säkerhetsexperter som analyserar hot.

EnigmaSoft Threat Scorecards visar en mängd användbar information, inklusive:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Allvarlighetsnivå: Den fastställda svårighetsgraden för ett objekt, representerad numeriskt, baserat på vår riskmodelleringsprocess och forskning, som förklaras i våra hotbedömningskriterier .

Infekterade datorer: Antalet bekräftade och misstänkta fall av ett visst hot som upptäckts på infekterade datorer som rapporterats av SpyHunter.

Se även Kriterier för hotbedömning .

| Popularity Rank: | 4,470 |

| Hotnivå: | 80 % (Hög) |

| Infekterade datorer: | 30,087 |

| Först sett: | October 17, 2016 |

| Senast sedd: | October 24, 2025 |

| Operativsystem som påverkas: | Windows |

Trojan.TrickBot, en banktrojan, verkar vara en efterträdare till Dyre, en välkänd banktrojan som redan var ansvarig för många attacker runt om i världen. Det finns verkligen en koppling mellan båda trojanerna. Dessa hot utvecklas ständigt och får nya funktioner när de försvarar mot nya säkerhetsåtgärder som genomförs av PC-säkerhetsforskare. Dyre , även känd som Dyreza, verkar ha utvecklats till Trojan.TrickBot, en nyare banktrojan.

Trojan.TrickBot, en banktrojan, verkar vara en efterträdare till Dyre, en välkänd banktrojan som redan var ansvarig för många attacker runt om i världen. Det finns verkligen en koppling mellan båda trojanerna. Dessa hot utvecklas ständigt och får nya funktioner när de försvarar mot nya säkerhetsåtgärder som genomförs av PC-säkerhetsforskare. Dyre , även känd som Dyreza, verkar ha utvecklats till Trojan.TrickBot, en nyare banktrojan.

Den här veckan i skadlig programvara Avsnitt 20 Del 2: Bazar skadlig programvara kopplad till Trickbot Banking Trojan-kampanjer för att stjäla personuppgifter

Trojan.TrickBot dök upp för första gången i oktober 2016 och då attackerade den bara banker i Australien. Från och med april 2017 har även attacker mot ledande banker i Storbritannien, USA, Schweiz, Tyskland, Kanada, Nya Zeeland, Frankrike och Irland rapporterats. Andra namn som denna Trojan är känd under inkluderar TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e, etc. En av de nyare versionerna av skadlig programvara har uppdaterats för att rikta sig mot kryptowallets efter att kryptomining blev populärt i slutet av 2017. Också under 2017 blev författarna till banktrojanen lade till en självspridande komponent i sin kod som gjorde skadlig programvara kapabel att sprida sig själv. Uppenbarligen var målet att infektera så många datorer som möjligt och till och med hela nätverk med Trojan.TrickBot. År 2018 dök Trojan.TrickBot igen med ett ännu bredare utbud av funktioner.

Innehållsförteckning

TrickBot gillar att samarbeta med andra hot mot skadlig programvara

I januari 2019 upptäckte forskare en aktiv kampanj med Ryuk-ransomware där riktade offer tidigare attackerades av Emotet och TrickBot. Det finns bevis för att cyberbrottslingar först levererade Emotet via skräppostmeddelanden och olika socialtekniska tekniker. I det schemat användes en dator infekterad med Emotet för att distribuera TrickBot, som i sin tur stal känslig information från det som hjälpte angriparna att ta reda på om offret är ett lämpligt branschmål. I så fall skulle de distribuera Ryuk-ransomware till företagets nätverk. Tidigare, i maj 2018, samarbetade TrickBot också med en annan banktrojan-IcedID.

TrickBot sprider sig vanligtvis över skadade e-postbilagor förklädda som ett Microsoft Office-dokument med aktiverade makron. När filen öppnas kör de skadliga skripten och laddar ned skadlig kod. TrickBots senaste versioner från början av 2019 levereras via skräppost per säsongstema som låtsas komma från ett stort finansiellt konsultföretag. E-postmeddelandena lockar användare med skatterelaterat innehåll och lovar hjälp med vissa amerikanska skattefrågor. Men när det väl öppnats släppte Microsoft Excel-kalkylbladet till e-postmeddelandet TrickBot på användarens dator.

En kort analys av Trojan.TrickBots föregångare, Dyre Trojan

Dyre Trojan , som är associerad med ett omfattande botnet bestående av hundratusentals infekterade datorer, attackerade tiotusentals datorer runt om i världen i november 2015. Mer än tusen banker och finansinstitut kan ha blivit komprometterade av Dyre. Detta hots aktiviteter upphörde i november 2015, vilket sammanföll med razzia på kontor för ett ryskt företag som var en del av den konstnärsgrupp som ansvarade för Dyre. Tyvärr verkar det som om någon som deltog i utvecklingen av Dyre 2015 nu kan delta i utvecklingen av Trojan.TrickBot.

Övervakning av utvecklingen av Trojan.TrickBot

Trojan.TrickBot upptäcktes först i september 2016 i en hotkampanj riktad till datoranvändare i Australien. Några av de australiska finansinstituten som drabbats inkluderar NAB, St. George, Westpac och ANZ. De första Trojan.TrickBot-attackerna involverade en samlarmodul. Nyare prover av Trojan.TrickBot inkluderar också webbinjektioner i deras attack och verkar fortfarande testas.

Det finns flera anledningar till varför PC-säkerhetsanalytiker misstänker att det finns en stark koppling mellan Trojan.TrickBot och Dyre. Lastaren som är involverad i de flesta attacker är mycket lika. När du väl har avkodat hoten blir likheterna mycket uppenbara. Detta innebär att många av de konstnärer som var ansvariga för utvecklingen och implementeringen av Dyre verkar ha blivit aktiva igen, undkommit gripande och återupptagit aktiviteter ett år efter Dyre-attackerna. Trojan.TrickBot verkar vara en omskriven version av Dyre, som håller många av samma funktioner men skrivna på ett annat sätt. Jämfört med Dyre finns det en stor mängd kod i C ++ i Trojan.TrickBot-implementeringen. Trojan.TrickBot utnyttjar Microsofts CryptoAPI snarare än att ha inbyggda funktioner för motsvarande krypteringsoperationer. Följande är skillnaderna mellan Trojan.TrickBot och Dyre:

- Trojan.TrickBot kör inte kommandon direkt utan interagerar istället med Aktivitetsschemaläggaren med COM för att bibehålla uthållighet på den infekterade datorn.

- I stället för att använda en inbyggd SHA256 hashing-rutin eller en AES-rutin använder Trojan.TrickBot Microsoft Crypto API.

- Medan Dyre skrevs mest med programmeringsspråket C, använder Trojan.TrickBot en större del av C ++ för sin kod.

- Förutom att attackera stora internationella banker kan Trojan.TrickBot också stjäla från Bitcoin-plånböcker.

- TrojanTrickBot har kapacitet att skörda e-postmeddelanden och inloggningsuppgifter genom Mimikatz-verktyget.

- Nya funktioner läggs också ständigt till Trojan.TrickBot.

Dessa skillnader tycks dock indikera att det finns ett tydligt samband mellan Dyre och Trojan.TrickBot, men att Trojan.TrickBot faktiskt representerar ett mer avancerat utvecklingsstadium för det tidigare hotet. Trojan.TrickBot laddas med hjälp av hot loader 'TrickLoader', som har associerats med flera andra hot, inklusive Pushdo , Cutwail och Vawtrak . I synnerhet Cutwail har också associerats med Dyre-hotet, vilket gör det troligt att de konstnärer som är ansvariga för Trojan.TrickBot försöker återuppbygga de stora möjligheter som de åtnjöt med sin tidigare attack.

Operativa detaljer

Trojan.TrickBot är ett allvarligt hot för användarnas integritet eftersom dess huvudsyfte är att stjäla användarinloggningsuppgifter för webbbankwebbplatser, Paypal-konton, kryptovalutaplånböcker och andra finansiella och personliga konton. Skadlig programvara använder två tekniker för att lura sina offer att tillhandahålla informationen. Den första tekniken kallas statisk injektion och den består i att ersätta inloggningssidan på den legitima bankwebbplatsen med en falsk som kopierar den exakt. Den andra metoden kallas dynamisk injektion och det innebär att kapa offrets webbläsare och omdirigera den till en server som styrs av operatörerna av skadlig programvara varje gång användaren anger en URL som tillhör en riktad bankwebbplats. I båda fallen fångas inloggningsuppgifterna in av användaren och skickas till Trojan.TrickBot-operatörerna respektive kan missbrukas för att begå ekonomiskt bedrägeri.

Trojan.TrickBot levereras i flera olika moduler och en konfigurationsfil. Var och en av modulerna uppfyller en specifik uppgift, som att säkerställa skadlig programvarors spridning och uthållighet, stjäla referenser och så vidare. För att undvika upptäckt injiceras de skadliga modulerna i legitima processer, inklusive svchost. TrickBot försöker också inaktivera och ta bort Windows Defender som en annan åtgärd för att minska risken för att upptäckas.

Trojan.TrickBots installationsmapp finns i C: \ user \ AppData \ Roaming \% Name%, varigenom "% Name%" beror på den specifika versionen av skadlig programvara. Det finns också en kopia av TrickBot med ett något annat namn i samma mapp, samt en inställningar.ini-fil och en datamapp. TrickBot säkerställer dess uthållighet genom att skapa en schemalagd uppgift och en tjänst. Namnet på uppgiften beror på varianten av skadlig kod, den kan till exempel kallas "NetvalTask". Registreringsposten genereras slumpmässigt och ligger under servicekupan, till exempel \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath. Operatörerna av Trojan.TrickBot ställer in Command & Control-servrarna som skadlig programvara kommunicerar med på hackade trådlösa routrar.

Nyare versioner av TrickBot kommer med förbättrade funktioner

I november 2018 släppte uppdaterade versioner av Trojan.TrickBot marknaden för skadlig programvara och demonstrerade mer avancerade funktioner. Bland dessa är den skärmlåsningsfunktion som observerats i vissa versioner av skadlig programvara som förekommer under flera månader före november 2018. Vissa forskare trodde vid den tiden att malwareförfattarna genom denna nya komponent siktade på att hålla offren för lösen om Trojan var kan inte exfiltrera några bankuppgifter från den infekterade datorn. Förbättrad kapacitet för att undvika upptäckt har också lagts till runt november 2018. Ändå lades en ännu farligare funktion till Trojan.TrickBot-arsenalen vid den tiden genom en ny lösenordsfångande modul som heter "pwgrab" - skadlig kod var inte längre intresserad av besöks endast av användarwebbplatserna, men det kunde också kapa populära applikationer och stjäla sparade lösenord därifrån. Bortsett från det började TrickBot också att skörda surfning och systemdata, som cookies, söktermer, historik, CPU-information, körprocesser och så vidare. Dessutom fick Trojan möjligheten att uppdatera sig själv en gång installerad på en maskin, vilket innebär att en infekterad dator alltid kommer att ha den senaste versionen av TrickBot oavsett när den första infektionen ägde rum.

Ytterligare en ny version av Trojan.TrickBot upptäcktes av Trend Micro-forskare i januari 2019. Denna nya variant lade till tre nya funktioner till TrickBots lösenordsstöldmodul, utformad för att rikta sig mot Virtual Network Computing (VNC), PuTTY och Remote Desktop Protocol (RDP) plattformar. TrickBots pwgrab-modul fångar VNC-referenser genom att leta efter filer som innehåller ".vnc.lnk" i deras namn inom "% APPDATA% \ Microsoft \ Windows \ Recent", "% USERPROFILE% \ Documents" och "% USERPROFILE% \" Nedladdningsmappar. För att få tag i PuTTY- och RDP-referenser tittar TrickBot i registernyckeln Software \ SimonTatham \ Putty \ Sessions och använder "CredEnumerateA API" för att identifiera och stjäla sparade lösenord. För att identifiera användarnamn, värdnamn och lösenord som sparats per RDP-referens, analyserar skadlig programvara strängen "target = TERMSRV." TrickBot laddar ner en konfigurationsfil med namnet "dpost" från operatörens Command & Control-server och använder ett POST-kommando som är inställt för att exfiltrera VNC-, PuTTY- och RDP-referenser som samlats in från de infekterade enheterna.

I januari 2019 upptäckte forskare också att TrickBot också fungerar som Access-as-a-Service för andra aktörer - när den en gång infekterar en maskin förvandlas den till en bot och skapar omvända skal, så att andra skadliga programoperatörer kan komma åt det infekterade nätverket och släppa sina egna skadliga nyttolaster.

Förhindra Trojan.TrickBot-attacker

Det bästa sättet att förhindra Trojan.TrickBot-attacker är att se till att din dator är skyddad med ett pålitligt, fullständigt uppdaterat anti-malware-program. Nätbankslösenord bör vara starka och en autentisering i två steg bör genomföras. Var försiktig när du hanterar dina bankkonton på nätet, undvik dessa åtgärder på okända datorer och skanna din dator regelbundet efter hot med en uppdaterad säkerhetsapplikation.

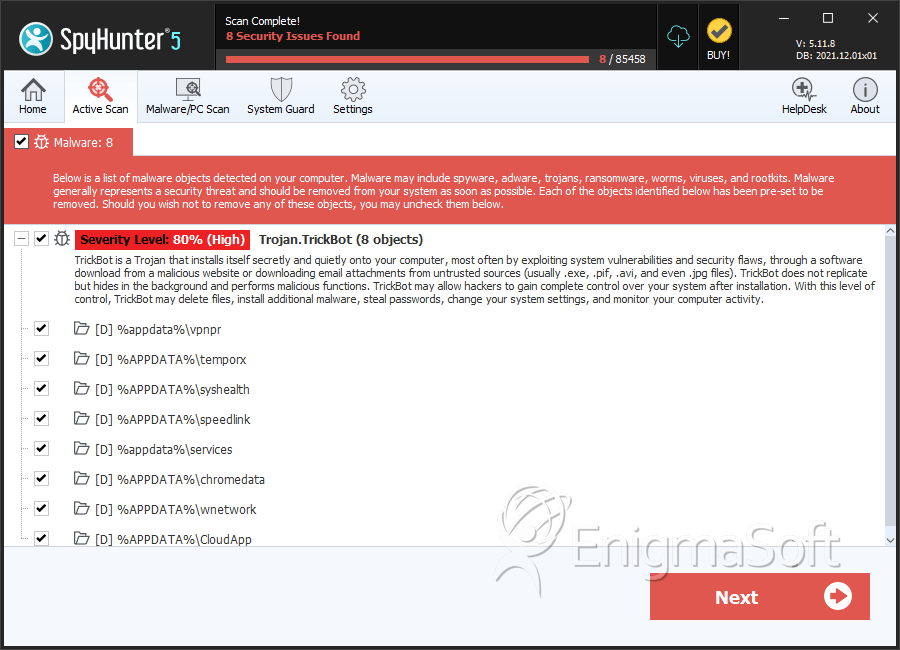

SpyHunter upptäcker och tar bort Trojan.TrickBot

Filsysteminformation

| # | Filnamn | MD5 |

Detektioner

Detektioner: Antalet bekräftade och misstänkta fall av ett särskilt hot som upptäckts på infekterade datorer enligt rapporter från SpyHunter.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Registerinformation

Kataloger

Trojan.TrickBot kan skapa följande katalog eller kataloger:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |