Trojan.TrickBot

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Popularity Rank: | 4,470 |

| Dreigingsniveau: | 80 % (Hoog) |

| Geïnfecteerde computers: | 30,087 |

| Eerst gezien: | October 17, 2016 |

| Laatst gezien: | October 24, 2025 |

| Beïnvloede besturingssystemen: | Windows |

Trojan.TrickBot, een banktrojan, lijkt een opvolger te zijn van Dyre, een bekende banktrojan die al verantwoordelijk was voor talloze aanvallen over de hele wereld. Er is zeker een verband tussen beide Trojaanse paarden. Deze bedreigingen evolueren voortdurend en krijgen nieuwe functies als verdediging tegen nieuwe beveiligingsmaatregelen die zijn geïmplementeerd door pc-beveiligingsonderzoekers. Dyre , ook bekend als Dyreza, lijkt te zijn geëvolueerd naar Trojan.TrickBot, een nieuwere banktrojan.

Trojan.TrickBot, een banktrojan, lijkt een opvolger te zijn van Dyre, een bekende banktrojan die al verantwoordelijk was voor talloze aanvallen over de hele wereld. Er is zeker een verband tussen beide Trojaanse paarden. Deze bedreigingen evolueren voortdurend en krijgen nieuwe functies als verdediging tegen nieuwe beveiligingsmaatregelen die zijn geïmplementeerd door pc-beveiligingsonderzoekers. Dyre , ook bekend als Dyreza, lijkt te zijn geëvolueerd naar Trojan.TrickBot, een nieuwere banktrojan.

Deze week in Malware Aflevering 20 Deel 2: Bazar Malware gekoppeld aan Trickbot Banking Trojaanse campagnes om persoonlijke gegevens te stelen

Trojan.TrickBot verscheen voor het eerst in oktober 2016 en viel toen alleen banken in Australië aan. Vanaf april 2017 zijn ook aanvallen op toonaangevende banken in het VK, de VS, Zwitserland, Duitsland, Canada, Nieuw-Zeeland, Frankrijk en Ierland gemeld. Andere namen waaronder deze Trojan bekend is, zijn TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e, enz. Een van de nieuwere versies van de malware is bijgewerkt om zich op cryptowallets te richten nadat cryptomining eind 2017 populair werd. De auteurs van de banktrojan hebben een zichzelf verspreidende component aan de code toegevoegd, waardoor de malware zichzelf kon verspreiden. Het was duidelijk dat het doel was om zoveel mogelijk computers en zelfs hele netwerken te infecteren met Trojan.TrickBot. In 2018 verscheen Trojan.TrickBot opnieuw met een nog breder scala aan mogelijkheden.

Inhoudsopgave

TrickBot werkt graag samen met andere malwarebedreigingen

In januari 2019 ontdekten onderzoekers een actieve campagne van Ryuk-ransomware waarin gerichte slachtoffers eerder werden aangevallen door Emotet en TrickBot. Er zijn aanwijzingen dat cybercriminelen Emotet voor het eerst afleverden via spam-e-mails en verschillende social engineering-technieken. In dat schema werd een computer die met Emotet was geïnfecteerd, gebruikt om TrickBot te verspreiden, die op zijn beurt gevoelige informatie stal die de aanvallers hielp erachter te komen of het slachtoffer een geschikt doelwit is in de branche. Als dat zo is, dan zouden ze de Ryuk-ransomware inzetten op het netwerk van het bedrijf. Eerder, in mei 2018, werkte TrickBot ook samen met een andere bank-Trojan: IcedID.

Als TrickBot alleen werkt, verspreidt het zich doorgaans over beschadigde e-mailbijlagen die vermomd zijn als een Microsoft Office-document met ingeschakelde macro's. Wanneer het bestand wordt geopend, voeren de kwaadaardige scripts de malware uit en downloaden deze heimelijk. De nieuwste versies van TrickBot vanaf begin 2019 worden geleverd via spam-e-mails met een seizoensthema die doen alsof ze afkomstig zijn van een groot financieel adviesbureau. De e-mails lokken gebruikers met belastinggerelateerde inhoud en beloven hulp bij bepaalde Amerikaanse belastingkwesties. Eenmaal geopend, zet de Microsoft Excel-spreadsheet die bij de e-mail is gevoegd TrickBot echter neer op de computer van de gebruiker.

Een korte analyse van de voorganger van Trojan.TrickBot, de Dyre Trojan

De Dyre Trojan , die wordt geassocieerd met een uitgebreid botnet dat bestaat uit honderdduizenden geïnfecteerde computers, heeft in november 2015 tienduizenden computers over de hele wereld aangevallen. Meer dan duizend banken en financiële instellingen zijn mogelijk gecompromitteerd door Dyre. De activiteiten van deze dreiging stopten in november 2015, wat samenviel met de inval in de kantoren van een Russisch bedrijf dat deel uitmaakte van de oplichtersgroep die verantwoordelijk was voor Dyre. Helaas lijkt het erop dat iemand die in 2015 betrokken was bij de ontwikkeling van Dyre, nu deelneemt aan de ontwikkeling van Trojan.TrickBot.

Monitoring van de evolutie van de Trojan.TrickBot

Trojan.TrickBot werd voor het eerst ontdekt in september 2016 in een bedreigingscampagne gericht op computergebruikers in Australië. Enkele van de Australische financiële instellingen die werden getroffen, zijn onder meer NAB, St. George, Westpac en ANZ. Bij de eerste Trojan.TrickBot-aanvallen was één verzamelmodule betrokken. Nieuwere voorbeelden van Trojan.TrickBot bevatten ook webinjects in hun aanval, en lijken nog steeds te worden getest.

Er zijn verschillende redenen waarom pc-beveiligingsanalisten vermoeden dat er een sterke verbinding is tussen Trojan.TrickBot en Dyre. De loader die bij de meeste aanvallen is betrokken, lijkt erg op elkaar. Zodra je de bedreigingen hebt ontcijferd, worden de overeenkomsten heel duidelijk. Dit betekent dat veel van de oplichters die verantwoordelijk waren voor de ontwikkeling en implementatie van Dyre weer actief lijken te zijn, ontsnapt aan arrestatie en hervatting van de activiteiten een jaar na de Dyre-aanslagen. Trojan.TrickBot lijkt een herschreven versie van Dyre te zijn, met veel van dezelfde functies, maar op een andere manier geschreven. In vergelijking met Dyre is er een grote hoeveelheid code in C ++ in de implementatie van Trojan.TrickBot. Trojan.TrickBot maakt gebruik van de CryptoAPI van Microsoft in plaats van ingebouwde functies te hebben voor de bijbehorende coderingsbewerkingen. Hieronder volgen de verschillen tussen Trojan.TrickBot en Dyre:

- Trojan.TrickBot voert opdrachten niet rechtstreeks uit, maar werkt in plaats daarvan samen met de taakplanner met behulp van COM om persistentie op de geïnfecteerde computer te behouden.

- In plaats van een ingebouwde SHA256-hash-routine of een AES-routine te gebruiken, gebruikt Trojan.TrickBot de Microsoft Crypto API.

- Terwijl Dyre voornamelijk werd geschreven met de programmeertaal C, gebruikt Trojan.TrickBot een groter deel van C ++ voor zijn code.

- Naast het aanvallen van grote internationale banken, kan Trojan.TrickBot ook stelen van Bitcoin-portefeuilles.

- TrojanTrickBot heeft de mogelijkheid om e-mails en inloggegevens te verzamelen via de Mimikatz-tool.

- Er worden ook voortdurend nieuwe functies toegevoegd aan Trojan.TrickBot.

Deze verschillen lijken er echter op te wijzen dat er een duidelijke relatie bestaat tussen Dyre en Trojan.TrickBot, maar dat Trojan.TrickBot feitelijk een verder gevorderd stadium van ontwikkeling van de eerdere dreiging vertegenwoordigt. Trojan.TrickBot wordt geladen met behulp van de dreigingslader 'TrickLoader', die in verband is gebracht met verschillende andere dreigingen, waaronder Pushdo , Cutwail en Vawtrak . Met name Cutwail is ook in verband gebracht met de Dyre-dreiging, waardoor het waarschijnlijk is dat de oplichters die verantwoordelijk zijn voor Trojan.TrickBot proberen de enorme mogelijkheden die ze genoten met hun vorige aanval opnieuw op te bouwen.

Operationele details

Trojan.TrickBot vormt een ernstige bedreiging voor de privacy van gebruikers, aangezien het belangrijkste doel is om inloggegevens van gebruikers te stelen voor websites voor internetbankieren, Paypal-accounts, cryptocurrency-portefeuilles en andere financiële en persoonlijke accounts. De malware gebruikt twee technieken om zijn slachtoffers te misleiden om de gegevens te verstrekken. De eerste techniek wordt statische injectie genoemd en bestaat uit het vervangen van de inlogpagina van de legitieme bankwebsite door een neppagina die deze exact kopieert. De tweede methode wordt dynamische injectie genoemd en omvat het kapen van de browser van het slachtoffer en het omleiden naar een server die wordt beheerd door de beheerders van de malware, elke keer dat de gebruiker een URL invoert die bij een gerichte bankwebsite hoort. In beide gevallen worden de inloggegevens die door de gebruiker zijn ingevoerd, opgevangen en naar de exploitanten van Trojan.TrickBot verzonden, en kunnen respectievelijk worden misbruikt om financiële fraude te plegen.

Trojan.TrickBot wordt geleverd in verschillende modules en een configuratiebestand. Elk van de modules vervult een specifieke taak, zoals het verzekeren van de verspreiding en persistentie van de malware, het stelen van inloggegevens, enzovoort. Om detectie te voorkomen, worden de kwaadaardige modules geïnjecteerd in legitieme processen, inclusief svchost. TrickBot probeert ook Windows Defender uit te schakelen en te verwijderen als een andere maatregel om de kans op detectie te verkleinen.

De installatiemap van Trojan.TrickBot bevindt zich in C: \ user \ AppData \ Roaming \% Name%, waarbij "% Name%" afhangt van de specifieke versie van de malware. Er is ook een kopie van TrickBot met een iets andere naam in dezelfde map, evenals een settings.ini-bestand en een datamap. TrickBot verzekert zijn persistentie door een geplande taak en een service te creëren. De naam van de taak is afhankelijk van de variant van de malware, bijvoorbeeld "NetvalTask". De registervermelding wordt willekeurig gegenereerd en bevindt zich onder het servicecomponent, bijvoorbeeld \ HKLM \ System \ CurrentControlSet \ Services \ {Willekeurige_naam} \ imagePath. De operators van Trojan.TrickBot hebben de Command & Control-servers opgezet waarmee de malware communiceert op gehackte draadloze routers.

Nieuwere versies van TrickBot worden geleverd met verbeterde functies

In november 2018 kwamen bijgewerkte versies van Trojan.TrickBot op de malwaremarkt, met meer geavanceerde functies. Een daarvan is de schermvergrendelingsfunctionaliteit die werd waargenomen in sommige versies van de malware die in de maanden vóór november 2018 opdoken. Sommige onderzoekers geloofden toen dat de makers van de malware via deze nieuwe component probeerden de slachtoffers voor losgeld te houden als de Trojan dat was niet in staat om bankreferenties van de geïnfecteerde computer te exfiltreren. Verbeterde mogelijkheden om detectie te voorkomen zijn ook toegevoegd rond november 2018. Toch werd op dat moment een nog gevaarlijkere functie aan het Trojan.TrickBot-arsenaal toegevoegd via een nieuwe wachtwoord-grijpmodule genaamd "pwgrab" - de malware was niet langer geïnteresseerd in de alleen bezocht door de gebruikerswebsites, maar het was ook in staat om populaire applicaties te kapen en daar opgeslagen wachtwoorden te stelen. Afgezien daarvan begon TrickBot ook met het verzamelen van browse- en systeemgegevens, zoals cookies, zoektermen, geschiedenis, CPU-informatie, actieve processen, enzovoort. Bovendien kreeg de Trojan de mogelijkheid om zichzelf bij te werken nadat het op een machine was geïnstalleerd, wat betekent dat een geïnfecteerde computer altijd de nieuwste versie van TrickBot zal hebben, ongeacht wanneer de eerste infectie plaatsvond.

Weer een nieuwe versie van Trojan.TrickBot werd in januari 2019 ontdekt door onderzoekers van Trend Micro. Deze nieuwe variant voegde drie nieuwe mogelijkheden toe aan de wachtwoordstelende module van TrickBot, ontworpen voor Virtual Network Computing (VNC), PuTTY en het Remote Desktop Protocol (RDP) platforms. De pwgrab-module van TrickBot legt VNC-inloggegevens vast door te zoeken naar bestanden met ".vnc.lnk" in hun naam binnen de "% APPDATA% \ Microsoft \ Windows \ Recent", de "% USERPROFILE% \ Documents" en de "% USERPROFILE% \ Downloads-mappen. Om PuTTY- en RDP-inloggegevens te bemachtigen, zoekt TrickBot in de registersleutel Software \ SimonTatham \ Putty \ Sessions en gebruikt "de CredEnumerateA API" om opgeslagen wachtwoorden te identificeren en te stelen. Om vervolgens de gebruikersnaam, hostnaam en wachtwoord te identificeren die zijn opgeslagen per RDP-referentie, parseert de malware de string "target = TERMSRV." TrickBot downloadt een configuratiebestand met de naam "dpost" van de Command & Control-server van de operator en gebruikt een POST-commando dat is ingesteld om de VNC-, PuTTY- en RDP-inloggegevens die zijn verzameld van de geïnfecteerde apparaten, te exfiltreren.

In januari 2019 ontdekten onderzoekers ook dat TrickBot ook fungeert als Access-as-a-Service voor andere actoren - zodra het een machine infecteert, verandert het deze in een bot en creëert het reverse shells, waardoor andere malware-operators toegang krijgen tot het geïnfecteerde netwerk. en hun eigen kwaadaardige ladingen laten vallen.

Trojan.TrickBot-aanvallen voorkomen

De beste manier om Trojan.TrickBot-aanvallen te voorkomen, is ervoor te zorgen dat uw computer wordt beschermd met een betrouwbaar, volledig bijgewerkt antimalwareprogramma. Wachtwoorden voor internetbankieren moeten sterk zijn en er moet een authenticatie in twee stappen worden geïmplementeerd. Wees voorzichtig bij het afhandelen van uw online bankrekeningen, vermijd deze bewerkingen op onbekende computers en scan uw computer regelmatig op bedreigingen met een bijgewerkte beveiligingsapplicatie.

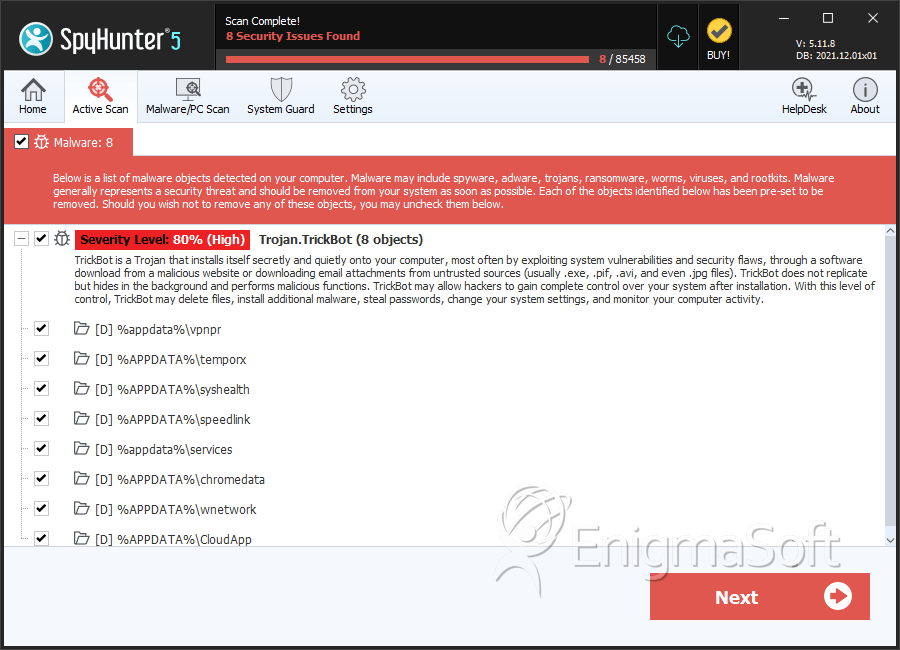

SpyHunter detecteert en verwijdert Trojan.TrickBot

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Registerdetails

Directories

Trojan.TrickBot kan de volgende map of mappen maken:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |