Trojan.TrickBot

위협 스코어카드

EnigmaSoft 위협 스코어카드

EnigmaSoft Threat Scorecard는 당사 연구팀이 수집 및 분석한 다양한 악성코드 위협에 대한 평가 보고서입니다. EnigmaSoft Threat Scorecard는 실제 및 잠재적 위험 요인, 추세, 빈도, 확산 및 지속성을 포함한 여러 메트릭을 사용하여 위협을 평가하고 순위를 지정합니다. EnigmaSoft Threat Scorecard는 당사의 연구 데이터 및 메트릭을 기반으로 정기적으로 업데이트되며 시스템에서 맬웨어를 제거하기 위한 솔루션을 찾는 최종 사용자부터 위협을 분석하는 보안 전문가에 이르기까지 광범위한 컴퓨터 사용자에게 유용합니다.

EnigmaSoft Threat Scorecard는 다음과 같은 다양한 유용한 정보를 표시합니다.

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

심각도 수준: 위협 평가 기준 에 설명된 대로 위험 모델링 프로세스 및 연구를 기반으로 숫자로 표시된 개체의 결정된 심각도 수준입니다.

감염된 컴퓨터: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

위협 평가 기준 도 참조하십시오.

| Popularity Rank: | 4,470 |

| 위협 수준: | 80 % (높은) |

| 감염된 컴퓨터: | 30,087 |

| 처음 본 것: | October 17, 2016 |

| 마지막으로 본: | October 24, 2025 |

| 영향을 받는 OS: | Windows |

뱅킹 트로이 목마 인 Trojan.TrickBot은 이미 전 세계의 수많은 공격에 책임이있는 잘 알려진 뱅킹 트로이 목마 인 Dyre의 후계자로 보입니다. 두 트로이 목마 사이에는 확실히 연결이 있습니다. 이러한 위협은 지속적으로 진화하여 PC 보안 연구원이 구현 한 새로운 보안 조치를 방어하면서 새로운 기능을 얻습니다. Dyreza 라고도 알려진 Dyre는 새로운 뱅킹 트로이 목마 인 Trojan.TrickBot으로 진화 한 것으로 보입니다.

뱅킹 트로이 목마 인 Trojan.TrickBot은 이미 전 세계의 수많은 공격에 책임이있는 잘 알려진 뱅킹 트로이 목마 인 Dyre의 후계자로 보입니다. 두 트로이 목마 사이에는 확실히 연결이 있습니다. 이러한 위협은 지속적으로 진화하여 PC 보안 연구원이 구현 한 새로운 보안 조치를 방어하면서 새로운 기능을 얻습니다. Dyreza 라고도 알려진 Dyre는 새로운 뱅킹 트로이 목마 인 Trojan.TrickBot으로 진화 한 것으로 보입니다.

이번 주 맬웨어 에피소드 20 2 부 : 개인 데이터를 도용하기 위해 Trickbot Banking 트로이 목마 캠페인에 연결된 Bazar 맬웨어

Trojan.TrickBot은 2016 년 10 월에 처음 등장했으며 그 당시에는 호주의 은행 만 공격했습니다. 2017 년 4 월부터 영국, 미국, 스위스, 독일, 캐나다, 뉴질랜드, 프랑스 및 아일랜드의 주요 은행에 대한 공격도보고되었습니다. 이 트로이 목마가 알려진 다른 이름으로는 TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e 등이 있습니다. 최신 버전의 악성 코드 중 하나는 2017 년 말 크립토 마이닝이 인기를 얻은 후 크립토 월렛을 대상으로 업데이트되었습니다. 또한 2017 년에는 뱅킹 트로이 목마의 작성자는 코드에 자체 확산 구성 요소를 추가하여 악성 코드가 자체 전파 할 수 있도록했습니다. 분명히 목표는 가능한 한 많은 컴퓨터를 감염시키고 심지어 전체 네트워크를 Trojan.TrickBot으로 감염시키는 것이 었습니다. 2018 년에 Trojan.TrickBot은 훨씬 더 광범위한 기능으로 다시 나타났습니다.

목차

TrickBot은 다른 맬웨어 위협과 협력하기를 좋아합니다

2019 년 1 월 연구원들은 표적 피해자가 이전에 Emotet과 TrickBot의 공격을받은 Ryuk 랜섬웨어의 적극적인 캠페인을 발견했습니다. 사이버 범죄자들이 스팸 이메일과 다양한 사회 공학 기법을 통해 처음으로 이모티콘 을 전달했다는 증거가 있습니다. 이 방식에서 Emotet에 감염된 컴퓨터는 TrickBot을 배포하는 데 사용되었으며, 그 결과 공격자가 피해자가 적절한 산업 표적인지 알아내는 데 도움이되는 민감한 정보를 훔쳤습니다. 그렇다면 Ryuk 랜섬웨어를 회사 네트워크에 배포합니다. 이전에는 2018 년 5 월에 TrickBot은 다른 은행 Trojan-IcedID 와도 협력했습니다.

자체적으로 작업 할 때 TrickBot은 일반적으로 매크로가 활성화 된 Microsoft Office 문서로 위장한 손상된 이메일 첨부 파일에 퍼집니다. 파일이 열리면 악성 스크립트가 실행되어 은밀하게 악성 코드를 다운로드합니다. 2019 년 초 TrickBot 최신 버전은 대규모 금융 컨설팅 회사에서 보낸 것처럼 가장하여 계절별 테마 스팸 이메일을 통해 전달됩니다. 이메일은 세금 관련 콘텐츠로 사용자를 유혹하여 특정 미국 세금 문제에 대한 도움을 약속합니다. 그러나 일단 열리면 이메일에 첨부 된 Microsoft Excel 스프레드 시트가 사용자의 컴퓨터에 TrickBot을 드롭합니다.

Trojan.TrickBot의 전신 인 Dyre Trojan에 대한 간략한 분석

수십만 대의 감염된 컴퓨터로 구성된 광범위한 봇넷과 관련된 Dyre 트로이 목마 는 2015 년 11 월에 전 세계 수만 대의 컴퓨터를 공격했습니다. 1,000 개 이상의 은행과 금융 기관이 Dyre에 의해 손상되었을 수 있습니다. 이 위협의 활동은 2015 년 11 월에 중단되었으며, 이는 Dyre를 담당하는 사기꾼 그룹의 일부인 러시아 기업의 사무실을 습격하는 것과 동시에 발생했습니다. 안타깝게도 2015 년에 Dyre 개발에 참여했던 누군가가 이제 Trojan.TrickBot 개발에 참여하고있는 것 같습니다.

Trojan.TrickBot의 진화 모니터링

Trojan.TrickBot은 2016 년 9 월 호주의 컴퓨터 사용자를 대상으로 한 위협 캠페인에서 처음 발견되었습니다. 영향을받은 호주 금융 기관 중 일부는 NAB, St. George, Westpac 및 ANZ입니다. 초기 Trojan.TrickBot 공격에는 하나의 수집기 모듈이 관련되었습니다. Trojan.TrickBot의 최신 샘플에는 공격에 webinjects도 포함되어 있으며 아직 테스트중인 것으로 보입니다.

PC 보안 분석가가 Trojan.TrickBot과 Dyre 사이에 강력한 연결이 있다고 의심하는 데에는 몇 가지 이유가 있습니다. 대부분의 공격에 관련된 로더는 매우 유사합니다. 위협을 해독하면 유사점이 매우 분명해집니다. 즉, Dyre의 개발 및 구현을 담당했던 많은 사기꾼이 다시 활동적인 것으로 보이며 Dyre 공격 1 년 후 체포를 피하고 활동을 재개합니다. Trojan.TrickBot은 Dyre의 재 작성된 버전으로 보이며 동일한 기능을 많이 유지하지만 다른 방식으로 작성되었습니다. Dyre와 비교할 때 Trojan.TrickBot 구현에는 C ++에 많은 양의 코드가 있습니다. Trojan.TrickBot은 해당 암호화 작업을위한 기본 제공 기능이 아닌 Microsoft의 CryptoAPI를 활용합니다. 다음은 Trojan.TrickBot과 Dyre의 차이점입니다.

- Trojan.TrickBot은 명령을 직접 실행하지 않고 대신 COM을 사용하여 작업 스케줄러와 상호 작용하여 감염된 컴퓨터에서 지속성을 유지합니다.

- 내장 된 SHA256 해싱 루틴이나 AES 루틴을 사용하는 대신 Trojan.TrickBot은 Microsoft Crypto API를 사용합니다.

- Dyre는 주로 프로그래밍 언어 C를 사용하여 작성되었지만 Trojan.TrickBot은 코드에 더 많은 C ++ 부분을 사용합니다.

- 대규모 국제 은행을 공격하는 것 외에도 Trojan.TrickBot은 Bitcoin 지갑에서 훔칠 수도 있습니다.

- TrojanTrickBot은 Mimikatz 도구를 통해 이메일 및 로그인 자격 증명을 수집 할 수있는 기능이 있습니다.

- Trojan.TrickBot에는 새로운 기능도 지속적으로 추가됩니다.

그러나 이러한 차이점은 Dyre와 Trojan.TrickBot 사이에 명확한 관계가 있음을 나타내는 것으로 보이지만 실제로 Trojan.TrickBot은 이전 위협의 개발 단계에서 더 발전된 단계를 나타냅니다. Trojan.TrickBot는 다음과 같은 여러 가지 다른 위협과 관련 된 위협 로더 'TrickLoader,'사용하여로드 Pushdo , Cutwail 및 Vawtrak을 . 특히 Cutwail은 Dyre 위협과도 연관되어 Trojan.TrickBot을 담당하는 사기꾼이 이전 공격에서 즐겼던 방대한 기능을 재 구축하려고 시도하고있을 가능성이 높습니다.

운영 세부 사항

Trojan.TrickBot은 온라인 뱅킹 웹 사이트, Paypal 계정, 암호 화폐 지갑 및 기타 금융 및 개인 계정에 대한 사용자 로그인 자격 증명을 훔치는 것이 주 목적이므로 사용자 개인 정보에 대한 심각한 위협입니다. 악성 코드는 두 가지 기술을 사용하여 피해자를 속여 데이터를 제공합니다. 첫 번째 기술은 정적 주입이라고하며 합법적 인 은행 웹 사이트의 로그인 페이지를 정확히 복사하는 가짜 웹 사이트로 대체하는 것으로 구성됩니다. 두 번째 방법은 동적 주입 (Dynamic Injection)이라고하며, 사용자가 대상 은행 웹 사이트에 속한 URL을 입력 할 때마다 피해자의 브라우저를 가로 채서 악성 코드 운영자가 제어하는 서버로 리디렉션하는 것입니다. 두 경우 모두 사용자가 입력 한 로그인 데이터가 캡처되어 Trojan.TrickBot 운영자에게 전송되며, 각각 금융 사기를 저지르는 데 악용 될 수 있습니다.

Trojan.TrickBot은 여러 모듈과 구성 파일로 제공됩니다. 각 모듈은 맬웨어의 전파 및 지속성 확인, 자격 증명 도용 등과 같은 특정 작업을 수행합니다. 탐지를 피하기 위해 악성 모듈은 svchost를 포함한 합법적 인 프로세스에 삽입됩니다. 또한 TrickBot은 탐지 가능성을 줄이기위한 또 다른 방법으로 Windows Defender를 비활성화하고 삭제하려고 시도합니다.

Trojan.TrickBot의 설치 폴더는 C : \ user \ AppData \ Roaming \ % Name %에 있으며, "% Name %"은 특정 버전의 맬웨어에 따라 다릅니다. 동일한 폴더에 약간 다른 이름의 TrickBot 사본과 settings.ini 파일 및 데이터 폴더도 있습니다. TrickBot은 예약 된 작업과 서비스를 생성하여 지속성을 보장합니다. 작업의 이름은 악성 코드의 변종에 따라 달라지며, 예를 들어 "NetvalTask"로 이름이 지정 될 수 있습니다. 레지스트리 항목은 임의로 생성되고 서비스 하이브 아래에 있습니다 (예 : \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath). Trojan.TrickBot의 운영자는 해킹 된 무선 라우터에서 악성 코드가 통신하는 Command & Control 서버를 설정합니다.

최신 버전의 TrickBot에는 향상된 기능이 제공됩니다.

2018 년 11 월, 업데이트 된 버전의 Trojan.TrickBot이 맬웨어 시장을 강타하여 고급 기능을 선보였습니다. 그중에는 2018 년 11 월 몇 달 전에 나타난 악성 코드의 일부 버전에서 관찰 된 화면 잠금 기능이 있습니다. 일부 연구원들은이 새로운 구성 요소를 통해 악성 코드 작성자가 트로이 목마가 감염된 경우 피해자를 몸값으로 유지하는 것을 목표로한다고 믿었습니다. 감염된 컴퓨터에서 은행 자격 증명을 유출 할 수 없습니다. 탐지를 방지하는 개선 된 기능도 2018 년 11 월경에 추가되었습니다. 그러나 당시에는 "pwgrab"이라는 새로운 암호 수집 모듈을 통해 Trojan.TrickBot 무기고에 훨씬 더 위험한 기능이 추가되었습니다. 맬웨어는 더 이상 사용자 웹 사이트 만 방문했지만 인기있는 애플리케이션을 탈취하고 거기에서 저장된 비밀번호를 훔칠 수도 있습니다. 그 외에도 TrickBot은 쿠키, 검색어, 기록, CPU 정보, 실행중인 프로세스 등과 같은 검색 및 시스템 데이터를 수집하기 시작했습니다. 또한 트로이 목마는 컴퓨터에 설치되면 자체적으로 업데이트 할 수 있습니다. 즉, 감염된 컴퓨터는 초기 감염 발생시기에 관계없이 항상 최신 버전의 TrickBot을 갖게됩니다.

2019 년 1 월 트렌드 마이크로 연구원들이 Trojan.TrickBot의 또 다른 새로운 버전을 발견했습니다.이 새로운 변종은 VNC (Virtual Network Computing), PuTTY 및 원격 데스크톱 프로토콜을 대상으로 설계된 TrickBot의 암호 도난 모듈에 세 가지 새로운 기능을 추가했습니다. (RDP) 플랫폼. TrickBot의 pwgrab 모듈은 "% APPDATA % \ Microsoft \ Windows \ Recent", "% USERPROFILE % \ Documents"및 "% USERPROFILE % \ 내의 이름에".vnc.lnk "가 포함 된 파일을 찾아 VNC 자격 증명을 캡처합니다. 다운로드 "폴더. PuTTY 및 RDP 자격 증명을 얻기 위해 TrickBot은 Software \ SimonTatham \ Putty \ Sessions 레지스트리 키에서 "CredEnumerateA API"를 사용하여 저장된 암호를 식별하고 도용합니다. 그런 다음 RDP 자격 증명별로 저장된 사용자 이름, 호스트 이름 및 암호를 식별하기 위해 맬웨어는 "target = TERMSRV"문자열을 구문 분석합니다. TrickBot은 운영자의 Command & Control 서버에서 "dpost"라는 구성 파일을 다운로드하고 POST 명령 설정을 사용하여 감염된 장치에서 수집 된 VNC, PuTTY 및 RDP 자격 증명을 추출합니다.

2019 년 1 월 연구원들은 또한 TrickBot이 다른 행위자에 대한 서비스로서의 액세스 역할도한다는 사실을 발견했습니다. 한 번 컴퓨터에 감염되면 봇으로 전환하고 리버스 셸을 생성하여 다른 맬웨어 운영자가 감염된 네트워크에 액세스 할 수 있도록합니다. 자신의 악성 페이로드를 삭제합니다.

Trojan.TrickBot 공격 방지

Trojan.TrickBot 공격을 방지하는 가장 좋은 방법은 신뢰할 수 있고 완전히 업데이트 된 맬웨어 방지 프로그램으로 컴퓨터를 보호하는 것입니다. 온라인 뱅킹 암호는 강력해야하며 2 단계 인증을 구현해야합니다. 온라인 뱅킹 계정을 처리 할 때주의를 기울이고 알 수없는 컴퓨터에서 이러한 작업을 피하고 업데이트 된 보안 응용 프로그램을 사용하여 정기적으로 컴퓨터에서 위협을 검색합니다.

SpyHunter는 Trojan.TrickBot를 감지하고 제거합니다.

파일 시스템 세부 정보

| # | 파일 이름 | MD5 |

탐지

탐지: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

레지스트리 세부 정보

디렉토리

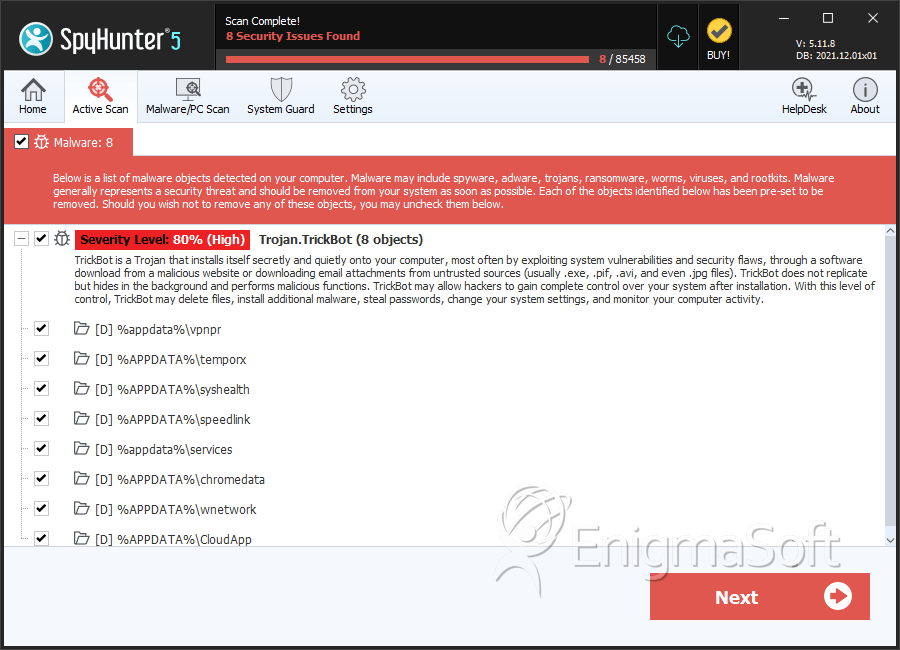

Trojan.TrickBot는 다음 디렉토리를 만들 수 있습니다.

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |