Trojan.TrickBot

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| Popularity Rank: | 4,470 |

| ख़तरा स्तर: | 80 % (उच्च) |

| संक्रमित कंप्यूटर: | 30,087 |

| पहले देखा: | October 17, 2016 |

| अंतिम बार देखा गया: | October 24, 2025 |

| ओएस (एस) प्रभावित: | Windows |

Trojan.TrickBot, एक बैंकिंग ट्रोजन, एक प्रसिद्ध बैंकिंग ट्रोजन, डायरे का उत्तराधिकारी प्रतीत होता है, जो पहले से ही दुनिया भर में कई हमलों के लिए जिम्मेदार था। निश्चित रूप से दोनों ट्रोजन के बीच एक संबंध है। पीसी सुरक्षा शोधकर्ताओं द्वारा लागू किए गए नए सुरक्षा उपायों के खिलाफ बचाव के रूप में ये खतरे लगातार नई सुविधाओं को प्राप्त करते हुए विकसित होते हैं। ऐसा लगता है कि डायरे, जिसे डायरेज़ा के नाम से भी जाना जाता है, ट्रोजन के रूप में विकसित हुआ है। ट्रिकबॉट, एक नया बैंकिंग ट्रोजन।

Trojan.TrickBot, एक बैंकिंग ट्रोजन, एक प्रसिद्ध बैंकिंग ट्रोजन, डायरे का उत्तराधिकारी प्रतीत होता है, जो पहले से ही दुनिया भर में कई हमलों के लिए जिम्मेदार था। निश्चित रूप से दोनों ट्रोजन के बीच एक संबंध है। पीसी सुरक्षा शोधकर्ताओं द्वारा लागू किए गए नए सुरक्षा उपायों के खिलाफ बचाव के रूप में ये खतरे लगातार नई सुविधाओं को प्राप्त करते हुए विकसित होते हैं। ऐसा लगता है कि डायरे, जिसे डायरेज़ा के नाम से भी जाना जाता है, ट्रोजन के रूप में विकसित हुआ है। ट्रिकबॉट, एक नया बैंकिंग ट्रोजन।

इस सप्ताह मैलवेयर एपिसोड 20 भाग 2 में: व्यक्तिगत डेटा चोरी करने के लिए ट्रिकबॉट बैंकिंग ट्रोजन अभियानों से जुड़े बाज़ार मैलवेयर

Trojan.TrickBot पहली बार अक्टूबर 2016 में दिखाई दिया और उसके बाद इसने केवल ऑस्ट्रेलिया में बैंकों पर हमला किया। अप्रैल 2017 से यूके, यूएस, स्विट्ज़रलैंड, जर्मनी, कनाडा, न्यूज़ीलैंड, फ़्रांस और आयरलैंड के प्रमुख बैंकों के ख़िलाफ़ हमलों की भी सूचना मिली है। इस ट्रोजन को जिन अन्य नामों से जाना जाता है, उनमें TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e, आदि शामिल हैं। मैलवेयर के नए संस्करणों में से एक को 2017 के अंत में क्रिप्टोमाइनिंग के लोकप्रिय होने के बाद क्रिप्टोवॉलेट को लक्षित करने के लिए अपडेट किया गया है। 2017 में भी, बैंकिंग ट्रोजन के लेखकों ने अपने कोड में एक स्व-प्रसार घटक जोड़ा जिसने मैलवेयर को स्व-प्रसार में सक्षम बना दिया। जाहिर है, लक्ष्य अधिक से अधिक कंप्यूटरों और यहां तक कि पूरे नेटवर्क को Trojan.TrickBot से संक्रमित करना था। 2018 में, Trojan.TrickBot क्षमताओं की एक विस्तृत श्रृंखला के साथ फिर से दिखाई दिया।

विषयसूची

ट्रिकबॉट अन्य मैलवेयर खतरों के साथ सहयोग करना पसंद करता है

जनवरी 2019 में, शोधकर्ताओं के एक सक्रिय अभियान की खोज की Ryuk रैंसमवेयर जिसमें लक्षित पीड़ितों पहले Emotet और TrickBot ने हमला किया। इस बात के प्रमाण हैं कि साइबर अपराधियों ने पहले स्पैम ईमेल और विभिन्न सोशल इंजीनियरिंग तकनीकों के माध्यम से इमोटेट वितरित किया। उस योजना में, ट्रिकबॉट को वितरित करने के लिए इमोटेट से संक्रमित एक कंप्यूटर का उपयोग किया गया था, जिसने बदले में संवेदनशील जानकारी चुरा ली, जिससे हमलावरों को यह पता लगाने में मदद मिली कि क्या पीड़ित एक उपयुक्त उद्योग लक्ष्य है। यदि ऐसा है, तो वे Ryuk रैंसमवेयर को कंपनी के नेटवर्क में तैनात कर देंगे। इससे पहले, मई 2018 में, TrickBot ने एक अन्य बैंकिंग Trojan- IcedID के साथ भी सहयोग किया था।

अपने आप काम करते समय, ट्रिकबॉट आमतौर पर सक्षम मैक्रोज़ के साथ Microsoft Office दस्तावेज़ के रूप में भ्रष्ट ईमेल अनुलग्नकों पर फैलता है। जब फ़ाइल खोली जाती है, तो दुर्भावनापूर्ण स्क्रिप्ट निष्पादित होती हैं और मैलवेयर को चुपके से डाउनलोड कर लेती हैं। 2019 की शुरुआत से ट्रिकबॉट के नवीनतम संस्करण मौसमी-थीम वाले स्पैम ईमेल के माध्यम से वितरित किए जाते हैं जो एक बड़ी वित्तीय परामर्श कंपनी से आने का नाटक करते हैं। ईमेल कुछ अमेरिकी कर मुद्दों के साथ मदद का वादा करते हुए, कर-संबंधित सामग्री के साथ उपयोगकर्ताओं को लुभाते हैं। हालाँकि, एक बार खुलने के बाद, ईमेल से जुड़ी Microsoft Excel स्प्रेडशीट उपयोगकर्ता के कंप्यूटर पर TrickBot छोड़ देती है।

Trojan.TrickBot के पूर्ववर्ती, डायरे ट्रोजन का संक्षिप्त विश्लेषण Analyze

डायरे ट्रोजन , जो सैकड़ों हजारों संक्रमित कंप्यूटरों से बने एक व्यापक बॉटनेट से जुड़ा है, ने नवंबर 2015 में दुनिया भर के हजारों कंप्यूटरों पर हमला किया। डायरे द्वारा एक हजार से अधिक बैंकों और वित्तीय संस्थानों से समझौता किया जा सकता है। इस खतरे की गतिविधियां नवंबर 2015 में बंद हो गईं, जो एक रूसी व्यवसाय के कार्यालयों पर छापेमारी के साथ मेल खाता था जो डायर के लिए जिम्मेदार चोर कलाकारों के समूह का हिस्सा था। दुर्भाग्य से, ऐसा लगता है कि कोई व्यक्ति जो 2015 में डायर को विकसित करने में शामिल था, वह अब Trojan.TrickBot के विकास में भाग ले सकता है।

Trojan.TrickBot के विकास की निगरानी

Trojan.TrickBot को पहली बार 2016 के सितंबर में ऑस्ट्रेलिया में कंप्यूटर उपयोगकर्ताओं को लक्षित करने वाले एक खतरे के अभियान में पाया गया था। प्रभावित होने वाले कुछ ऑस्ट्रेलियाई वित्तीय संस्थानों में एनएबी, सेंट जॉर्ज, वेस्टपैक और एएनजेड शामिल हैं। प्रारंभिक Trojan.TrickBot हमलों में एक संग्राहक मॉड्यूल शामिल था। Trojan.TrickBot के नए नमूनों में उनके हमले में वेबइंजेक्ट भी शामिल हैं, और ऐसा लगता है कि अभी भी परीक्षण किया जा रहा है।

ऐसे कई कारण हैं जिनसे पीसी सुरक्षा विश्लेषकों को संदेह है कि Trojan.TrickBot और Dyre के बीच एक मजबूत संबंध है। अधिकांश हमलों में शामिल लोडर बहुत समान है। एक बार जब आप खतरों को डिकोड कर लेते हैं, तो समानताएं बहुत स्पष्ट हो जाती हैं। इसका मतलब यह है कि डायरे के विकास और कार्यान्वयन के लिए जिम्मेदार कई चोर कलाकार फिर से सक्रिय हो गए हैं, गिरफ्तारी से बचकर और डायरे के हमलों के एक साल बाद गतिविधियों को फिर से शुरू कर दिया है। Trojan.TrickBot, Dyre का एक फिर से लिखा गया संस्करण प्रतीत होता है, कई समान कार्यों को रखते हुए लेकिन एक अलग तरीके से लिखा गया है। डायर की तुलना में, ट्रोजन.ट्रिकबॉट कार्यान्वयन में सी++ में बड़ी मात्रा में कोड हैं। Trojan.TrickBot Microsoft के क्रिप्टोएपीआई का लाभ उठाता है, न कि इसके संबंधित एन्क्रिप्शन संचालन के लिए अंतर्निहित कार्य करता है। Trojan.TrickBot और Dyre के बीच अंतर निम्नलिखित हैं:

- Trojan.TrickBot सीधे कमांड नहीं चलाता बल्कि संक्रमित कंप्यूटर पर दृढ़ता बनाए रखने के लिए COM का उपयोग करके टास्क शेड्यूलर के साथ इंटरैक्ट करता है।

- इन-बिल्ट SHA256 हैशिंग रूटीन या AES रूटीन का उपयोग करने के बजाय, Trojan.TrickBot Microsoft क्रिप्टो API का उपयोग करता है।

- जबकि डायरे को ज्यादातर प्रोग्रामिंग भाषा C का उपयोग करके लिखा गया था, Trojan.TrickBot अपने कोड के लिए C++ के एक बड़े हिस्से का उपयोग करता है।

- बड़े अंतरराष्ट्रीय बैंकों पर हमला करने के अलावा, Trojan.TrickBot बिटकॉइन वॉलेट से भी चोरी कर सकता है।

- TrojanTrickBot में Mimikatz टूल के माध्यम से ईमेल और लॉगिन क्रेडेंशियल की क्षमता है।

- Trojan.TrickBot में लगातार नई सुविधाएँ भी जोड़ी जाती हैं।

हालाँकि, ये अंतर इंगित करते हैं कि डायर और ट्रोजन के बीच एक स्पष्ट संबंध है। ट्रिकबॉट, लेकिन वह ट्रोजन। ट्रिकबॉट वास्तव में पहले के खतरे के विकास के एक अधिक उन्नत चरण का प्रतिनिधित्व करता है। Trojan.TrickBot को थ्रेट लोडर 'TrickLoader' का उपयोग करके लोड किया जाता है, जो कई अन्य खतरों से जुड़ा हुआ है, जिसमें Pushdo , Cutwail और Vawtrak शामिल हैं । कटवेल, विशेष रूप से, डायर खतरे के साथ भी जुड़ा हुआ है, जिससे यह संभावना है कि ट्रोजन के लिए जिम्मेदार कॉन कलाकार। ट्रिकबॉट उन विशाल क्षमताओं के पुनर्निर्माण का प्रयास कर रहे हैं जिनका उन्होंने अपने पिछले हमले के साथ आनंद लिया था।

परिचालन विवरण

Trojan.TrickBot उपयोगकर्ता की गोपनीयता के लिए एक गंभीर खतरा है क्योंकि इसका मुख्य उद्देश्य ऑनलाइन बैंकिंग वेबसाइटों, पेपैल खातों, क्रिप्टोक्यूरेंसी वॉलेट और अन्य वित्तीय और व्यक्तिगत खातों के लिए उपयोगकर्ता लॉगिन क्रेडेंशियल चोरी करना है। मैलवेयर अपने पीड़ितों को डेटा उपलब्ध कराने के लिए दो तकनीकों का उपयोग करता है। पहली तकनीक को स्टैटिक इंजेक्शन कहा जाता है और इसमें वैध बैंकिंग वेबसाइट के लॉगिन पेज को एक नकली के साथ बदलना शामिल है जो इसे बिल्कुल कॉपी करता है। दूसरी विधि को डायनेमिक इंजेक्शन कहा जाता है और इसमें पीड़ित के ब्राउज़र को हाईजैक करना और मैलवेयर के ऑपरेटरों द्वारा नियंत्रित सर्वर पर रीडायरेक्ट करना शामिल है, जब भी उपयोगकर्ता किसी लक्षित बैंकिंग वेबसाइट से संबंधित यूआरएल में प्रवेश करता है। किसी भी मामले में, उपयोगकर्ता द्वारा दर्ज किया गया लॉगिन डेटा कैप्चर किया जाता है और ट्रोजन.ट्रिकबॉट ऑपरेटरों को भेजा जाता है, और क्रमशः वित्तीय धोखाधड़ी करने के लिए इसका दुरुपयोग किया जा सकता है।

Trojan.TrickBot कई अलग-अलग मॉड्यूल और एक कॉन्फ़िगरेशन फ़ाइल में वितरित किया जाता है। प्रत्येक मॉड्यूल एक विशिष्ट कार्य को पूरा करता है, जैसे मैलवेयर के प्रसार और दृढ़ता को सुनिश्चित करना, क्रेडेंशियल्स की चोरी करना आदि। पता लगाने से बचने के लिए, दुर्भावनापूर्ण मॉड्यूल को svchost सहित वैध प्रक्रियाओं में इंजेक्ट किया जाता है। साथ ही, ट्रिकबॉट पता लगाने की संभावना को कम करने के लिए एक अन्य उपाय के रूप में विंडोज डिफेंडर को अक्षम और हटाने का प्रयास करता है।

Trojan.TrickBot का इंस्टॉलेशन फ़ोल्डर C:\user\AppData\Roaming\%Name% में स्थित है, जिससे "%Name%" मैलवेयर के विशेष संस्करण पर निर्भर करता है। उसी फोल्डर में ट्रिकबॉट की एक कॉपी थोड़े अलग नाम के साथ है, साथ ही एक सेटिंग्स.आईएनआई फाइल और एक डेटा फोल्डर भी है। ट्रिकबॉट एक निर्धारित कार्य और एक सेवा बनाकर अपनी दृढ़ता सुनिश्चित करता है। कार्य का नाम मैलवेयर के प्रकार पर निर्भर करता है, उदाहरण के लिए इसे "NetvalTask" नाम दिया जा सकता है। रजिस्ट्री प्रविष्टि बेतरतीब ढंग से उत्पन्न होती है और सेवा हाइव के अंतर्गत स्थित होती है, उदाहरण के लिए, \HKLM\System\CurrentControlSet\Services\{Random_name}\imagePath. Trojan.TrickBot के संचालकों ने कमांड एंड कंट्रोल सर्वर स्थापित किए जिसके साथ मैलवेयर हैक किए गए वायरलेस राउटर पर संचार करता है।

ट्रिकबॉट के नए संस्करण उन्नत सुविधाओं के साथ आते हैं

नवंबर 2018 में, Trojan.TrickBot के अपडेटेड संस्करणों ने अधिक उन्नत सुविधाओं का प्रदर्शन करते हुए मैलवेयर बाजार में प्रवेश किया। इनमें नवंबर 2018 से पहले कई महीनों में दिखाई देने वाले मैलवेयर के कुछ संस्करणों में देखी गई स्क्रीन-लॉकिंग कार्यक्षमता है। उस समय कुछ शोधकर्ताओं का मानना था कि इस नए घटक के माध्यम से मैलवेयर लेखक पीड़ितों को फिरौती के लिए पकड़ने का लक्ष्य बना रहे थे यदि ट्रोजन था संक्रमित कंप्यूटर से किसी भी बैंकिंग क्रेडेंशियल को बाहर निकालने में असमर्थ। नवंबर 2018 के आसपास पता लगाने से बचने के लिए बेहतर क्षमताओं को भी जोड़ा गया है। फिर भी, ट्रोजन में एक और भी खतरनाक विशेषता जोड़ी गई थी। उस समय "pwgrab" नामक एक नए पासवर्ड-हथियाने वाले मॉड्यूल के माध्यम से ट्रिकबॉट शस्त्रागार - मैलवेयर अब इसमें रुचि नहीं रखता था केवल उपयोगकर्ता वेबसाइटों द्वारा दौरा किया गया, लेकिन यह लोकप्रिय एप्लिकेशन को हाईजैक करने और वहां से सहेजे गए पासवर्ड चोरी करने में भी सक्षम था। इसके अलावा, ट्रिकबॉट ने ब्राउज़िंग और सिस्टम डेटा, जैसे कुकीज, सर्च टर्म्स, हिस्ट्री, सीपीयू इंफॉर्मेशन, रनिंग प्रोसेस आदि को भी इकट्ठा करना शुरू कर दिया। इसके अलावा, ट्रोजन को मशीन पर स्थापित होने के बाद खुद को अपडेट करने की क्षमता मिली, जिसका अर्थ है कि एक संक्रमित कंप्यूटर में हमेशा ट्रिकबॉट का नवीनतम संस्करण होगा, भले ही प्रारंभिक संक्रमण कब हुआ हो।

ट्रोजन.ट्रिकबॉट का एक और नया संस्करण जनवरी 2019 में ट्रेंड माइक्रो शोधकर्ताओं द्वारा खोजा गया था। इस नए संस्करण ने ट्रिकबॉट के पासवर्ड-चोरी मॉड्यूल में तीन नई क्षमताओं को जोड़ा, जिसे वर्चुअल नेटवर्क कंप्यूटिंग (वीएनसी), पुटी और रिमोट डेस्कटॉप प्रोटोकॉल को लक्षित करने के लिए डिज़ाइन किया गया था। (आरडीपी) प्लेटफॉर्म। ट्रिकबॉट का pwgrab मॉड्यूल VNC क्रेडेंशियल्स को "%APPDATA%\Microsoft\Windows\Recent", "%USERPROFILE%\Documents" और "%USERPROFILE%\ में उनके नाम में ".vnc.lnk" वाली फाइलों की तलाश करके कैप्चर करता है। डाउनलोड" फ़ोल्डर। PuTTY और RDP क्रेडेंशियल्स को हथियाने के लिए, TrickBot Software\SimonTatham\Putty\Sessions रजिस्ट्री कुंजी को देखता है और सहेजे गए पासवर्ड की पहचान करने और चोरी करने के लिए "CredEnumerateA API" का उपयोग करता है। फिर, प्रत्येक RDP क्रेडेंशियल में सहेजे गए उपयोगकर्ता नाम, होस्टनाम और पासवर्ड की पहचान करने के लिए, मैलवेयर "target=TERMSRV" स्ट्रिंग को पार्स करता है। ट्रिकबॉट ऑपरेटरों के कमांड एंड कंट्रोल सर्वर से "dpost" नाम की एक कॉन्फ़िगरेशन फ़ाइल डाउनलोड करता है और संक्रमित उपकरणों से एकत्र किए गए VNC, PuTTY, और RDP क्रेडेंशियल्स को बाहर निकालने के लिए स्थापित POST कमांड का उपयोग करता है।

जनवरी 2019 में, शोधकर्ताओं ने यह भी पाया कि ट्रिकबॉट अन्य अभिनेताओं के लिए एक्सेस-ए-ए-सर्विस के रूप में भी काम करता है - एक बार जब यह एक मशीन को संक्रमित कर देता है, तो यह इसे एक बॉट में बदल देता है और रिवर्स शेल बनाता है, जिससे अन्य मैलवेयर ऑपरेटरों को संक्रमित नेटवर्क तक पहुंचने की अनुमति मिलती है। और अपने स्वयं के दुर्भावनापूर्ण पेलोड को छोड़ दें।

Trojan.TrickBot हमलों को रोकना

Trojan.TrickBot हमलों को रोकने का सबसे अच्छा तरीका यह सुनिश्चित करना है कि आपका कंप्यूटर एक विश्वसनीय, पूरी तरह से अपडेट किए गए एंटी-मैलवेयर प्रोग्राम से सुरक्षित है। ऑनलाइन बैंकिंग पासवर्ड मजबूत होना चाहिए और दो-चरणीय प्रमाणीकरण लागू किया जाना चाहिए। अपने ऑनलाइन बैंकिंग खातों को संभालते समय सावधानी बरतें, अज्ञात कंप्यूटरों पर इन कार्यों से बचें, और अद्यतन सुरक्षा एप्लिकेशन के साथ खतरों के लिए अपने कंप्यूटर को नियमित रूप से स्कैन करें।

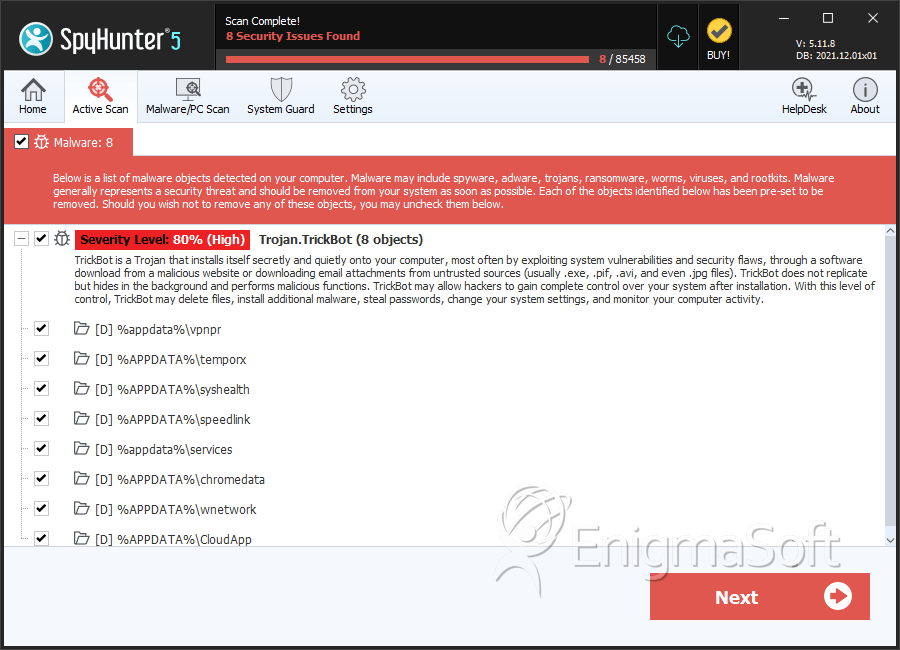

SpyHunter Trojan.TrickBot . का पता लगाता है और हटाता है

फ़ाइल सिस्टम विवरण

| # | फ़ाइल का नाम | MD5 |

जांच

जांच: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

रजिस्ट्री विवरण

निर्देशिका

Trojan.TrickBot निम्नलिखित निर्देशिका या निर्देशिका बना सकता है:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |