Trojan.TrickBot

Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartları, araştırma ekibimiz tarafından toplanan ve analiz edilen farklı kötü amaçlı yazılım tehditleri için değerlendirme raporlarıdır. EnigmaSoft Tehdit Puan Kartları, gerçek dünya ve potansiyel risk faktörleri, eğilimler, sıklık, yaygınlık ve kalıcılık dahil olmak üzere çeşitli ölçümleri kullanarak tehditleri değerlendirir ve sıralar. EnigmaSoft Tehdit Puan Kartları, araştırma verilerimize ve ölçümlerimize dayalı olarak düzenli olarak güncellenir ve kötü amaçlı yazılımları sistemlerinden kaldırmak için çözümler arayan son kullanıcılardan tehditleri analiz eden güvenlik uzmanlarına kadar çok çeşitli bilgisayar kullanıcıları için yararlıdır.

EnigmaSoft Tehdit Puan Kartları, aşağıdakiler de dahil olmak üzere çeşitli yararlı bilgiler görüntüler:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Önem Düzeyi: Tehdit Değerlendirme Kriterlerimizde açıklandığı gibi, risk modelleme sürecimize ve araştırmamıza dayalı olarak sayısal olarak gösterilen, bir nesnenin belirlenen önem düzeyi.

Enfekte Bilgisayarlar: SpyHunter tarafından bildirildiği üzere, virüslü bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

Ayrıca bkz. Tehdit Değerlendirme Kriterleri .

| Popularity Rank: | 4,470 |

| Tehlike seviyesi: | 80 % (Yüksek) |

| Etkilenen Bilgisayarlar: | 30,087 |

| İlk görüş: | October 17, 2016 |

| Son görülen: | October 24, 2025 |

| Etkilenen İşletim Sistemleri: | Windows |

Bir bankacılık Truva Atı olan Trojan.TrickBot, dünya çapında çok sayıda saldırıdan zaten sorumlu olan tanınmış bir bankacılık Truva Atı olan Dyre'nin halefi gibi görünüyor. Her iki Truva atı arasında kesinlikle bir bağlantı vardır. Bu tehditler, PC güvenlik araştırmacıları tarafından uygulanan yeni güvenlik önlemlerine karşı savunma yaptıkça yeni özellikler kazanarak sürekli gelişir. Dyreza olarak da bilinen Dyre , daha yeni bir bankacılık Truva Atı olan Trojan.TrickBot'a dönüşmüş gibi görünüyor.

Bir bankacılık Truva Atı olan Trojan.TrickBot, dünya çapında çok sayıda saldırıdan zaten sorumlu olan tanınmış bir bankacılık Truva Atı olan Dyre'nin halefi gibi görünüyor. Her iki Truva atı arasında kesinlikle bir bağlantı vardır. Bu tehditler, PC güvenlik araştırmacıları tarafından uygulanan yeni güvenlik önlemlerine karşı savunma yaptıkça yeni özellikler kazanarak sürekli gelişir. Dyreza olarak da bilinen Dyre , daha yeni bir bankacılık Truva Atı olan Trojan.TrickBot'a dönüşmüş gibi görünüyor.

Bu Hafta Kötü Amaçlı Yazılımda Bölüm 20 Bölüm 2: Kişisel Verileri Çalmak İçin Trickbot Bankacılık Truva Atı Kampanyalarına Bağlı Bazar Kötü Amaçlı Yazılım

Trojan.TrickBot ilk kez Ekim 2016'da ortaya çıktı ve o zamanlar yalnızca Avustralya'daki bankalara saldırdı. Nisan 2017'den itibaren İngiltere, ABD, İsviçre, Almanya, Kanada, Yeni Zelanda, Fransa ve İrlanda'daki önde gelen bankalara yönelik saldırılar da bildirildi. Bu Truva atının bilindiği diğer isimler arasında TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e, vb. Kripto madencilik 2017'nin sonlarında popüler hale geldikten sonra kötü amaçlı yazılımın yeni sürümlerinden biri kripto cüzdanları hedefleyecek şekilde güncellendi. Ayrıca 2017'de, bankacılık Truva Atı'nın yazarları, koduna, kötü amaçlı yazılımın kendi kendine yayılabilmesini sağlayan kendi kendine yayılan bir bileşen ekledi. Açıkçası, amaç olabildiğince çok bilgisayara ve hatta Trojan.TrickBot ile tüm ağlara virüs bulaştırmaktı. Trojan.TrickBot, 2018'de daha da geniş bir yetenekler yelpazesiyle yeniden ortaya çıktı.

İçindekiler

TrickBot, Diğer Kötü Amaçlı Yazılım Tehditleriyle İşbirliği Yapmayı Seviyor

Ocak 2019'da araştırmacılar, hedeflenen kurbanların daha önce Emotet ve TrickBot tarafından saldırıya uğradığı aktif bir Ryuk fidye yazılımı kampanyası keşfettiler. Siber suçluların Emotet'i ilk olarak spam e-postalar ve çeşitli sosyal mühendislik teknikleriyle teslim ettiğine dair kanıtlar var. Bu şemada, Emotet bulaşmış bir bilgisayar TrickBot'u dağıtmak için kullanıldı ve bu da, hassas bilgileri çaldı ve saldırganların kurbanın uygun bir endüstri hedefi olup olmadığını öğrenmesine yardımcı oldu. Eğer öyleyse, Ryuk fidye yazılımını şirketin ağına dağıtacaklardı. Daha önce, Mayıs 2018'de, TrickBot başka bir bankacılık Trojan-IcedID ile işbirliği yaptı.

Kendi başına çalışırken, TrickBot tipik olarak etkinleştirilmiş makrolara sahip bir Microsoft Office belgesi gibi görünen bozuk e-posta eklerinin üzerine yayılır. Dosya açıldığında, kötü amaçlı komut dosyaları kötü amaçlı yazılımı yürütür ve gizlice indirir. 2019'un başından itibaren TrickBot'un en son sürümleri, büyük bir finansal danışmanlık şirketinden geliyormuş gibi görünen, sezonluk temalı spam e-postalar aracılığıyla teslim edilir. E-postalar, kullanıcıları vergiyle ilgili içerikle cezbediyor ve belirli ABD vergi sorunları için yardım sözü veriyor. Ancak, açıldıktan sonra, kullanıcının bilgisayarındaki TrickBot e-postasına eklenen Microsoft Excel elektronik tablosu.

Trojan.TrickBot’un Öncülü Dyre Truva Atı’nın Kısa Bir Analizi

Yüzbinlerce virüslü bilgisayardan oluşan kapsamlı bir botnet ile ilişkilendirilen Dyre Truva Atı , 2015 yılının Kasım ayında dünya çapında on binlerce bilgisayara saldırdı. Dyre, binden fazla banka ve finans kuruluşunun güvenliğini tehlikeye atmış olabilir. Bu tehdidin faaliyetleri Kasım 2015'te durdu ve Dyre'den sorumlu dolandırıcılar grubunun bir parçası olan bir Rus şirketinin ofislerine yapılan baskınla aynı zamana denk geldi. Ne yazık ki, 2015'te Dyre'ın geliştirilmesinde yer alan birinin artık Trojan.TrickBot'un geliştirilmesine katılıyor olabileceği görülüyor.

Trojan.TrickBot’un Evrimini İzleme

Trojan.TrickBot ilk olarak 2016 yılının Eylül ayında Avustralya'daki bilgisayar kullanıcılarını hedef alan bir tehdit kampanyasında tespit edildi. Etkilenen Avustralya finans kurumlarından bazıları NAB, St. George, Westpac ve ANZ'dir. İlk Trojan.TrickBot saldırıları bir toplayıcı modülü içeriyordu. Trojan.TrickBot'un daha yeni örnekleri, saldırılarına webenjeleri de dahil ediyor ve hala test ediliyor gibi görünüyor.

PC güvenlik analistlerinin Trojan.TrickBot ve Dyre arasında güçlü bir bağlantı olduğundan şüphelenmelerinin birkaç nedeni vardır. Çoğu saldırıya dahil olan yükleyici çok benzer. Tehditlerin kodunu çözdüğünüzde, benzerlikler çok açık hale gelir. Bu, Dyre'nin geliştirilmesinden ve uygulanmasından sorumlu olan dolandırıcıların çoğunun tutuklamadan kaçarak ve Dyre saldırılarından bir yıl sonra faaliyetlerine devam ederek yeniden aktif hale geldiği anlamına geliyor. Trojan.TrickBot, Dyre'ın yeniden yazılmış bir sürümü gibi görünüyor, aynı işlevlerin çoğunu koruyor ancak farklı bir şekilde yazılıyor. Dyre ile karşılaştırıldığında, Trojan.TrickBot uygulamasında C ++ 'da büyük miktarda kod vardır. Trojan.TrickBot, karşılık gelen şifreleme işlemleri için yerleşik işlevlere sahip olmak yerine Microsoft'un CryptoAPI'sinden yararlanır. Trojan.TrickBot ve Dyre arasındaki farklar şunlardır:

- Trojan.TrickBot komutları doğrudan çalıştırmaz, bunun yerine virüslü bilgisayarda kalıcılığı korumak için COM kullanarak Görev zamanlayıcı ile etkileşime girer.

- Trojan.TrickBot, dahili bir SHA256 hashing rutini veya bir AES rutini kullanmak yerine Microsoft Crypto API kullanır.

- Dyre çoğunlukla C programlama dili kullanılarak yazılırken, Trojan.TrickBot kodu için C ++ 'ın daha büyük bir bölümünü kullanır.

- Trojan.TrickBot, büyük uluslararası bankalara saldırmanın yanı sıra Bitcoin cüzdanlarından da çalabilir.

- TrojanTrickBot, Mimikatz aracı aracılığıyla e-postaları ve oturum açma kimlik bilgilerini toplama yeteneğine sahiptir.

- Trojan.TrickBot'a sürekli olarak yeni özellikler de eklenmektedir.

Ancak bu farklılıklar, Dyre ile Trojan.TrickBot arasında açık bir ilişki olduğunu, ancak Trojan.TrickBot'un aslında daha önceki tehdidin daha gelişmiş bir gelişme aşamasını temsil ettiğini gösteriyor. Trojan.TrickBot, Pushdo , Cutwail ve Vawtrak dahil olmak üzere diğer birkaç tehditle ilişkilendirilen tehdit yükleyici 'TrickLoader' kullanılarak yüklenir. Özellikle Cutwail, Dyre tehdidiyle de ilişkilendirildi, bu da Trojan.TrickBot'tan sorumlu dolandırıcıların önceki saldırılarında sahip oldukları geniş yetenekleri yeniden inşa etme girişiminde bulunmalarını mümkün kılıyor.

Operasyonel Ayrıntılar

Trojan.TrickBot, temel amacı çevrimiçi bankacılık web siteleri, Paypal hesapları, kripto para cüzdanları ve diğer finansal ve kişisel hesaplar için kullanıcı oturum açma kimlik bilgilerini çalmak olduğundan, kullanıcı gizliliği için ciddi bir tehdittir. Kötü amaçlı yazılım, kurbanlarını veri sağlamaları için kandırmak için iki teknik kullanır. İlk teknik, statik enjeksiyon olarak adlandırılır ve yasal bankacılık web sitesinin giriş sayfasının, onu tam olarak kopyalayan sahte bir taneyle değiştirilmesinden oluşur. İkinci yöntem dinamik enjeksiyon olarak adlandırılır ve kurbanın tarayıcısını ele geçirmeyi ve kullanıcı hedeflenen bir bankacılık web sitesine ait bir URL'ye her girdiğinde kötü amaçlı yazılımın operatörleri tarafından kontrol edilen bir sunucuya yeniden yönlendirmeyi içerir. Her iki durumda da, kullanıcı tarafından girilen oturum açma verileri yakalanır ve Trojan.TrickBot operatörlerine gönderilir ve sırasıyla mali dolandırıcılık yapmak için kötüye kullanılabilir.

Trojan.TrickBot, birkaç farklı modül ve bir yapılandırma dosyası halinde teslim edilir. Modüllerin her biri, kötü amaçlı yazılımın yayılmasını ve kalıcılığını sağlamak, kimlik bilgilerini çalmak vb. Gibi belirli bir görevi yerine getirir. Tespit edilmekten kaçınmak için, kötü amaçlı modüller svchost dahil olmak üzere yasal süreçlere enjekte edilir. Ayrıca TrickBot, algılanma olasılığını azaltmak için başka bir önlem olarak Windows Defender'ı devre dışı bırakmaya ve silmeye çalışır.

Trojan.TrickBot'un yükleme klasörü C: \ user \ AppData \ Roaming \% Name% konumunda bulunur, burada "% Name%" kötü amaçlı yazılımın belirli sürümüne bağlıdır. Aynı klasörde biraz farklı ada sahip bir TrickBot kopyası, bir settings.ini dosyası ve bir Veri klasörü de vardır. TrickBot, zamanlanmış bir görev ve bir hizmet oluşturarak kalıcılığını sağlar. Görevin adı kötü amaçlı yazılımın türüne bağlıdır, örneğin "NetvalTask" olarak adlandırılabilir. Kayıt defteri girdisi rastgele oluşturulur ve hizmet kovanının altında bulunur; örneğin, \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath. Trojan.TrickBot operatörleri, kötü amaçlı yazılımın saldırıya uğramış kablosuz yönlendiricilerde iletişim kurduğu Komuta ve Kontrol sunucularını kurdu.

TrickBot’un Daha Yeni Sürümleri Gelişmiş Özelliklerle Geliyor

Kasım 2018'de, Trojan.TrickBot'un güncellenmiş sürümleri, daha gelişmiş özellikler göstererek kötü amaçlı yazılım pazarına girdi. Bunlar arasında, Kasım 2018'den birkaç ay önce ortaya çıkan kötü amaçlı yazılımın bazı sürümlerinde gözlemlenen ekran kilitleme işlevi de vardır. O sırada bazı araştırmacılar, bu yeni bileşen aracılığıyla kötü amaçlı yazılım yazarlarının, Truva Atıysa kurbanları fidye için tutmayı amaçladıklarına inanıyordu. virüs bulaşmış bilgisayardan herhangi bir banka kimlik bilgisini dışarı çıkaramıyor. Algılamayı önlemek için geliştirilmiş beceriler de Kasım 2018'de eklenmiştir. Yine de o sırada Trojan.TrickBot cephaneliğine "pwgrab" adlı yeni bir parola kapma modülü aracılığıyla daha da tehlikeli bir özellik eklenmiştir - kötü amaçlı yazılım artık yalnızca kullanıcı web siteleri tarafından ziyaret edildi, ancak aynı zamanda popüler uygulamaları ele geçirebildi ve oradan kayıtlı şifreleri çalabildi. Bunun dışında TrickBot, çerezler, arama terimleri, geçmiş, CPU bilgileri, çalışan işlemler vb. Gibi tarama ve sistem verilerini de toplamaya başladı. Ayrıca, Truva Atı bir makineye yüklendikten sonra kendini güncelleme yeteneğine sahipti, bu da virüs bulaşmış bir bilgisayarda ilk bulaşma ne zaman gerçekleştiğine bakılmaksızın her zaman TrickBot'un en son sürümüne sahip olacağı anlamına geliyor.

Trojan.TrickBot'un bir başka yeni sürümü de Trend Micro araştırmacıları tarafından Ocak 2019'da keşfedildi. Bu yeni varyant, TrickBot'un Sanal Ağ Hesaplama (VNC), PuTTY ve Uzak Masaüstü Protokolünü hedeflemek için tasarlanan şifre çalma modülüne üç yeni özellik ekledi. (RDP) platformları. TrickBot'un pwgrab modülü, "% APPDATA% \ Microsoft \ Windows \ Recent", "% USERPROFILE% \ Documents" ve "% USERPROFILE% \ içindeki adlarında" .vnc.lnk "içeren dosyaları arayarak VNC kimlik bilgilerini yakalar. İndirilenler "klasörleri. PuTTY ve RDP kimlik bilgilerini almak için TrickBot, Software \ SimonTatham \ Putty \ Sessions kayıt defteri anahtarına bakar ve kaydedilen parolaları belirlemek ve çalmak için "CredEnumerateA API" kullanır. Ardından, RDP kimlik bilgisi başına kaydedilen kullanıcı adını, ana bilgisayar adını ve şifreyi tanımlamak için kötü amaçlı yazılım "target = TERMSRV" dizesini ayrıştırır. TrickBot, operatörlerin Komut ve Kontrol sunucusundan "dpost" adlı bir yapılandırma dosyası indirir ve virüs bulaşmış cihazlardan toplanan VNC, PuTTY ve RDP kimlik bilgilerini sızdırmak için bir POST komut seti kullanır.

Ocak 2019'da araştırmacılar, TrickBot'un diğer aktörler için de bir Hizmet olarak Erişim işlevi gördüğünü keşfetti - bir makineye bulaştığında, onu bir bota dönüştürüyor ve ters kabuklar oluşturarak diğer kötü amaçlı yazılım operatörlerinin virüslü ağa erişmesine olanak tanıyor. ve kendi kötü niyetli yüklerini bırakıyor.

Trojan.TrickBot Saldırılarını Önleme

Trojan.TrickBot saldırılarını önlemenin en iyi yolu, bilgisayarınızın güvenilir, tamamen güncellenmiş bir kötü amaçlı yazılımdan koruma programı ile korunduğundan emin olmaktır. Çevrimiçi bankacılık şifreleri güçlü olmalı ve iki aşamalı bir kimlik doğrulama uygulanmalıdır. Çevrimiçi bankacılık hesaplarınızı işlerken, bilinmeyen bilgisayarlarda bu işlemlerden kaçınırken ve güncellenmiş bir güvenlik uygulamasıyla bilgisayarınızı tehditlere karşı düzenli olarak tararken dikkatli olun.

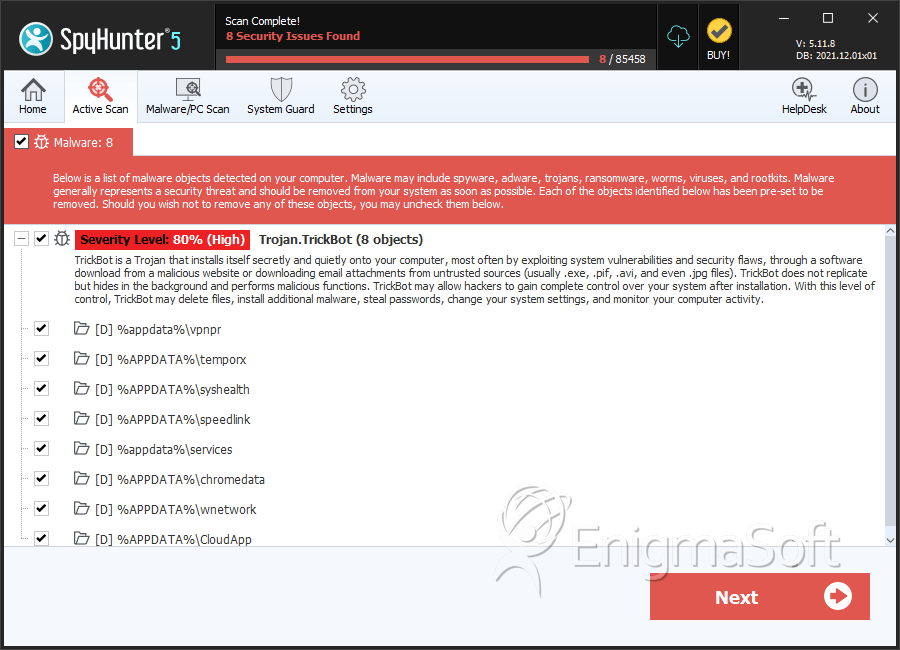

SpyHunter Trojan.TrickBot'u Algılar ve Kaldırır

Dosya Sistemi Detayları

| # | Dosya adı | MD5 |

Tespitler

Tespitler: SpyHunter tarafından bildirildiği üzere, virüs bulaşmış bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Kayıt defteri detayları

dizinler

Trojan.TrickBot, aşağıdaki dizini veya dizinleri oluşturabilir:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |