Trojan.TrickBot

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Popularity Rank: | 4,470 |

| Уровень угрозы: | 80 % (Высокая) |

| Зараженные компьютеры: | 30,087 |

| Первый раз: | October 17, 2016 |

| Последний визит: | October 24, 2025 |

| ОС(а) Затронутые: | Windows |

Банковский троян Trojan.TrickBot, похоже, является преемником известного банковского трояна Dyre, который уже был ответственен за многочисленные атаки по всему миру. Связь между обоими троянами, безусловно, существует. Эти угрозы постоянно развиваются, приобретая новые функции, поскольку они защищают от новых мер безопасности, применяемых исследователями безопасности ПК. Dyre , также известный как Dyreza, похоже, превратился в Trojan.TrickBot, новый банковский троян.

Банковский троян Trojan.TrickBot, похоже, является преемником известного банковского трояна Dyre, который уже был ответственен за многочисленные атаки по всему миру. Связь между обоими троянами, безусловно, существует. Эти угрозы постоянно развиваются, приобретая новые функции, поскольку они защищают от новых мер безопасности, применяемых исследователями безопасности ПК. Dyre , также известный как Dyreza, похоже, превратился в Trojan.TrickBot, новый банковский троян.

На этой неделе в вредоносном ПО. Эпизод 20, часть 2: Вредоносное ПО Bazar связано с кампаниями троянских программ Trickbot Banking с целью кражи личных данных

Trojan.TrickBot впервые появился в октябре 2016 года и тогда атаковал только банки в Австралии. С апреля 2017 года также стали поступать сообщения об атаках на ведущие банки Великобритании, США, Швейцарии, Германии, Канады, Новой Зеландии, Франции и Ирландии. Другие имена, под которыми известен этот троянец, включают TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e и т. Д. Одна из новых версий вредоносного ПО была обновлена для работы с криптовалютными кошельками после того, как криптомайнинг стал популярным в конце 2017 года. Авторы банковского трояна добавили в его код самораспространяющийся компонент, благодаря которому вредоносная программа стала способной к самораспространению. Очевидно, цель заключалась в том, чтобы заразить Trojan.TrickBot как можно больше компьютеров и даже целые сети. В 2018 году снова появился Trojan.TrickBot с еще более широким спектром возможностей.

Оглавление

TrickBot любит взаимодействовать с другими вредоносными программами

В январе 2019 года исследователи обнаружили активную кампанию вымогателей Ryuk, в которой целевые жертвы ранее подвергались атакам со стороны Emotet и TrickBot. Есть свидетельства того, что киберпреступники сначала доставляли Emotet через спам-сообщения и различные методы социальной инженерии. В этой схеме компьютер, зараженный Emotet, использовался для распространения TrickBot, который, в свою очередь, украл конфиденциальную информацию, которая помогла злоумышленникам выяснить, является ли жертва подходящей целью для отрасли. Если да, то они развернут вымогатель Ryuk в сети компании. Ранее, в мае 2018 года, TrickBot также сотрудничал с другим банковским троянцем - IcedID.

При самостоятельной работе TrickBot обычно распространяется по поврежденным вложениям электронной почты, замаскированным под документ Microsoft Office с включенными макросами. При открытии файла вредоносные сценарии запускаются и незаметно загружают вредоносное ПО. Последние версии TrickBot с начала 2019 года рассылаются по сезонной тематике спама, якобы исходящей от крупной финансовой консалтинговой компании. Электронные письма манят пользователей контентом, связанным с налогами, обещая помощь в некоторых налоговых вопросах США. Однако после открытия электронная таблица Microsoft Excel, прикрепленная к электронному письму, перетаскивает TrickBot на компьютер пользователя.

Краткий анализ предшественника Trojan.TrickBot, трояна Dyre

Троян Dyre , связанный с обширным ботнетом, состоящим из сотен тысяч зараженных компьютеров, атаковал десятки тысяч компьютеров по всему миру в ноябре 2015 года. Более тысячи банков и финансовых учреждений могли быть скомпрометированы Dyre. Действия этой угрозы прекратились в ноябре 2015 года, что совпало с рейдом в офисах российского бизнеса, входившего в группу аферистов, ответственных за Дайра. К сожалению, похоже, что кто-то, кто участвовал в разработке Dyre в 2015 году, теперь может участвовать в разработке Trojan.TrickBot.

Мониторинг развития Trojan.TrickBot

Trojan.TrickBot был впервые обнаружен в сентябре 2016 года в ходе кампании угроз, нацеленной на пользователей компьютеров в Австралии. К числу пострадавших австралийских финансовых учреждений относятся NAB, St. George, Westpac и ANZ. В первоначальных атаках Trojan.TrickBot задействован один модуль-сборщик. Новые образцы Trojan.TrickBot также включают в себя веб-инъекции и, похоже, все еще проходят тестирование.

Аналитики по безопасности ПК подозревают наличие прочной связи между Trojan.TrickBot и Dyre по нескольким причинам. Загрузчик, участвующий в большинстве атак, очень похож. Как только вы расшифровываете угрозы, сходство становится очень очевидным. Это означает, что многие мошенники, ответственные за разработку и внедрение Dyre, похоже, снова стали активными, избежав ареста и возобновив свою деятельность через год после атак Dyre. Trojan.TrickBot, похоже, представляет собой переписанную версию Dyre, сохраняющую многие из тех же функций, но написанную другим способом. По сравнению с Dyre в реализации Trojan.TrickBot гораздо больше кода на C ++. Trojan.TrickBot использует CryptoAPI от Microsoft вместо того, чтобы иметь встроенные функции для соответствующих операций шифрования. Ниже приведены различия между Trojan.TrickBot и Dyre:

- Trojan.TrickBot не запускает команды напрямую, а вместо этого взаимодействует с планировщиком задач с помощью COM, чтобы поддерживать постоянство на зараженном компьютере.

- Вместо использования встроенной процедуры хеширования SHA256 или процедуры AES Trojan.TrickBot использует Microsoft Crypto API.

- В то время как Dyre был написан в основном на языке программирования C, Trojan.TrickBot использует для своего кода большую часть C ++.

- Помимо атак на крупные международные банки, Trojan.TrickBot также может похищать биткойн-кошельки.

- TrojanTrickBot может собирать электронные письма и учетные данные с помощью инструмента Mimikatz.

- В Trojan.TrickBot также постоянно добавляются новые функции.

Эти различия, однако, указывают на то, что существует четкая связь между Dyre и Trojan.TrickBot, но что Trojan.TrickBot на самом деле представляет собой более продвинутую стадию развития более ранней угрозы. Trojan.TrickBot загружается с помощью загрузчика угроз TrickLoader, который был связан с несколькими другими угрозами, включая Pushdo , Cutwail и Vawtrak . Cutwail, в частности, также был связан с угрозой Dyre, что делает вероятным, что мошенники, ответственные за Trojan.TrickBot, пытаются восстановить огромные возможности, которыми они пользовались в своей предыдущей атаке.

Операционные детали

Trojan.TrickBot представляет собой серьезную угрозу для конфиденциальности пользователей, поскольку его основная цель - украсть учетные данные пользователя для веб-сайтов онлайн-банкинга, учетных записей Paypal, кошельков с криптовалютой и других финансовых и личных учетных записей. Вредоносная программа использует два метода, чтобы обманом заставить жертв предоставить данные. Первый метод называется статической инъекцией и заключается в замене страницы входа на законном банковском веб-сайте поддельной, которая точно ее копирует. Второй метод называется динамической инъекцией и включает в себя захват браузера жертвы и перенаправление его на сервер, контролируемый операторами вредоносной программы, каждый раз, когда пользователь вводит URL-адрес, принадлежащий целевому веб-сайту банка. В любом случае введенные пользователем данные для входа в систему фиксируются и отправляются операторам Trojan.TrickBot и, соответственно, могут быть использованы для совершения финансового мошенничества.

Trojan.TrickBot поставляется в виде нескольких различных модулей и конфигурационного файла. Каждый из модулей выполняет определенную задачу, например, обеспечивает распространение и устойчивость вредоносного ПО, кражу учетных данных и т. Д. Чтобы избежать обнаружения, вредоносные модули внедряются в легитимные процессы, включая svchost. Кроме того, TrickBot пытается отключить и удалить Защитник Windows в качестве еще одной меры для снижения вероятности обнаружения.

Папка установки Trojan.TrickBot находится в C: \ user \ AppData \ Roaming \% Name%, при этом "% Name%" зависит от конкретной версии вредоносной программы. В той же папке есть копия TrickBot с немного другим именем, а также файл settings.ini и папка Data. TrickBot обеспечивает его постоянство, создавая запланированную задачу и службу. Название задачи зависит от варианта вредоносной программы, например, она может называться NetvalTask. Запись реестра создается случайным образом и находится в кусте службы, например \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath. Операторы Trojan.TrickBot настраивают серверы Command & Control, с которыми вредоносная программа взаимодействует на взломанных беспроводных маршрутизаторах.

Новые версии TrickBot поставляются с расширенными функциями

В ноябре 2018 года на рынок вредоносных программ вышли обновленные версии Trojan.TrickBot, демонстрирующие более продвинутые функции. Среди них функция блокировки экрана, наблюдаемая в некоторых версиях вредоносной программы, появившейся в течение нескольких месяцев до ноября 2018 года. Некоторые исследователи в то время полагали, что с помощью этого нового компонента авторы вредоносной программы стремились удерживать жертв для выкупа, если троян был невозможно извлечь какие-либо банковские учетные данные с зараженного компьютера. В ноябре 2018 года также были добавлены улучшенные возможности по предотвращению обнаружения. Тем не менее, в то время в арсенал Trojan.TrickBot была добавлена еще более опасная функция через новый модуль сбора паролей под названием «pwgrab» - вредоносная программа больше не интересовалась посещались только веб-сайтами пользователей, но он также мог захватить популярные приложения и украсть оттуда сохраненные пароли. Помимо этого, TrickBot также начал собирать данные о браузерах и системе, такие как файлы cookie, условия поиска, историю, информацию о процессоре, запущенные процессы и т. Д. Более того, троянец получил возможность обновляться после установки на машину, а это означает, что на зараженном компьютере всегда будет установлена последняя версия TrickBot, независимо от того, когда произошло первоначальное заражение.

Еще одна новая версия Trojan.TrickBot была обнаружена исследователями Trend Micro в январе 2019 года. Этот новый вариант добавил три новые возможности в модуль кражи паролей TrickBot, предназначенный для виртуальных сетевых вычислений (VNC), PuTTY и протокола удаленного рабочего стола. (RDP) платформы. Модуль pwgrab TrickBot захватывает учетные данные VNC, ища файлы, содержащие ".vnc.lnk" в своих именах в "% APPDATA% \ Microsoft \ Windows \ Recent", "% USERPROFILE% \ Documents" и "% USERPROFILE% \" "Загрузки". Для получения учетных данных PuTTY и RDP TrickBot просматривает раздел реестра Software \ SimonTatham \ Putty \ Sessions и использует «API CredEnumerateA» для идентификации и кражи сохраненных паролей. Затем, чтобы определить имя пользователя, имя хоста и пароль, сохраненные для учетных данных RDP, вредоносная программа анализирует строку «target = TERMSRV». TrickBot загружает файл конфигурации с именем «dpost» с сервера управления и контроля операторов и использует команду POST, настроенную для эксфильтрации учетных данных VNC, PuTTY и RDP, собранных с зараженных устройств.

В январе 2019 года исследователи также обнаружили, что TrickBot также действует как Access-as-a-Service для других участников - как только он заражает машину, он превращает ее в бота и создает обратные оболочки, позволяя таким образом другим операторам вредоносных программ получить доступ к зараженной сети. и сбросить свои вредоносные полезные нагрузки.

Предотвращение атак Trojan.TrickBot

Лучший способ предотвратить атаки Trojan.TrickBot - это убедиться, что ваш компьютер защищен надежной, полностью обновленной программой защиты от вредоносных программ. Пароли онлайн-банкинга должны быть надежными, и должна быть реализована двухэтапная аутентификация. Соблюдайте осторожность при работе со своими счетами в онлайн-банке, избегайте этих операций на неизвестных компьютерах и регулярно проверяйте свой компьютер на наличие угроз с помощью обновленного приложения безопасности.

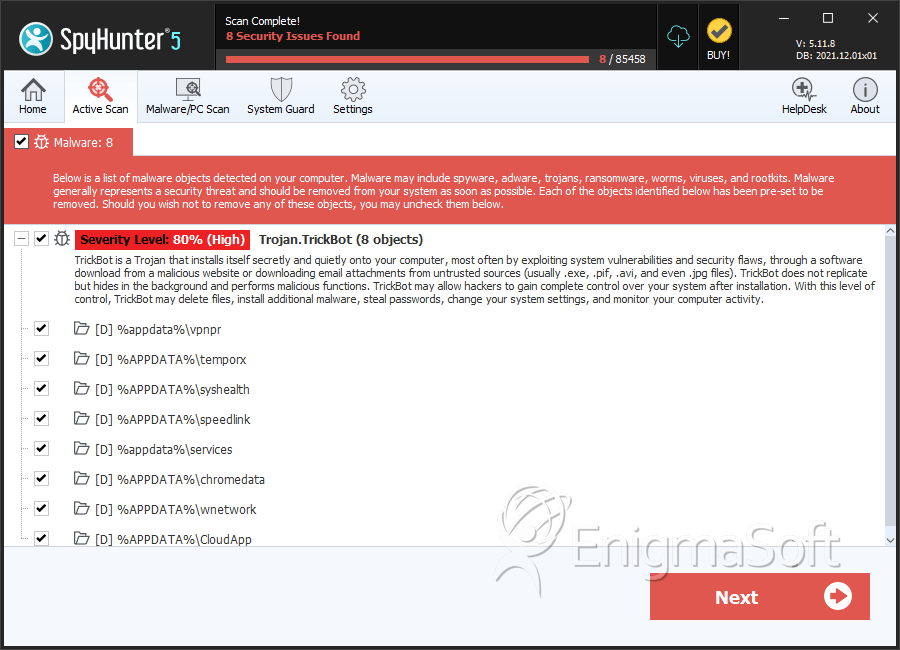

SpyHunter обнаруживает и удаляет Trojan.TrickBot

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Детали реестра

Каталоги

Trojan.TrickBot может создать следующий каталог или каталоги:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |