特洛伊木马

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| Popularity Rank: | 4,470 |

| 威胁级别: | 80 % (高的) |

| 受感染的计算机: | 30,087 |

| 初见: | October 17, 2016 |

| 最后一次露面: | October 24, 2025 |

| 受影响的操作系统: | Windows |

Trojan.TrickBot,银行木马,似乎是Dyre的继任者,Dyre是著名的银行木马,已经对世界各地的众多攻击负责。这两个木马之间肯定存在联系。这些威胁不断发展,在抵御PC安全研究人员实施的新安全措施时获得了新功能。 Dyre ,也称为Dyreza,似乎已经发展成为Trojan.TrickBot,一种较新的银行木马。

Trojan.TrickBot,银行木马,似乎是Dyre的继任者,Dyre是著名的银行木马,已经对世界各地的众多攻击负责。这两个木马之间肯定存在联系。这些威胁不断发展,在抵御PC安全研究人员实施的新安全措施时获得了新功能。 Dyre ,也称为Dyreza,似乎已经发展成为Trojan.TrickBot,一种较新的银行木马。

Trojan.TrickBot于2016年10月首次出现,当时仅攻击澳大利亚的银行。从2017年4月开始,也有报道称对英国,美国,瑞士,德国,加拿大,新西兰,法国和爱尔兰的主要银行也进行了攻击。该特洛伊木马的其他名称包括TheTrick,Trickster,TrickLoader,Trojan.TrickBot.e等。该恶意软件的较新版本之一已更新,以在2017年末加密矿盛行之后针对加密货币钱包为目标。同样在2017年,银行木马的作者在其代码中添加了一个自我传播组件,从而使该恶意软件能够自我传播。显然,目标是使用Trojan.TrickBot感染尽可能多的计算机,甚至感染整个网络。在2018年,Trojan.TrickBot再次以更广泛的功能出现。

目录

TrickBot喜欢与其他恶意软件威胁合作

2019年1月,研究人员发现了Ryuk勒索软件的活跃活动,其中目标受害者先前曾受到Emotet和TrickBot的攻击。有证据表明,网络犯罪分子首先通过垃圾邮件和各种社会工程技术传递了Emotet 。在该方案中,使用感染了Emotet的计算机来分发TrickBot,TrickBot进而窃取了敏感信息,从而帮助攻击者确定受害者是否是合适的行业目标。如果是这样,那么他们会将Ryuk勒索软件部署到公司的网络中。此前,在2018年5月,TrickBot还与另一家银行TrojanIcedID合作。

单独工作时,TrickBot通常会散布在伪装成带有启用宏的Microsoft Office文档的损坏的电子邮件附件中。打开文件后,恶意脚本将执行并秘密下载恶意软件。 TrickBot自2019年初以来的最新版本是通过假装来自大型金融咨询公司的季节性主题垃圾邮件发送的。这些电子邮件以税收相关内容吸引用户,并有望在某些美国税收问题上提供帮助。但是,一旦打开,将附加到用户计算机上的电子邮件投递TrickBot的Microsoft Excel电子表格。

对Trojan的简要分析.TrickBot的前身Dyre Trojan

Dyre特洛伊木马程序与由数十万台受感染计算机组成的广泛僵尸网络相关联,在2015年11月攻击了全球数万台计算机。. 这种威胁的活动于2015年11月停止,恰逢突袭了一家俄罗斯企业的办公室,该企业隶属于负责Dyre的骗子团体。不幸的是,似乎2015年参与开发Dyre的人现在可能正在参与Trojan.TrickBot的开发。

监控Trojan.TrickBot的演变

Trojan.TrickBot于2016年9月在针对澳大利亚计算机用户的威胁运动中首次被发现。受影响的一些澳大利亚金融机构包括国民银行,圣乔治,西太平洋银行和澳新银行。最初的Trojan.TrickBot攻击涉及一个收集器模块。较新的Trojan.TrickBot示例也将webinjects包含在其攻击中,并且似乎仍在测试中。

PC安全分析师怀疑Trojan.TrickBot和Dyre之间存在很强的联系,原因有多种。参与大多数攻击的装载程序非常相似。解码威胁后,相似之处就非常明显。这意味着负责Dyre开发和实施的许多骗子似乎又重新活跃起来,逃避了Dyre袭击一年后的逮捕和恢复活动。 Trojan.TrickBot似乎是Dyre的重写版本,保留了许多相同的功能,但编写方式不同。与Dyre相比,Trojan.TrickBot实现中有大量的C ++代码。 Trojan.TrickBot利用了Microsoft的CryptoAPI,而不是为其相应的加密操作使用内置函数。以下是Trojan.TrickBot和Dyre之间的区别:

- Trojan.TrickBot不会直接运行命令,而是会使用COM与Task Scheduler进行交互,以保持对受感染计算机的持久性。

- Trojan.TrickBot使用Microsoft Crypto API,而不是使用内置的SHA256哈希例程或AES例程。

- 虽然Dyre主要是使用编程语言C编写的,但Trojan.TrickBot的代码使用了C ++的较大部分。

- 除了攻击大型国际银行以外,Trojan.TrickBot还可以从比特币钱包中窃取。

- TrojanTrickBot能够通过Mimikatz工具收集电子邮件和登录凭据。

- 新功能也不断添加到Trojan.TrickBot。

但是,这些差异似乎表明Dyre与Trojan.TrickBot之间存在明确的关系,但Trojan.TrickBot实际上代表了早期威胁发展的更高级阶段。使用威胁加载程序" TrickLoader"加载Trojan.TrickBot,该加载程序已与其他几种威胁相关联,包括Pushdo , Cutwail和Vawtrak 。特别是Cutwail,也与Dyre威胁相关联,使得负责Trojan.TrickBot的骗子很可能试图重建他们先前攻击时享有的强大功能。

运作细节

Trojan.TrickBot是对用户隐私的严重威胁,因为其主要目的是窃取在线银行网站,Paypal帐户,加密货币钱包以及其他金融和个人帐户的用户登录凭据。该恶意软件使用两种技术诱骗受害者提供数据. 第一种技术称为静态注入,它包括用伪造的网站来替换合法银行网站的登录页面,并准确复制该页面。第二种方法称为动态注入,它涉及劫持受害者的浏览器,并在每次用户输入属于目标银行网站的URL时将其重定向到由恶意软件操作员控制的服务器。在任何一种情况下,都会捕获用户输入的登录数据,并将其分别发送到Trojan.TrickBot操作员,并且可能被滥用以进行财务欺诈。

Trojan.TrickBot通过几个不同的模块和一个配置文件提供。每个模块都执行特定的任务,例如确保恶意软件的传播和持久性,窃取凭据等。为了避免检测,恶意模块被注入到包括svchost在内的合法进程中。另外,TrickBot尝试禁用和删除Windows Defender,以减少被检测到的机会。

Trojan.TrickBot的安装文件夹位于C:\ user \ AppData \ Roaming \%Name%中,因此"%Name%"取决于恶意软件的特定版本。在同一文件夹中还有一个TrickBot副本,其名称略有不同,还有settings.ini文件和Data文件夹。 TrickBot通过创建计划任务和服务来确保其持久性。任务的名称取决于恶意软件的变体,例如,可以将其命名为" NetvalTask"。注册表项是随机生成的,位于服务配置单元下,例如\ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath。 Trojan.TrickBot的运营商设置了Command&Control服务器,恶意软件通过该服务器与被入侵的无线路由器进行通信。

较新版本的TrickBot具有增强的功能

2018年11月,Trojan.TrickBot的更新版本进入了恶意软件市场,展示了更多高级功能。其中之一是在2018年11月之前的几个月中出现的某些版本的恶意软件中出现的屏幕锁定功能。当时,一些研究人员认为,通过该新组件,恶意软件作者的目的是如果特洛伊木马程序被劫持,则将受害者勒索。无法从受感染的计算机中窃取任何银行凭证。在2018年11月前后还增加了避免检测的功能。但是,Trojan.TrickBot武库中增加了一个更加危险的功能,当时它通过一个名为" pwgrab"的新密码捕获模块-该恶意软件不再对只能由用户网站访问,但它也可以劫持流行的应用程序并从那里窃取保存的密码。除此之外,TrickBot还开始收集浏览和系统数据,例如cookie,搜索项,历史记录,CPU信息,正在运行的进程等。此外,木马一旦安装在计算机上,便具有自我更新的能力,这意味着受感染的计算机将始终具有最新版本的TrickBot,而不管初始感染的时间如何。

Trojan.TrickBot的另一个新版本于2019年1月被趋势科技研究人员发现。此新变种为TrickBot的密码窃取模块增加了三项新功能,旨在针对虚拟网络计算(VNC),PuTTY和远程桌面协议。 (RDP)平台。 TrickBot的pwgrab模块通过在"%APPDATA%\ Microsoft \ Windows \ Recent","%USERPROFILE%\ Documents"和"%USERPROFILE%\"中查找名称中包含" .vnc.lnk"的文件来捕获VNC凭据。下载"文件夹. 为了获取PuTTY和RDP凭据,TrickBot会在Software \ SimonTatham \ Putty \ Sessions注册表项中查找并使用" CredEnumerateA API"来识别和窃取已保存的密码。然后,为了识别每个RDP凭据保存的用户名,主机名和密码,恶意软件将解析字符串" target = TERMSRV"。 TrickBot从操作员的Command&Control服务器下载名为" dpost"的配置文件,并使用POST命令设置以窃听从受感染设备收集的VNC,PuTTY和RDP凭据。

在2019年1月,研究人员还发现TrickBot还可充当其他参与者的访问即服务-一旦感染计算机,它就会将其变成机器人并创建反向外壳,从而允许其他恶意软件操作员访问受感染的网络并丢弃自己的恶意有效载荷。

防止Trojan.TrickBot攻击

防止Trojan.TrickBot攻击的最佳方法是确保计算机受到可靠的,完全更新的反恶意软件程序的保护。网上银行密码应该很安全,并且应该执行两步验证。在处理您的网上银行帐户,避免在未知计算机上进行这些操作以及定期使用更新的安全应用程序对计算机进行威胁扫描时,请务必谨慎。

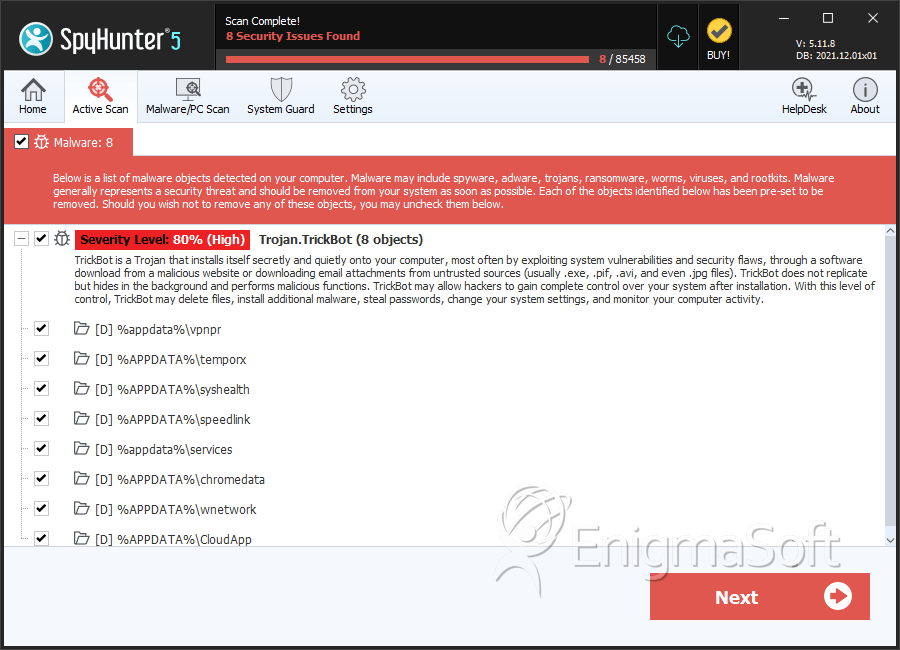

SpyHunter 检测并删除 特洛伊木马

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

注册表详情

目录

特洛伊木马 可能会创建以下目录或目录:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |