Trojan.TrickBot

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Popularity Rank: | 4,470 |

| Poziom zagrożenia: | 80 % (Wysoka) |

| Zainfekowane komputery: | 30,087 |

| Pierwszy widziany: | October 17, 2016 |

| Ostatnio widziany: | October 24, 2025 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Trojan.TrickBot, trojan bankowy, wydaje się być następcą znanego trojana bankowego Dyre, który był już odpowiedzialny za liczne ataki na całym świecie. Z pewnością istnieje powiązanie między obydwoma trojanami. Zagrożenia te stale ewoluują, zyskując nowe funkcje, ponieważ chronią przed nowymi środkami bezpieczeństwa wdrażanymi przez badaczy bezpieczeństwa komputerów PC. Dyre , znany również jako Dyreza, wydaje się, że przekształciła Trojan.TrickBot, nowszej trojana bankowego.

Trojan.TrickBot, trojan bankowy, wydaje się być następcą znanego trojana bankowego Dyre, który był już odpowiedzialny za liczne ataki na całym świecie. Z pewnością istnieje powiązanie między obydwoma trojanami. Zagrożenia te stale ewoluują, zyskując nowe funkcje, ponieważ chronią przed nowymi środkami bezpieczeństwa wdrażanymi przez badaczy bezpieczeństwa komputerów PC. Dyre , znany również jako Dyreza, wydaje się, że przekształciła Trojan.TrickBot, nowszej trojana bankowego.

W tym tygodniu w odcinku Malware 20, część 2: Bazar Malware powiązany z kampaniami trojanów bankowych Trickbot w celu kradzieży danych osobowych

Trojan.TrickBot pojawił się po raz pierwszy w październiku 2016 roku i wtedy atakował tylko banki w Australii. Począwszy od kwietnia 2017 r. Zgłaszano również ataki na wiodące banki w Wielkiej Brytanii, USA, Szwajcarii, Niemczech, Kanadzie, Nowej Zelandii, Francji i Irlandii. Inne nazwy, pod którymi znany jest ten trojan, to TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e, itp. Jedna z nowszych wersji szkodliwego oprogramowania została zaktualizowana, aby atakować portfele kryptograficzne po tym, jak pod koniec 2017 roku upowszechniło się wydobywanie kryptowalut. autorzy trojana bankowego dodali do swojego kodu samorozpowszechniający się komponent, który umożliwiał samoczynne rozprzestrzenianie się szkodliwego oprogramowania. Oczywiście celem było zainfekowanie jak największej liczby komputerów, a nawet całych sieci przy użyciu Trojan.TrickBot. W 2018 roku ponownie pojawił się Trojan.TrickBot z jeszcze szerszym zakresem możliwości.

Spis treści

TrickBot lubi współpracować z innymi zagrożeniami ze strony złośliwego oprogramowania

W styczniu 2019 roku badacze odkryli aktywną kampanię oprogramowania ransomware Ryuk, w której wybrane ofiary były wcześniej atakowane przez Emotet i TrickBot. Istnieją dowody na to, że cyberprzestępcy najpierw dostarczyli Emotet za pośrednictwem wiadomości spamowych i różnych technik inżynierii społecznej. W tym schemacie komputer zainfekowany Emotetem został użyty do dystrybucji TrickBota, który z kolei wykradł poufne informacje, które pomogły atakującym dowiedzieć się, czy ofiara jest odpowiednim celem branżowym. Jeśli tak, to wdrożyliby oprogramowanie ransomware Ryuk w sieci firmy. Wcześniej, w maju 2018 roku, TrickBot współpracował również z innym trojanem bankowym - IcedID.

Pracując samodzielnie, TrickBot zazwyczaj rozprzestrzenia się na uszkodzonych załącznikach wiadomości e-mail przebranych za dokument Microsoft Office z włączonymi makrami. Po otwarciu pliku złośliwe skrypty są uruchamiane i potajemnie pobierają złośliwe oprogramowanie. Najnowsze wersje TrickBota z początku 2019 roku są dostarczane za pośrednictwem sezonowych wiadomości spamowych udających, że pochodzą od dużej firmy doradztwa finansowego. E-maile wabią użytkowników treściami podatkowymi, obiecując pomoc w niektórych kwestiach podatkowych w Stanach Zjednoczonych. Jednak po otwarciu arkusz kalkulacyjny Microsoft Excel dołączony do wiadomości e-mail upuszcza TrickBota na komputerze użytkownika.

Krótka analiza poprzednika Trojan.TrickBot, Trojana Dyre

Trojan Dyre , który jest powiązany z rozległym botnetem składającym się z setek tysięcy zainfekowanych komputerów, zaatakował dziesiątki tysięcy komputerów na całym świecie w listopadzie 2015 roku. Ponad tysiąc banków i instytucji finansowych mogło zostać zaatakowanych przez Dyre. Działania tego zagrożenia zostały wstrzymane w listopadzie 2015 r., Co zbiegło się w czasie z napadem na biura rosyjskiego przedsiębiorstwa wchodzącego w skład grupy oszustów odpowiedzialnych za Dyre. Niestety, wygląda na to, że ktoś, kto był zaangażowany w tworzenie Dyre w 2015 roku, może teraz uczestniczyć w tworzeniu Trojan.TrickBot.

Monitorowanie ewolucji Trojan.TrickBot

Trojan.TrickBot został po raz pierwszy wykryty we wrześniu 2016 r. W kampanii zagrożeń wymierzonej w użytkowników komputerów w Australii. Niektóre z australijskich instytucji finansowych, których to dotyczy, to NAB, St. George, Westpac i ANZ. Początkowe ataki Trojan.TrickBot obejmowały jeden moduł zbierający. Nowsze próbki Trojan.TrickBot zawierają również webinjects w swoim ataku i wydają się być nadal w fazie testów.

Istnieje kilka powodów, dla których analitycy bezpieczeństwa komputerów PC podejrzewają, że istnieje silne powiązanie między Trojan.TrickBot a Dyre. Program ładujący biorący udział w większości ataków jest bardzo podobny. Po odkodowaniu zagrożeń podobieństwa stają się bardzo oczywiste. Oznacza to, że wielu oszustów odpowiedzialnych za opracowanie i wdrożenie Dyre wydaje się ponownie uaktywnić, unikając aresztowania i wznawiając działalność rok po atakach Dyre. Wydaje się, że Trojan.TrickBot jest przepisaną wersją Dyre, zachowującą wiele takich samych funkcji, ale napisaną w inny sposób. W porównaniu z Dyre, implementacja Trojan.TrickBot zawiera dużą ilość kodu w C ++. Trojan.TrickBot wykorzystuje CryptoAPI firmy Microsoft zamiast mieć wbudowane funkcje do odpowiednich operacji szyfrowania. Poniżej przedstawiono różnice między Trojan.TrickBot i Dyre:

- Trojan.TrickBot nie wykonuje poleceń bezpośrednio, ale zamiast tego współdziała z harmonogramem zadań za pomocą COM w celu utrzymania trwałości na zainfekowanym komputerze.

- Zamiast korzystać z wbudowanej procedury mieszającej SHA256 lub procedury AES, Trojan.TrickBot korzysta z Microsoft Crypto API.

- Podczas gdy Dyre został napisany głównie przy użyciu języka programowania C, Trojan.TrickBot wykorzystuje większą część C ++ do swojego kodu.

- Oprócz atakowania dużych międzynarodowych banków, Trojan.TrickBot może również kraść z portfeli Bitcoin.

- TrojanTrickBot może zbierać wiadomości e-mail i dane logowania za pośrednictwem narzędzia Mimikatz.

- Nowe funkcje są również stale dodawane do Trojan.TrickBot.

Te różnice wydają się jednak wskazywać, że istnieje wyraźny związek między Dyre i Trojan.TrickBot, ale Trojan.TrickBot w rzeczywistości reprezentuje bardziej zaawansowany etap rozwoju wcześniejszego zagrożenia. Trojan.TrickBot jest ładowany przy użyciu programu ładującego zagrożenia „TrickLoader", który został powiązany z kilkoma innymi zagrożeniami, w tym Pushdo , Cutwail i Vawtrak . W szczególności Cutwail był również powiązany z zagrożeniem Dyre, co sugeruje, że oszuści odpowiedzialni za Trojan.TrickBot próbują odbudować ogromne możliwości, którymi cieszyli się podczas poprzedniego ataku.

Szczegóły operacyjne

Trojan.TrickBot stanowi poważne zagrożenie dla prywatności użytkowników, ponieważ jego głównym celem jest kradzież danych logowania użytkowników do witryn bankowości internetowej, kont Paypal, portfeli kryptowalut oraz innych kont finansowych i osobistych. Złośliwe oprogramowanie wykorzystuje dwie techniki, aby nakłonić swoje ofiary do udostępnienia danych. Pierwsza technika nazywa się statycznym wstrzyknięciem i polega na zastąpieniu strony logowania legalnej witryny bankowej fałszywą, która dokładnie ją kopiuje. Druga metoda nazywa się dynamicznym wstrzykiwaniem i polega na przejęciu przeglądarki ofiary i przekierowaniu jej na serwer kontrolowany przez operatorów szkodliwego oprogramowania za każdym razem, gdy użytkownik wpisze adres URL należący do docelowej witryny bankowej. W obu przypadkach dane logowania wprowadzone przez użytkownika są przechwytywane i wysyłane do operatorów Trojan.TrickBot i, odpowiednio, mogą zostać wykorzystane do popełnienia oszustwa finansowego.

Trojan.TrickBot jest dostarczany w kilku różnych modułach i pliku konfiguracyjnym. Każdy z modułów spełnia określone zadanie, takie jak zapewnienie rozprzestrzeniania się i trwałości złośliwego oprogramowania, kradzież danych uwierzytelniających i tak dalej. Aby uniknąć wykrycia, złośliwe moduły są umieszczane w legalnych procesach, w tym svchost. Ponadto TrickBot próbuje wyłączyć i usunąć program Windows Defender jako kolejny środek zmniejszający prawdopodobieństwo wykrycia.

Folder instalacyjny Trojan.TrickBot znajduje się w C: \ user \ AppData \ Roaming \% Name%, gdzie „% Name%" zależy od konkretnej wersji złośliwego oprogramowania. W tym samym folderze znajduje się również kopia TrickBota o nieco innej nazwie, a także plik settings.ini i folder Data. TrickBot zapewnia jego trwałość, tworząc zaplanowane zadanie i usługę. Nazwa zadania zależy od wariantu złośliwego oprogramowania, można ją na przykład nazwać „NetvalTask". Wpis rejestru jest generowany losowo i znajduje się w gałęzi usługi, na przykład \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath. Operatorzy Trojan.TrickBot skonfigurowali serwery Command & Control, z którymi szkodliwe oprogramowanie komunikuje się na zhakowanych routerach bezprzewodowych.

Nowsze wersje TrickBota mają ulepszone funkcje

W listopadzie 2018 r. Zaktualizowane wersje Trojan.TrickBot trafiły na rynek złośliwego oprogramowania, prezentując bardziej zaawansowane funkcje. Jedną z nich jest funkcja blokowania ekranu obserwowana w niektórych wersjach złośliwego oprogramowania, które pojawiły się na kilka miesięcy przed listopadem 2018 r. Niektórzy badacze wierzyli wówczas, że za pomocą tego nowego komponentu autorzy szkodliwego oprogramowania zamierzali przetrzymywać ofiary w celu zapłacenia okupu, jeśli trojan był nie jest w stanie wydobyć żadnych danych uwierzytelniających bankowych z zainfekowanego komputera. W okolicach listopada 2018 r. Dodano również ulepszone możliwości unikania wykrycia. Jednak w tym czasie do arsenału Trojan.TrickBot dodano jeszcze bardziej niebezpieczną funkcję za pośrednictwem nowego modułu do przechwytywania haseł o nazwie „pwgrab" - szkodliwe oprogramowanie nie było już zainteresowane odwiedzane tylko przez witryny użytkowników, ale był również w stanie przejmować popularne aplikacje i stamtąd wykraść zapisane hasła. Oprócz tego TrickBot zaczął również zbierać dane dotyczące przeglądania i systemu, takie jak pliki cookie, wyszukiwane hasła, historia, informacje o procesorze, uruchomione procesy i tak dalej. Co więcej, trojan miał możliwość aktualizacji się po zainstalowaniu na komputerze, co oznacza, że zainfekowany komputer zawsze będzie miał najnowszą wersję TrickBota, niezależnie od tego, kiedy miała miejsce początkowa infekcja.

Jeszcze jedna nowa wersja Trojan.TrickBot została odkryta przez badaczy Trend Micro w styczniu 2019 roku. Ten nowy wariant dodał trzy nowe możliwości do modułu wykradającego hasła TrickBota, zaprojektowanego do atakowania Virtual Network Computing (VNC), PuTTY i Remote Desktop Protocol (RDP). Moduł pwgrab TrickBota przechwytuje dane uwierzytelniające VNC, wyszukując pliki zawierające „.vnc.lnk" w nazwie w „% APPDATA% \ Microsoft \ Windows \ Recent", „% USERPROFILE% \ Documents" i „% USERPROFILE% \ Pobrane ". Aby pobrać dane uwierzytelniające PuTTY i RDP, TrickBot szuka w kluczu rejestru Software \ SimonTatham \ Putty \ Sessions i używa "CredEnumerateA API" do identyfikacji i kradzieży zapisanych haseł. Następnie, aby zidentyfikować nazwę użytkownika, nazwę hosta i hasło zapisane dla poświadczenia RDP, złośliwe oprogramowanie analizuje ciąg „target = TERMSRV". TrickBot pobiera plik konfiguracyjny o nazwie „dpost" z serwera Command & Control operatora i używa polecenia POST skonfigurowanego do eksfiltracji danych uwierzytelniających VNC, PuTTY i RDP zebranych z zainfekowanych urządzeń.

W styczniu 2019 roku badacze odkryli również, że TrickBot działa również jako Access-as-a-Service dla innych aktorów - po zainfekowaniu maszyny zamienia ją w bota i tworzy odwrotne powłoki, umożliwiając tym samym innym operatorom złośliwego oprogramowania dostęp do zainfekowanej sieci i upuszczają własne złośliwe ładunki.

Zapobieganie atakom Trojan.TrickBot

Najlepszym sposobem zapobiegania atakom Trojan.TrickBot jest upewnienie się, że komputer jest chroniony niezawodnym, w pełni zaktualizowanym programem antywirusowym. Hasła do bankowości internetowej powinny być silne i należy wdrożyć uwierzytelnianie dwuetapowe. Zachowaj ostrożność podczas obsługi kont bankowych online, unikaj tych operacji na nieznanych komputerach i regularnie skanuj swój komputer w poszukiwaniu zagrożeń za pomocą zaktualizowanej aplikacji zabezpieczającej.

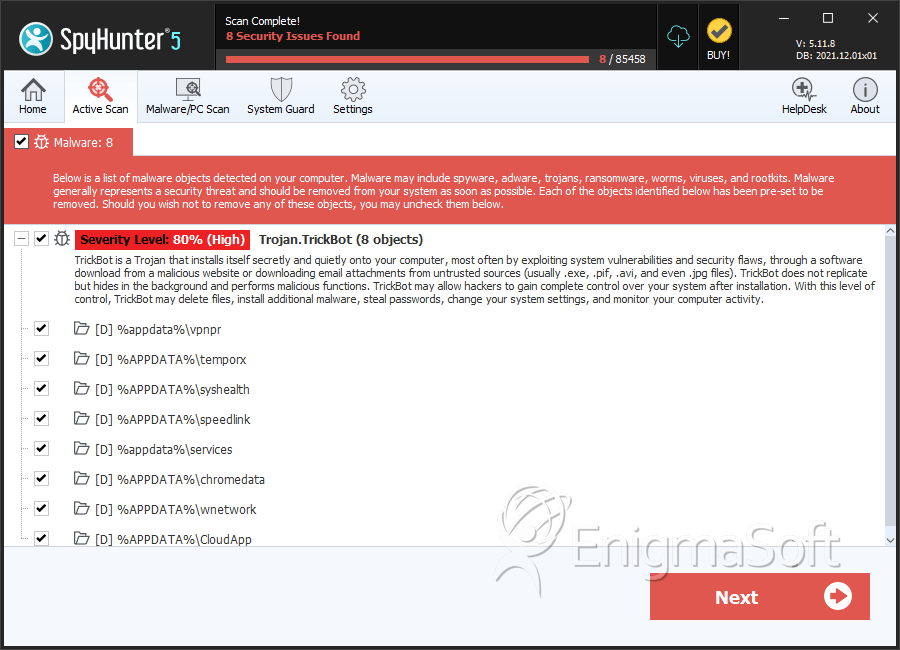

SpyHunter wykrywa i usuwa Trojan.TrickBot

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Szczegóły rejestru

Katalogi

Trojan.TrickBot może utworzyć następujący katalog lub katalogi:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |