特洛伊木馬

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| Popularity Rank: | 4,470 |

| 威胁级别: | 80 % (高的) |

| 受感染的计算机: | 30,087 |

| 初见: | October 17, 2016 |

| 最后一次露面: | October 24, 2025 |

| 受影响的操作系统: | Windows |

Trojan.TrickBot,銀行木馬,似乎是Dyre的繼任者,Dyre是著名的銀行木馬,已經對世界各地的眾多攻擊負責。這兩個木馬之間肯定存在聯繫。這些威脅不斷發展,在抵禦PC安全研究人員實施的新安全措施時獲得了新功能。 Dyre ,也稱為Dyreza,似乎已經發展成為Trojan.TrickBot,一種較新的銀行木馬。

Trojan.TrickBot,銀行木馬,似乎是Dyre的繼任者,Dyre是著名的銀行木馬,已經對世界各地的眾多攻擊負責。這兩個木馬之間肯定存在聯繫。這些威脅不斷發展,在抵禦PC安全研究人員實施的新安全措施時獲得了新功能。 Dyre ,也稱為Dyreza,似乎已經發展成為Trojan.TrickBot,一種較新的銀行木馬。

Trojan.TrickBot於2016年10月首次出現,當時僅攻擊澳大利亞的銀行。從2017年4月開始,也有報導稱對英國,美國,瑞士,德國,加拿大,新西蘭,法國和愛爾蘭的主要銀行也進行了攻擊。該特洛伊木馬的其他名稱包括TheTrick,Trickster,TrickLoader,Trojan.TrickBot.e等。該惡意軟件的較新版本之一已更新,以在2017年末加密礦盛行之後針對加密貨幣錢包為目標。同樣在2017年,銀行木馬的作者在其代碼中添加了一個自我傳播組件,從而使該惡意軟件能夠自我傳播。顯然,目標是使用Trojan.TrickBot感染盡可能多的計算機,甚至感染整個網絡。在2018年,Trojan.TrickBot再次以更廣泛的功能出現。

目錄

TrickBot喜歡與其他惡意軟件威脅合作

2019年1月,研究人員發現了Ryuk勒索軟件的活躍活動,其中目標受害者先前曾受到Emotet和TrickBot的攻擊。有證據表明,網絡犯罪分子首先通過垃圾郵件和各種社會工程技術傳遞了Emotet 。在該方案中,使用感染了Emotet的計算機來分發TrickBot,TrickBot進而竊取了敏感信息,從而幫助攻擊者確定受害者是否是合適的行業目標。如果是這樣,那麼他們會將Ryuk勒索軟件部署到公司的網絡中。此前,在2018年5月,TrickBot還與另一家銀行TrojanIcedID合作。

單獨工作時,TrickBot通常會散佈在偽裝成帶有啟用宏的Microsoft Office文檔的損壞的電子郵件附件中。打開文件後,惡意腳本將執行並秘密下載惡意軟件。 TrickBot自2019年初以來的最新版本是通過假裝來自大型金融諮詢公司的季節性主題垃圾郵件發送的。這些電子郵件以稅收相關內容吸引用戶,並有望在某些美國稅收問題上提供幫助。但是,一旦打開,將附加到用戶計算機上的電子郵件投遞TrickBot的Microsoft Excel電子表格。

對Trojan的簡要分析.TrickBot的前身Dyre Trojan

Dyre特洛伊木馬程序與由數十萬台受感染計算機組成的廣泛殭屍網絡相關聯,在2015年11月攻擊了全球數万台計算機。. 這種威脅的活動於2015年11月停止,與此同時,突襲了一家俄羅斯企業的辦公室,該企業是負責Dyre的騙子團體的一部分。不幸的是,似乎2015年參與開發Dyre的人現在可能正在參與Trojan.TrickBot的開發。

監控Trojan.TrickBot的演變

Trojan.TrickBot於2016年9月在針對澳大利亞計算機用戶的威脅運動中首次被發現。受影響的一些澳大利亞金融機構包括國民銀行,聖喬治,西太平洋銀行和澳新銀行。最初的Trojan.TrickBot攻擊涉及一個收集器模塊。較新的Trojan.TrickBot示例也將webinjects包含在其攻擊中,並且似乎仍在測試中。

PC安全分析師懷疑Trojan.TrickBot和Dyre之間存在很強的聯繫,原因有多種。參與大多數攻擊的裝載程序非常相似。解碼威脅後,相似之處就非常明顯。這意味著負責Dyre開發和實施的許多騙子似乎又重新活躍起來,逃避了Dyre襲擊一年後的逮捕和恢復活動。 Trojan.TrickBot似乎是Dyre的重寫版本,保留了許多相同的功能,但編寫方式不同。與Dyre相比,Trojan.TrickBot實現中有大量的C ++代碼。 Trojan.TrickBot利用了Microsoft的CryptoAPI,而不是為其相應的加密操作使用內置函數。以下是Trojan.TrickBot和Dyre之間的區別:

- Trojan.TrickBot不會直接運行命令,而是會使用COM與Task Scheduler進行交互,以保持對受感染計算機的持久性。

- Trojan.TrickBot使用Microsoft Crypto API,而不是使用內置的SHA256哈希例程或AES例程。

- 雖然Dyre主要是使用編程語言C編寫的,但Trojan.TrickBot的代碼使用了C ++的較大部分。

- 除了攻擊大型國際銀行以外,Trojan.TrickBot還可以從比特幣錢包中竊取。

- TrojanTrickBot能夠通過Mimikatz工具收集電子郵件和登錄憑據。

- 新功能也不斷添加到Trojan.TrickBot。

但是,這些差異似乎表明Dyre與Trojan.TrickBot之間存在明確的關係,但Trojan.TrickBot實際上代表了早期威脅發展的更高級階段。使用威脅加載程序" TrickLoader"加載Trojan.TrickBot,該加載程序已與其他幾種威脅相關聯,包括Pushdo , Cutwail和Vawtrak 。特別是Cutwail,也與Dyre威脅相關聯,使得負責Trojan.TrickBot的騙子可能正在嘗試重建他們先前攻擊時所享有的強大功能。

運作細節

Trojan.TrickBot對用戶隱私構成嚴重威脅,因為其主要目的是竊取在線銀行網站,Paypal帳戶,加密貨幣錢包以及其他金融和個人帳戶的用戶登錄憑據。該惡意軟件使用兩種技術誘騙受害者提供數據. 第一種技術稱為靜態注入,它包括用偽造的網站來替換合法銀行網站的登錄頁面,並準確複製該頁面。第二種方法稱為動態注入,它涉及劫持受害者的瀏覽器,並在用戶每次輸入屬於目標銀行網站的URL時將其重定向到由惡意軟件操作員控制的服務器。在任何一種情況下,都會捕獲用戶輸入的登錄數據,並將其發送到Trojan.TrickBot操作員,然後分別將其誤用於進行財務欺詐。

Trojan.TrickBot通過幾個不同的模塊和一個配置文件提供。每個模塊都執行特定的任務,例如確保惡意軟件的傳播和持久性,竊取憑據等。為了避免檢測,惡意模塊被注入到包括svchost在內的合法進程中。另外,TrickBot嘗試禁用和刪除Windows Defender,以減少被檢測到的機會。

Trojan.TrickBot的安裝文件夾位於C:\ user \ AppData \ Roaming \%Name%中,其中"%Name%"取決於惡意軟件的特定版本。在同一文件夾中還有一個TrickBot副本,其名稱略有不同,還有settings.ini文件和Data文件夾。 TrickBot通過創建計劃任務和服務來確保其持久性。任務的名稱取決於惡意軟件的變體,例如,可以將其命名為" NetvalTask"。註冊表項是隨機生成的,位於服務配置單元下,例如\ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath。 Trojan.TrickBot的運營商設置了Command&Control服務器,惡意軟件通過該服務器與被入侵的無線路由器進行通信。

較新版本的TrickBot具有增強的功能

2018年11月,Trojan.TrickBot的更新版本進入了惡意軟件市場,展示了更多高級功能。其中之一是在2018年11月之前的幾個月中出現的某些版本的惡意軟件中出現的屏幕鎖定功能。當時,一些研究人員認為,通過該新組件,惡意軟件作者的目的是如果特洛伊木馬程序被劫持,則將受害者勒索。無法從受感染的計算機中竊取任何銀行憑證。在2018年11月前後還增加了避免檢測的功能。但是,Trojan.TrickBot武庫中增加了一個更加危險的功能,當時它通過一個名為" pwgrab"的新密碼捕獲模塊-該惡意軟件不再對只能由用戶網站訪問,但它也可以劫持流行的應用程序並從那裡竊取保存的密碼。除此之外,TrickBot還開始收集瀏覽和系統數據,例如cookie,搜索項,歷史記錄,CPU信息,正在運行的進程等。此外,木馬一旦安裝在計算機上,便具有自我更新的能力,這意味著受感染的計算機將始終具有最新版本的TrickBot,而不管初始感染的時間如何。

Trojan.TrickBot的另一個新版本於2019年1月被趨勢科技研究人員發現。此新變種為TrickBot的密碼竊取模塊增加了三項新功能,旨在針對虛擬網絡計算(VNC),PuTTY和遠程桌面協議。 (RDP)平台。 TrickBot的pwgrab模塊通過在"%APPDATA%\ Microsoft \ Windows \ Recent","%USERPROFILE%\ Documents"和"%USERPROFILE%\"中查找名稱中包含" .vnc.lnk"的文件來捕獲VNC憑據。下載"文件夾. 為了獲取PuTTY和RDP憑據,TrickBot會在Software \ SimonTatham \ Putty \ Sessions註冊表項中查找並使用" CredEnumerateA API"來識別和竊取已保存的密碼。然後,為了識別每個RDP憑據保存的用戶名,主機名和密碼,惡意軟件將解析字符串" target = TERMSRV"。 TrickBot從操作員的Command&Control服務器下載名為" dpost"的配置文件,並使用POST命令設置以竊聽從受感染設備收集的VNC,PuTTY和RDP憑據。

在2019年1月,研究人員還發現TrickBot還可充當其他參與者的訪問即服務-一旦感染計算機,它就會將其轉變為機器人並創建反向外殼,從而允許其他惡意軟件操作員訪問受感染的網絡並丟棄自己的惡意有效載荷。

防止Trojan.TrickBot攻擊

防止Trojan.TrickBot攻擊的最佳方法是確保計算機受到可靠的,完全更新的反惡意軟件程序的保護。網上銀行密碼應該很安全,並且應該執行兩步驗證。處理網上銀行帳戶,避免在未知計算機上進行這些操作以及定期使用更新的安全應用程序掃描計算機中的威脅時,請務必謹慎。

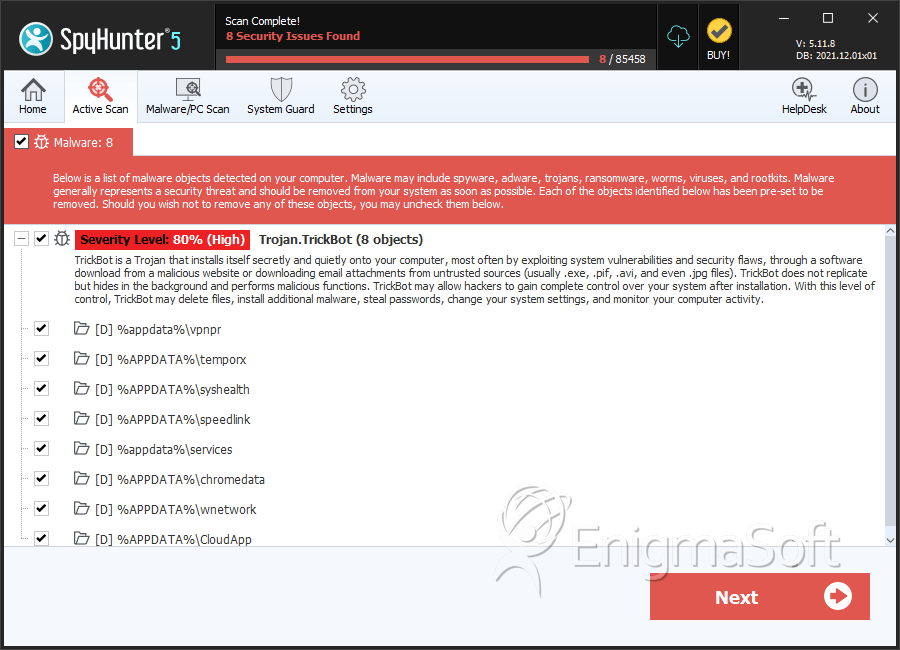

SpyHunter 检测并删除 特洛伊木馬

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

註冊表詳情

目錄

特洛伊木馬 可能會創建以下目錄或目錄:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |