Trojan.TrickBot

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Popularity Rank: | 4,470 |

| Trusselsniveau: | 80 % (Høj) |

| Inficerede computere: | 30,087 |

| Først set: | October 17, 2016 |

| Sidst set: | October 24, 2025 |

| Berørte operativsystemer: | Windows |

Trojan.TrickBot, en banktrojan, ser ud til at være en efterfølger af Dyre, en velkendt banktrojan, der allerede var ansvarlig for mange angreb rundt om i verden. Der er bestemt en forbindelse mellem begge trojanske heste. Disse trusler udvikler sig konstant og får nye funktioner, når de forsvarer sig mod nye sikkerhedsforanstaltninger implementeret af pc-sikkerhedsforskere. Dyre , også kendt som Dyreza, ser ud til at have udviklet sig til Trojan.TrickBot, en nyere banktrojan.

Trojan.TrickBot, en banktrojan, ser ud til at være en efterfølger af Dyre, en velkendt banktrojan, der allerede var ansvarlig for mange angreb rundt om i verden. Der er bestemt en forbindelse mellem begge trojanske heste. Disse trusler udvikler sig konstant og får nye funktioner, når de forsvarer sig mod nye sikkerhedsforanstaltninger implementeret af pc-sikkerhedsforskere. Dyre , også kendt som Dyreza, ser ud til at have udviklet sig til Trojan.TrickBot, en nyere banktrojan.

Denne uge i Malware, afsnit 20, del 2: Bazar-malware knyttet til Trickbot Banking Trojan-kampagner for at stjæle personlige data

Trojan.TrickBot dukkede op for første gang i oktober 2016, og dengang angreb den kun banker i Australien. Fra april 2017 er der også rapporteret om angreb på førende banker i Storbritannien, USA, Schweiz, Tyskland, Canada, New Zealand, Frankrig og Irland. Andre navne, som denne trojan er kendt under, inkluderer TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e osv. En af de nyere versioner af malware er blevet opdateret til at målrette mod cryptowallets efter kryptomining blev populær i slutningen af 2017. Også i 2017 blev forfattere af banktrojanen tilføjede en selvspredende komponent til sin kode, der gjorde malware i stand til selvforplantning. Målet var åbenbart at inficere så mange computere som muligt og endda hele netværk med Trojan.TrickBot. I 2018 optrådte Trojan.TrickBot igen med en endnu bredere vifte af muligheder.

Indholdsfortegnelse

TrickBot kan lide at samarbejde med andre malware-trusler

I januar 2019 opdagede forskere en aktiv kampagne med Ryuk ransomware , hvor målrettede ofre tidligere blev angrebet af Emotet og TrickBot. Der er beviser for, at cyberkriminelle først leverede Emotet via spam-e-mails og forskellige socialtekniske teknikker. I denne ordning blev en computer inficeret med Emotet brugt til at distribuere TrickBot, som igen stjal følsomme oplysninger fra det, der hjalp angriberne med at finde ud af, om offeret er et passende mål i branchen. I så fald vil de implementere Ryuk ransomware på virksomhedens netværk. Tidligere samarbejdede TrickBot i maj 2018 også med en anden banktrojan- IcedID.

Når man arbejder alene spredes TrickBot typisk over beskadigede vedhæftede filer, forklædt som et Microsoft Office-dokument med aktiverede makroer. Når filen åbnes, udfører de ondsindede scripts og downloader skjult malware. TrickBot nyeste versioner fra begyndelsen af 2019 leveres gennem sæsonmæssige spam-e-mails, der foregiver at komme fra et stort finansielt konsulentfirma. E-mails lokker brugere med skatterelateret indhold og lover hjælp til visse amerikanske skatteproblemer. Når det først er åbnet, slipper Microsoft Excel-regnearket til e-mailen TrickBot på brugerens computer.

En kort analyse af Trojan.TrickBots forgænger, Dyre Trojan

Dyre Trojan , der er forbundet med et omfattende botnet bestående af hundreder af tusinder af inficerede computere, angreb titusinder af computere over hele verden i november 2015. Mere end tusind banker og finansielle institutioner er muligvis blevet kompromitteret af Dyre. Denne trussels aktiviteter stoppede i november 2015, hvilket faldt sammen med plyndringen af kontorer for en russisk virksomhed, der var en del af den kunstnergruppe, der var ansvarlig for Dyre. Desværre ser det ud til, at nogen, der var involveret i udviklingen af Dyre i 2015, nu kan deltage i udviklingen af Trojan.TrickBot.

Overvågning af udviklingen af Trojan.TrickBot

Trojan.TrickBot blev først opdaget i september 2016 i en trusselkampagne rettet mod computerbrugere i Australien. Nogle af de australske finansielle institutioner, der blev berørt, inkluderer NAB, St. George, Westpac og ANZ. De oprindelige Trojan.TrickBot-angreb involverede et samlermodul. Nyere prøver af Trojan.TrickBot inkluderer også webinjekter i deres angreb og ser ud til stadig at være i test.

Der er flere grunde til, at pc-sikkerhedsanalytikere har mistanke om, at der er en stærk forbindelse mellem Trojan.TrickBot og Dyre. Den læsser, der er involveret i de fleste angreb, er meget ens. Når du afkoder truslerne, bliver lighederne meget tydelige. Dette betyder, at mange af de svindlere, der var ansvarlige for udviklingen og implementeringen af Dyre, ser ud til at være blevet aktive igen, undslippe arrestationen og genoptage aktiviteterne et år efter Dyre-angrebene. Trojan.TrickBot ser ud til at være en omskrevet version af Dyre, der holder mange af de samme funktioner, men skrevet på en anden måde. Sammenlignet med Dyre er der en stor mængde kode i C ++ i implementeringen af Trojan.TrickBot. Trojan.TrickBot drager fordel af Microsofts CryptoAPI snarere end at have indbyggede funktioner til dens tilsvarende krypteringsoperationer. Følgende er forskellene mellem Trojan.TrickBot og Dyre:

- Trojan.TrickBot kører ikke kommandoer direkte, men interagerer i stedet med Task scheduler ved hjælp af COM for at opretholde vedholdenhed på den inficerede computer.

- I stedet for at bruge en indbygget SHA256 hashing-rutine eller en AES-rutine, bruger Trojan.TrickBot Microsoft Crypto API.

- Mens Dyre for det meste blev skrevet ved hjælp af programmeringssprog C, bruger Trojan.TrickBot en større del af C ++ til sin kode.

- Ud over at angribe store internationale banker kan Trojan.TrickBot også stjæle fra Bitcoin-tegnebøger.

- TrojanTrickBot har evnen til at høste e-mails og loginoplysninger gennem Mimikatz-værktøjet.

- Nye funktioner tilføjes også konstant til Trojan.TrickBot.

Disse forskelle synes imidlertid at indikere, at der er et klart forhold mellem Dyre og Trojan.TrickBot, men at Trojan.TrickBot faktisk repræsenterer et mere avanceret udviklingsstadium af den tidligere trussel. Trojan.TrickBot indlæses ved hjælp af trussel-loader 'TrickLoader', som har været forbundet med adskillige andre trusler, herunder Pushdo , Cutwail og Vawtrak . Især Cutwail har også været forbundet med Dyre-truslen, hvilket gør det sandsynligt, at de kunstnere, der er ansvarlige for Trojan.TrickBot forsøger at genopbygge de enorme kapaciteter, som de havde med deres tidligere angreb.

Operationelle detaljer

Trojan.TrickBot er en alvorlig trussel mod privatlivets fred, da dets primære formål er at stjæle brugerloginoplysninger til onlinebankwebsteder, Paypal-konti, kryptovaluta-tegnebøger og andre finansielle og personlige konti. Malwaren bruger to teknikker til at narre sine ofre til at levere dataene. Den første teknik kaldes statisk injektion, og den består i at erstatte login-siden på det legitime bankwebsted med en falsk, der kopierer den nøjagtigt. Den anden metode kaldes dynamisk injektion, og det indebærer kapring af offerets browser og omdirigering til en server, der kontrolleres af operatørerne af malware hver gang brugeren indtaster en URL, der tilhører et målrettet bankwebsite. I begge tilfælde fanges de logindata, der er indtastet af brugeren, og sendes til henholdsvis Trojan.TrickBot-operatørerne og kan misbruges til at begå økonomisk svindel.

Trojan.TrickBot leveres i flere forskellige moduler og en konfigurationsfil. Hvert af modulerne udfører en bestemt opgave, som f.eks. At sikre malware-formering og vedholdenhed, stjæle legitimationsoplysninger og så videre. For at undgå afsløring injiceres de ondsindede moduler i legitime processer, herunder svchost. TrickBot forsøger også at deaktivere og slette Windows Defender som en anden foranstaltning for at reducere chancen for at blive opdaget.

Trojan.TrickBots installationsmappe er placeret i C: \ user \ AppData \ Roaming \% Name%, hvorved "% Name%" afhænger af den bestemte version af malware. Der er også en kopi af TrickBot med et lidt andet navn i den samme mappe samt en settings.ini-fil og en datamappe. TrickBot sikrer dets vedholdenhed ved at oprette en planlagt opgave og en tjeneste. Navnet på opgaven afhænger af malware-varianten, den kan f.eks. Have navnet "NetvalTask". Registreringsposten genereres tilfældigt og placeres under servicekuben, for eksempel \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath. Operatørerne af Trojan.TrickBot opretter Command & Control-servere, som malware kommunikerer med på hackede trådløse routere.

Nyere versioner af TrickBot kommer med forbedrede funktioner

I november 2018 ramte opdaterede versioner af Trojan.TrickBot malware-markedet og demonstrerede mere avancerede funktioner. Blandt disse er den skærmlåsningsfunktionalitet, der er observeret i nogle versioner af malware, der vises i flere måneder før november 2018. Nogle forskere mente på det tidspunkt, at malwareforfatterne gennem denne nye komponent sigtede mod at holde ofrene for løsesum, hvis trojanske var ude af stand til at exfiltrere nogen bankoplysninger fra den inficerede computer. Forbedrede muligheder for at undgå afsløring er også tilføjet omkring november 2018. Alligevel blev der tilføjet en endnu mere farlig funktion til Trojan.TrickBot-arsenal på det tidspunkt gennem et nyt adgangskodegribende modul kaldet "pwgrab" - malware var ikke længere interesseret i kun besøgt af brugerwebstederne, men det var også i stand til at kapre populære applikationer og stjæle gemte adgangskoder derfra. Bortset fra det begyndte TrickBot også at høste browsing- og systemdata, som cookies, søgeudtryk, historie, CPU-oplysninger, kørende processer og så videre. Desuden fik Trojan muligheden for at opdatere sig selv, når den først var installeret på en maskine, hvilket betyder, at en inficeret computer altid vil have den nyeste version af TrickBot, uanset hvornår den første infektion fandt sted.

Endnu en ny version af Trojan.TrickBot blev opdaget af Trend Micro-forskere i januar 2019. Denne nye variant tilføjede tre nye muligheder til TrickBots adgangskodestjælingsmodul, designet til at målrette mod Virtual Network Computing (VNC), PuTTY og Remote Desktop Protocol (RDP) platforme. TrickBots pwgrab-modul fanger VNC-legitimationsoplysninger ved at lede efter filer, der indeholder ".vnc.lnk" i deres navne inden for "% APPDATA% \ Microsoft \ Windows \ Recent", "% USERPROFILE% \ Documents" og "% USERPROFIL% \" Downloads "mapper. For at få fat i PuTTY- og RDP-legitimationsoplysninger ser TrickBot i registreringsdatabasenøglen Software \ SimonTatham \ Putty \ Sessions og bruger "CredEnumerateA API" til at identificere og stjæle gemte adgangskoder. For at identificere det brugernavn, værtsnavn og adgangskode, der er gemt pr.RDP-legitimationsoplysninger, analyserer malware strengen "target = TERMSRV." TrickBot downloader en konfigurationsfil med navnet "dpost" fra operatørernes Command & Control-server og bruger en POST-kommando, der er konfigureret til at exfiltrere VNC-, PuTTY- og RDP-legitimationsoplysninger, der er indsamlet fra de inficerede enheder.

I januar 2019 opdagede forskere også, at TrickBot også fungerer som Access-as-a-Service for andre aktører - når den først inficerer en maskine, omdanner den den til en bot og skaber omvendte skaller, så andre malware-operatører får adgang til det inficerede netværk og slip deres egne ondsindede nyttelast.

Forebyggelse af Trojan.TrickBot-angreb

Den bedste måde at forhindre Trojan.TrickBot-angreb på er at sikre, at din computer er beskyttet med et pålideligt, fuldt opdateret anti-malware-program. Internetbankadgangskoder skal være stærke, og der skal implementeres en totrinsgodkendelse. Vær forsigtig, når du håndterer dine online bankkonti, undgår disse handlinger på ukendte computere og scanner din computer regelmæssigt for trusler med en opdateret sikkerhedsapplikation.

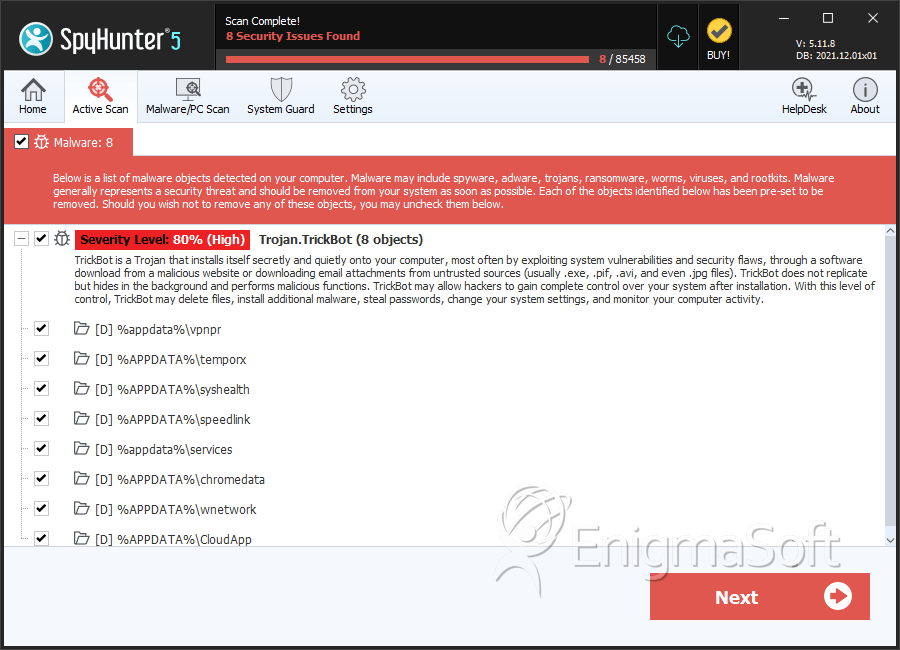

SpyHunter registrerer og fjerner Trojan.TrickBot

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | tumpex.exe | 295945614fbdb1f363340c3a778a753d | 204 |

| 2. | tmpax.exe | 8f29d0d9e64b2c60ee7406a1b4e6e533 | 175 |

| 3. | compar.exe | 8897352420f4ae8d9b49c66aeac503e7 | 82 |

| 4. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 5. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 6. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 7. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 8. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 9. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 10. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 11. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 12. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 13. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 14. | filedata.sat | 514274e4a6af9ff841e67fd9a464ee12 | 14 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | ztb_mlc060pu9ycgfmg1day1h0j9kyftottctcs3kpp2e7iauei9k9q08us5n7q4.exe | c324ebdf070a39f682e9573c473fe088 | 13 |

| 17. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 18. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 19. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Registreringsoplysninger

Vejviser

Trojan.TrickBot kan oprette følgende mappe eller mapper:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |