Ryuk勒索软件

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

排名: EnigmaSoft 威胁数据库中特定威胁的排名。

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 排行: | 14,698 |

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 736 |

| 初见: | August 28, 2018 |

| 最后一次露面: | September 14, 2023 |

| 受影响的操作系统: | Windows |

Ryuk Ransomware是一种数据加密木马,已于2018年8月13日被识别。看来Ryuk Ransomware损害了私营公司和医疗机构的利益。据报道,美国和德国的感染组织有威胁者。初步分析表明,威胁是通过受感染的RDP帐户注入系统的,但是有可能存在并行的垃圾邮件活动,该威胁活动以启用宏的DOCX和PDF文件的形式承载了威胁有效载荷。

目录

一般事实和归因

Ryuk Ransomware出现在2018年8月中旬,对全球主要组织进行了周密计划的针对性攻击,对受感染的PC和网络上的数据进行加密,并要求支付赎金以换取解密工具。 Ryuk并未展示出极其先进的技术技能,但是, 它与其他勒索软件的区别是它需要的巨大赎金 。金额取决于受影响组织的规模,而研究表明,攻击者已经从受害者那里获得了将近400万美元的敲诈资金,平均赎金为价值71,000美元的比特币,是其他恶意软件通常要求的金额的十倍。类。截至2019年1月,Ryuk要求的最低赎金金额为1.7 BTC,而最高为99 BTC。已知交易数量为52,收益已分配给37个BTC地址。

网络安全研究人员注意到Ryuk攻击与另一种名为HERMES的勒索软件之间存在相似之处,该勒索软件归因于国家资助的朝鲜APT组织Lazarus Group。在Ryuk首次露面时,研究人员认为它是基于HERMES源代码构建的,该源代码是由同一个黑客组织或另一个从地下恶意软件论坛获取该代码的演员组成的。 Ryuk和HERMES之间的某些相似之处得出了这一结论。两种勒索软件威胁共享相同的代码段,Ryuk中的几个字符串引用了爱马仕(Hermes),并且在Ryuk启动时,它还会检查每个加密文件中的HERMES标记,以找出系统是否已经受到HERMES的攻击。也存在一些关键差异,由于无法确定Ryuk欺诈性付款的最终接收者,因为恶意软件运营商会通过许多不同的比特币钱包转移资金,因此勒索软件的归属仍然是一个猜测问题。

同时,有证据表明,琉球(Ryuk)背后的网络犯罪分子来自俄罗斯或其前卫星国家。例如,在一些加密文件中发现了俄语,并且在与受害者的交流中发现了一些文化参考 。另一个理论是,Ryuk的操作人员不止一个,因为在某些报告的情况下,黑客组织要求提供固定数量的费用,而在其他情况下,它准备进行谈判。

值得注意的攻击

2017年10月,HERMES勒索软件被用作对台湾一家主要银行的SWIFT复杂攻击的一部分,该行窃取了6000万美元。专家认为,当时HERMES只是作为转移用途而已传送到银行的网络. Ryuk可能并非如此,因为大多数研究人员认为,Ryuk的主要目标是从目标机构勒索赎金。

Ryuk勒索软件专门用于量身定制的攻击,其加密机制被开发用于服务于仅影响目标网络中存储的关键资产和资源的小规模运营。最大的Ryuk爆炸发生在2018年圣诞节左右,当时勒索软件启动了其Holiday活动。首先,根据受害者本身,恶意软件通过使用受损的登录帐户攻击了云托管提供商Dataresolution.net。该公司声称没有破坏任何客户数据,但是考虑到恶意软件是如何进入目标网络的,这种说法似乎不太合理。

圣诞节后不久,与Tribune Publishing媒体相关的多个新闻纸组织成为Ryuk的下一个受害者。勒索软件攻击阻止了组织打印自己的论文,并且是在编辑无法将完成的页面发送到印刷机之后才发现的。一些研究人员声称,攻击Dataresolution.net和Tribune Publishing的恶意软件是Ryuk的新版本,名为Cryptor2.0。

此前,Ryuk于2018年10月15日袭击了Onslow供水和下水道管理局(OWASA),造成其网络中断。尽管主要服务和客户数据保持不变,但由于勒索软件的攻击,需要完全建立大量数据库和系统。

分配

以前,已经假设Ryuk是通过恶意电子邮件附件和未充分保护的RDP传播的主要感染。但是,针对选定的知名组织的攻击数量有限,这表明Ryuk是手动分发和操作的。这意味着每种攻击都必须经过单独且精心准备,其中包括广泛的网络映射和凭据收集。这些观察结果表明,攻击者在安装Ryuk之前已经通过其他恶意软件感染熟悉了目标域。

为了证实这一理论,2019年1月的最新研究表明Ryuk主要作为辅助负载传播,由攻击者手动安装在已经感染了Emotet和TrickBot僵尸网络的计算机上。 Emotet使用的主要感染方法是通过带有恶意脚本损坏的附加Microsoft Office文档的垃圾邮件运动。攻击者使用各种社交工程技术来使用户打开附件并单击"启用内容",从而启动恶意脚本并允许将恶意软件安装在目标计算机上。主要假设是Emotet进行了最初的感染,并通过受影响的网络横向传播,然后发起了自己的恶意活动,从而在受感染的网络中发送了其他恶意软件。在这里,最常见的Emotet会丢弃TrickBot有效负载,从而窃取凭据,并且还可以在网络中横向传播。 Emotet和TrickBot都具有蠕虫,数据窃取程序以及其他恶意程序的下载器的功能。然后,使用Trickbot将Ryuk勒索软件放到所选机构的系统上,攻击者计划从这些系统中尝试勒索勒索。但是,在所有Emotet和TrickBot检测中观察到的极少数Ryuk感染表明,这不是两个僵尸网络用Ryuk感染系统的标准操作。

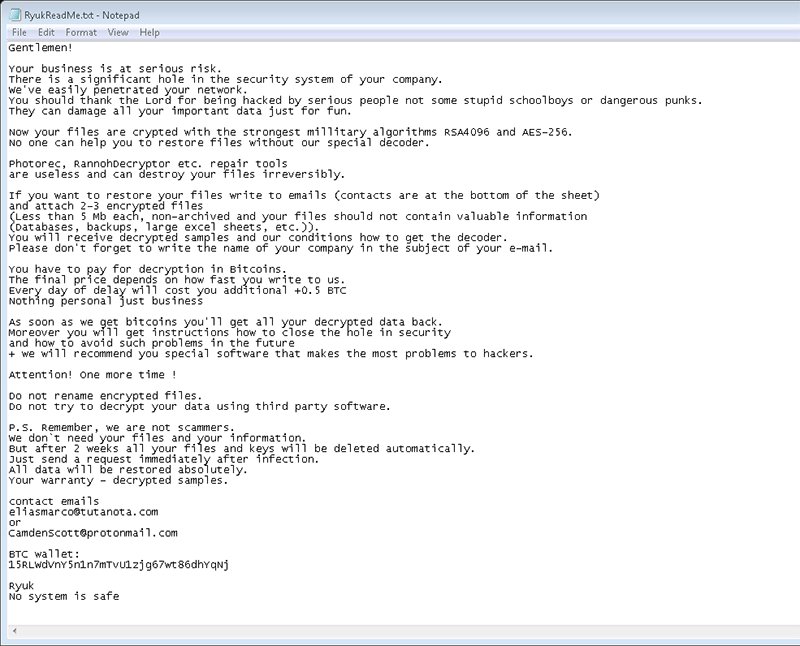

赎金票据

Ryuk赎金记录包含在名为RyukReadMe.txt的文件中,该文件位于桌面以及所有文件夹中。 Ryuk向受害者展示了两种赎金票据. 第一个很长,写得很好,措辞很好,它导致支付了迄今为止最高的有记录的赎金50 BTC,相当于320,000美元。看起来它是在首次Ryuk攻击中显示出来的。第二个要短得多且简单得多,但是,它还需要15 BTC至35 BTC的罚款赎金。这意味着骗子计划攻击的潜在受害者有两个层次。

版本1:

"先生们!

您的业务存在严重风险。

您公司的安全系统中存在一个重大漏洞。

我们已轻松渗透到您的网络。

您应该感谢上帝被认真的人砍死,而不是一些愚蠢的男生或危险的朋克。

它们可能只是出于娱乐目的而损坏您的所有重要数据。

现在,您的文件已使用最强大的军事算法RSA4096和AES-256进行了加密。

没有我们的特殊解码器,没有人可以帮助您还原文件。

Photorec,RannohDecryptor等修复工具没有用,并且会不可逆地破坏您的文件。

如果要还原文件,请写电子邮件(联系方式在表格底部)并附加2-3个加密文件

(每个档案少于5 Mb,未存档,并且您的文件不应包含有价值的信息

(数据库,备份,大型Excel工作表等)。

您将收到解密的样本以及我们获得解码器的条件。

请不要忘记在电子邮件主题中写下您的公司名称。

您必须为比特币的解密支付费用。

最终价格取决于您给我们写信的速度。

每天的延迟都会使您额外花费+0.5 BTC

没什么私人的事

一旦我们获得比特币,您将获得所有解密的数据。

此外,您还将获得有关如何解决安全漏洞以及将来如何避免此类问题的说明。

+我们将向您推荐对黑客造成最大问题的特殊软件。

注意!再一次 !

不要重命名加密文件。

不要尝试使用第三方软件解密您的数据。

PS记住,我们不是骗子。

我们不需要您的文件和信息。

但是2周后,您的所有文件和密钥都会自动删除。

感染后立即发送请求。

所有数据将绝对还原。

您的保修-解密样品。

联系电子邮件

eliasmarco@tutanota.com

要么

CamdenScott@protonmail.com

BTC钱包:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

没有系统是安全的"

版本2:

"网络中每个主机上的所有文件均已使用强大的算法进行了加密。

备份被加密或删除,或者备份磁盘已格式化。

卷影副本也已删除,因此F8或任何其他方法可能会损坏加密数据,但无法恢复。

我们专门为您提供解密软件

没有公开的解密软件。

请勿重设或关机-文件可能已损坏。

请勿重命名或移动加密和自述文件。

不要删除自述文件。

这可能导致无法恢复某些文件。

要获取信息(解密文件),请与我们联系

MelisaPeterman@protonmail.com

要么

MelisaPeterman@tutanota.com

BTC钱包:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

琉克

没有系统是安全的"

除了联系电子邮件地址和给定的BTC钱包地址以外,Ryuk赎金记录的主体在所有案例中都没有变化。赎金记录通常在tutanota.com上包含一个地址,在protonmail.com上包含一个地址,而电子邮件的名称通常属于Instagram模特或其他名人. 值得注意的是,Ryuk赎金票据的第二版与BitPaymer赎金票据非常相似,但尚不清楚这两个勒索软件威胁背后的参与者如何相互关联。

较新版本的Ryuk显示赎金记录,其中仅包含电子邮件地址,而没有BTC钱包地址。它读取以下内容:

"您的网络已经渗透。

网络中每个主机上的所有文件都已使用强大的算法进行了加密。

备份被加密的卷影副本也被删除,因此F8或任何其他方法可能会损坏加密的数据但无法恢复。

我们专门为您提供解密软件。一年多以前,世界专家认识到除原始解码器外,不可能通过任何方式进行解密。没有公开的解密软件。防病毒公司,研究人员,IT专家和其他任何人都无法帮助您加密数据。

请勿重设或关机-文件可能已损坏。不要删除自述文件。

确认我们的诚实意图。发送2个不同的随机文件,即可解密。它可以来自网络上的不同计算机,以确保一个密钥可以解密所有内容。我们免费解锁2个文件

要获取信息(解密文件),请通过clifordcolden93Qprotonmail.com或Clif fordGolden93@tutanota.com与我们联系。

您将在回复信Ryuk中收到btc付款地址,这是不安全的。"

技术特征

与HERMES类似,Ryuk使用RSA-2048和AES-256加密算法。此外,两种恶意软件威胁都使用Microsoft SIMPLEBLOB格式将密钥存储在恶意软件的可执行文件中,并且都使用标记" HERMES"来检查文件是否已加密。主要区别在于Ryuk处理文件访问的方式以及第二个嵌入式公共RSA密钥的使用。在HERMES为每个受害者生成一个私有RSA密钥的同时,Ryuk使用了两个嵌入到可执行文件中的公共RSA密钥。由于没有受害者专用的私钥,因此可以使用相同的解密密钥对所有主机进行解密。但是,这似乎不是Ryuk构建的一个弱点,因为事实并非如此,因为恶意软件为每个可执行文件创建了唯一的密钥,从而单个可执行文件用于单个目标组织。因此,即使密钥泄漏,它也将仅解密由相应可执行文件加密的数据。 Ryuk很有可能在攻击前为每个受害者生成一个RSA密钥对。

Ryuk操作包括两种类型的二进制文件-删除程序和可执行有效负载。由于可执行的有效负载会在安装完成后删除该dropper,因此很少分析dropper。执行后,放置程序将根据目标主机上运行的Windows版本创建安装文件夹路径。例如,对于Windows XP,恶意软件的文件夹路径为C:\ Documents and Settings \ Default User,而对于Windows Vista,则为C:\ Users \ Public。然后,该恶意软件会为可执行文件创建一个随机名称,该名称由五个字母字符组成。之后,放置程序将写入并运行嵌入式有效负载可执行文件的相应32位或64位版本。就是说,由Dropper编写的此可执行有效负载包含Ryuk的逻辑,用于加密主机上的文件。 Ryuk尝试加密所有具有地址解析协议(ARP)条目的可访问文件和主机,但CD-ROM驱动器除外。文件扩展名" .ryk"被附加到每个加密文件中,而所有目录还包含赎金票据RyukReadMe.txt。

Ryuk的最新版本没有任何持久性功能。与其他已知的勒索软件系列不同,Ryuk当前不具有嵌入式进程/服务终止和防恢复功能。. 同样,为了禁用Windows系统还原选项,受害者可以通过该选项尝试恢复其数据,Ryuk删除了加密文件的所有现有卷影副本。

与常见的勒索软件威胁不同,Ryuk不会将Windows系统文件放在不应加密的文件白名单上,这意味着它没有任何机制来确保主机的稳定性。值得注意的是,其他可执行文件类型也不在不应加密的文件列表中,例如系统驱动程序(.sys)和OLE控制扩展(.ocx)。许多重要的文件夹名称也不在白名单中。例如,经常观察到Ryuk尝试对Windows Bootloader文件进行加密,这有可能使受感染的计算机随着时间的流逝变得不稳定甚至无法启动。实际上,Ryuk仅将三个文件扩展名列入白名单-.exe,.dll和hrmlog,其中最后一个似乎是由原始HERMES恶意软件创建的调试日志文件名。 Ryuk白名单上的文件夹名称是Mozilla,Chrome,Microsoft,Windows,Recycle.bin和AhnLab。这是与HERMES的另一个相似之处-两种恶意软件威胁都将名为" AhnLab"的文件夹列入白名单-该文件夹是韩国流行的安全软件的名称。

已知Ryuk Ransomware可以从Temp文件夹中以随机名称运行,并将赎金记录保存在用户的桌面上,标题为" RyukReadMe.tx"。 Ryuk Ransomware背后的团队可能试图通过共享文件夹和非密码保护的网络驱动器将威胁降到连接的计算机上。 Ryuk Ransomware安全地加密文本,电子表格,电子书,演示文稿,数据库,图像,视频和音频文件。您需要适当的备份解决方案来应对Ryuk Ransomware,并在需要时还原数据。严格的访问策略和主动监视将帮助您限制威胁的扩散以及它可能对您的组织造成的破坏。视音频公司阻止与Ryuk Ransomware相关的文件,并将其标记为:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

木马(0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924(B)

Trojan.Win64.S.Ryuk.174080

木马/Win64.Ryukran.R234812

W64 /木马.PIZE-2908

事故报告显示,最初的威胁开发人员转而使用" WayneEvenson@protonmail.com"和" WayneEvenson@tutanota.com"电子邮件帐户来进行勒索软件活动。 " wayneevenson@protonmail.com"勒索软件在受感染计算机上可能以" PdTlG.exe"运行,但您应注意,它可能使用随机文件名。勒索软件" wayneevenson@protonmail.com"引入了一个新特征,那就是通过Microsoft的记事本应用程序将勒索消息自动加载到用户桌面。我们将继续跟踪Ryuk Ransomware的行为和新的攻击媒介,并利用这些媒介将产品交付给毫无戒心的用户。您应该使用功能强大的备份管理器的服务,并禁止从不受信任的源中加载宏。大多数AV供应商都支持'wayneevenson@protonmail.com'勒索软件的检测规则,这些供应商使用以下警报标记相关文件:

滴管/Win32.Ryukran.R234915

Ransom.Jabaxsta!1.B3AA(经典)

赎金/W32.Ryuk.393216

赎金:Win32 / Jabaxsta.B!dr

TR / FileCoder.biysh

木马(0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

特洛伊木马赎罪

Trojan.Ransom.Ryuk.A(B)

Trojan.Ransom.Win32.1398

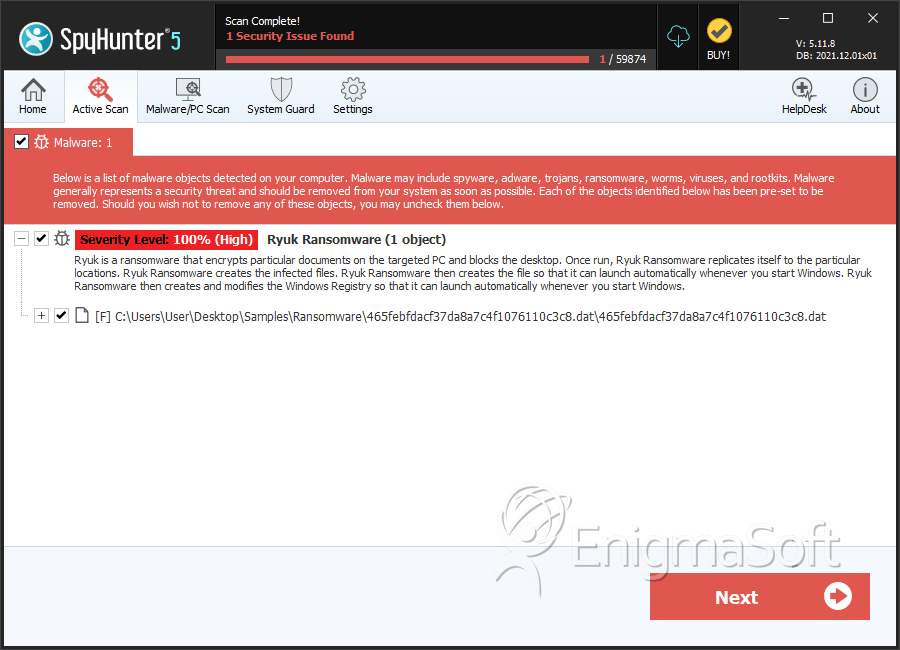

SpyHunter 检测并删除 Ryuk勒索软件

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |