Остерегайтесь: киберпреступники используют коронавирус для эксплуатации пользователей компьютеров и распространения вредоносного ПО

Операторам угроз не потребовалось много времени, чтобы реализовать возможность социальной инженерии, которую им представил новый коронавирус (2019-nCoV). Респираторная инфекция, возникшая в Ухане, Китай, стала главной новостью последних недель, хотя первые случаи были зарегистрированы в декабре 2019 года.

Операторам угроз не потребовалось много времени, чтобы реализовать возможность социальной инженерии, которую им представил новый коронавирус (2019-nCoV). Респираторная инфекция, возникшая в Ухане, Китай, стала главной новостью последних недель, хотя первые случаи были зарегистрированы в декабре 2019 года.

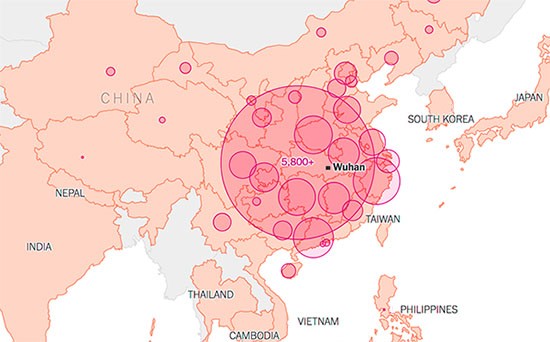

Примерно через месяц после появления первых зарегистрированных инфекций зарегистрировано более 8000 подтвержденных случаев, и число погибших превысило 170 человек. К настоящему времени коронавирус распространился в каждую провинцию Китая, а также в некоторые другие страны, включая США, Канаду, Японию, Францию, Германию, Тайвань и Таиланд, что побудило Всемирную организацию здравоохранения объявить чрезвычайную ситуацию в области здравоохранения во всем мире .

Карта с помощью upnewsinfo.com распространения Коронавируса по всему Китаю и соседним странам

Неудивительно, что киберпреступники начинают использовать угрозу коронавируса как способ распространения своих собственных вирусов. Исследователи безопасности столкнулись с фишинговой кампанией, распространяющей печально известный банковский троян Emotet в Японии, с электронными письмами, которые имитируют законные предупреждения от организаций здравоохранения в префектурах Гифу, Тоттори и Осака.

Согласно отчету IBM X-Force, электронные письма написаны на японском языке: «В тексте кратко говорится, что были сообщения о пациентах с коронавирусом в префектуре Гифу в Японии, и настоятельно предлагается читателю просмотреть прилагаемый документ». У них также есть нижний колонтитул, который содержит все правильные почтовые адреса, факсы и номера телефонов для соответствующих организаций здравоохранения в соответствующих префектурах, для дополнительной аутентичности.

Документы, которые прикрепляют субъекты угрозы, являются предполагаемыми инструкциями о том, как защитить себя от вируса, обновлениях его распространения и процедурах обнаружения вирусов. Это не может быть дальше от истины, особенно если учесть недавние новости о том, что новый коронавирус может распространяться людьми, у которых нет симптомов болезни.

Хотя географическое положение Японии делает ее наиболее очевидной целью для начальных фишинговых кампаний, исследователи в области безопасности предупреждают, что подобные атаки будут распространяться все чаще, поскольку сам коронавирус поражает все больше стран мира. Уже были обнаружены связанные с коронавирусом файлы со следующими именами: UDS: DangerousObject.Multi.Generic , Worm.Python.Agent.c , Worm.VBS.Dinihou.r , Trojan.WinLNK.Agent.gg, HEUR: Trojan .WinLNK.Agent.gen, HEUR: Trojan.PDF.Badur.b и Trojan.WinLNK.Agent.ew.

Такие новостные сюжеты обязательно будут использоваться криминальными бандами как онлайн, так и оффлайн. Взять, к примеру, недавнюю атаку Sodinokibi на вымогателей на Travelex , которая впоследствии использовалась преступными бандами для проведения телефонных мошенничеств.

Лучший способ защитить себя от фишинговых кампаний - избегать открытия нежелательных писем и любых вложений, которые они могут содержать. В случае, если вы столкнетесь с электронным письмом, которое вас заинтересует, рекомендуется попытаться найти и получить доступ к информации, которая предположительно содержится непосредственно из ее источника, вместо того, чтобы открывать какие-либо подозрительные вложения.